Эксперты Cisco Talos рассказали о длящейся более двух лет вредоносной кампании, связанной с подменой DNS. От атак Sea Turtle уже пострадали более 40 компаний и организаций в 13 странах мира, и исследователи полагают, что речь идет о «правительственных хакерах», хотя затрудняются сказать, на какую страну те работают.

В основном жертвами неизвестных хакеров становятся компании и организации на Ближнем Востоке и в странах Северной Африки. Главные цели злоумышленников — министерства иностранных дел, военные организации, разведслужбы и энергетические компании, которые компрометируют ради кибершпионажа.

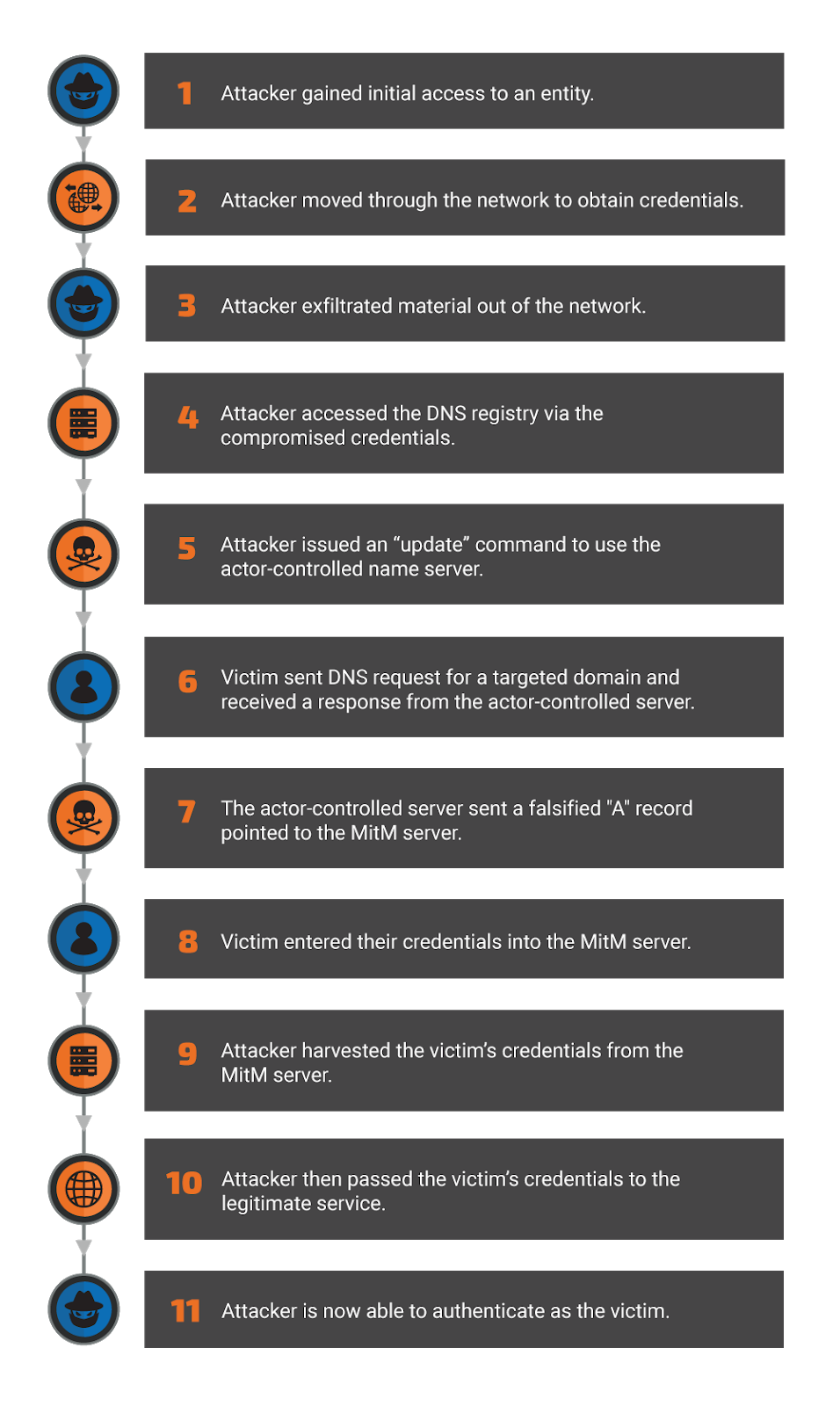

Чтобы добраться до своих целей, Sea Turtle используют необычный подход: компрометируют сторонние компании (интернет-провайдеров, телекомы, ИТ-компании, регистраторов доменов и так далее). Через них хакеры осуществляют DNS hijacking — подмену DNS, что позволяет атаковать основную цель. Так, после подмены DNS хакеры используют MitM-атаки и выдают себя за легитимные сервисы, похищая логины и пароли своих основных целей.

В частности, в отчете специалистов упоминается компрометация шведской некоммерческой организации Netnod, о которой стало известно в начале текущего года. В Cisco Talos полагают, что за этим инцидентом стояла именно группировка Sea Turtle, и ранее представители Netnod так же заявляли, что основной целью атаки была не их организация, и злоумышленники хотели перехватить учетные данные от различных интернет-сервисов за пределами Швеции.

По информации исследователей, Sea Turtle используют для своих атак направленный фишинг, а также эксплоиты для множества уязвимостей, одна из которых датирована 2009 годом. Так, злоумышленники пользуются следующими багами:

- CVE-2009-1151: уязвимость, допускающая инъекцию PHP-кода и затрагивающая phpMyAdmin;

- CVE-2014-6271: часть проблемы Shellshock, RCE-баг, касающийся SMTP;

- CVE-2017-3881: RCE в свитчах Cisco, которой может воспользоваться неаутентифицированный пользователь;

- CVE-2017-6736: удаленное выполнение произвольного кода в Cisco Integrated Service Router 2811;

- CVE-2017-12617: еще одна RCE-проблема, на этот раз в Apache Tomcat;

- CVE-2018-0296: обход каталога, допускающий неавторизованный доступ к Cisco Adaptive Security Appliances (ASA) и файрволам;

- CVE-2018-7600: известный RCE-баг в Drupal, известный как Drupalgeddon.

Чтобы замаскироваться под легитимный ресурс и избежать обнаружения, атакующие к тому же хитрят с сертификатами. К примеру, если настоящий сайт защищен сертификатом DigiCert, хакеры получат сертификат для того же домена у другого провайдера (Let's Encrypt или Comodo), а затем воспользуются им, что вряд ли заметит пользователь.

Эксперты Cisco Talos пишут, что способы защиты от подобных атак, которые как минимум усложнят преступникам жизнь, известны давно. В частности, не стоит пренебрегать DNSSEC и Registry Lock; нужно следить за сертификатами, хотя бы через Certificate Transparency Log; использовать двухфакторную аутентификацию и разные, надежные пароли или менеджеры паролей.