Специалисты компании Check Point обнаружили вредоносную кампанию, направленную против сотрудников государственных финансовых органов и европейских посольств таких стран, как Непал, Кения, Либерия, Ливан, Гайана и Бермудские острова.

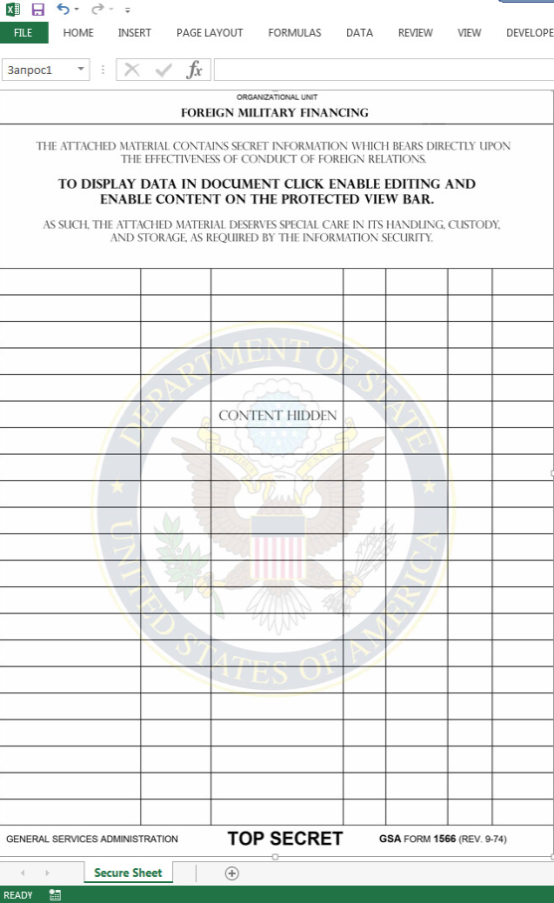

Основным вектором атак являются классические фишинговые письма, якобы содержащие во вложениях секретные документы США. Так, к письмам приложены документы .XLSM, озаглавленные Military Financing Program («Программа военного финансирования») и даже содержащие логотип Госдепартамента США для правдоподобности.

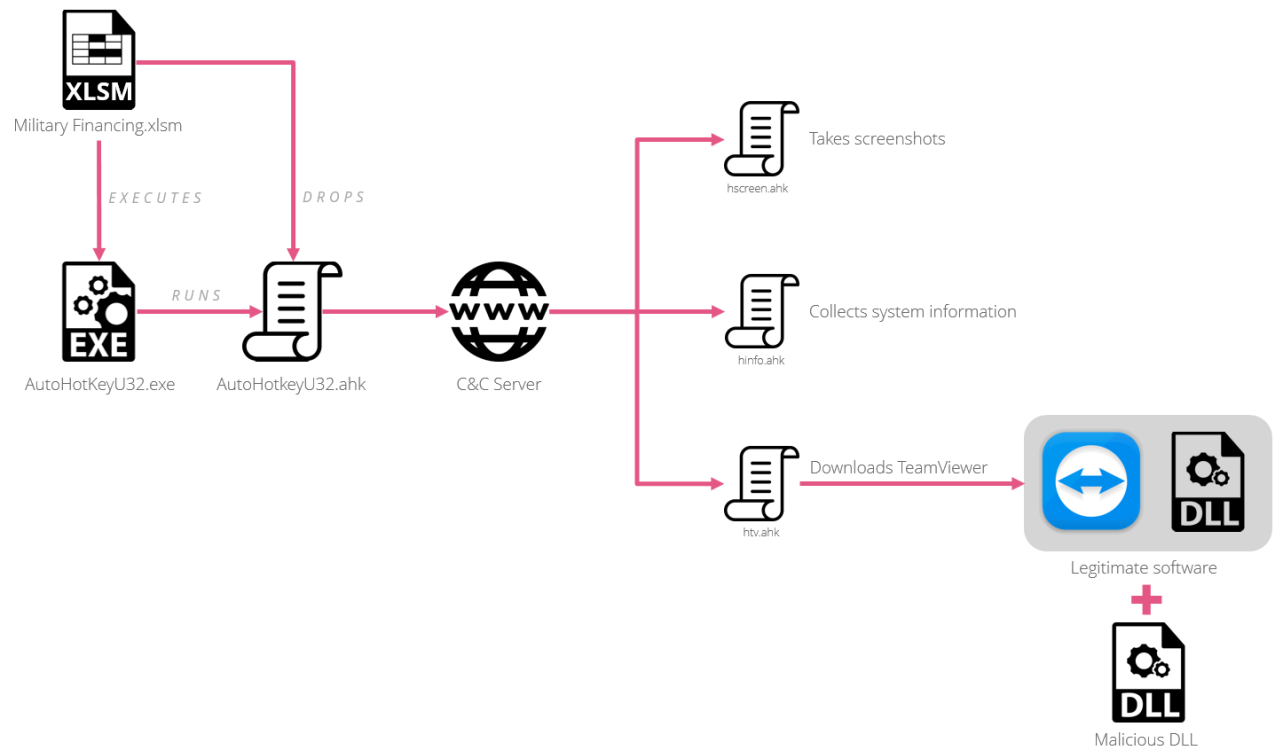

Разумеется, ничего секретного эта фальшивка не содержит, зато в нее спрятан вредоносный макрос, после выполнения которого на скомпрометированную машину с управляющего сервера злоумышленников загружается полезная нагрузка. Своего часа на C&C-сервере ждут разные скрипты AHK, которые способны делать снимки экрана жертвы и пересылать их своим операторам, передавать данные о зараженной машине на удаленный сервер, а также загружать и выполнять модифицированную версию приложения TeamViewer, учетные данные от которой тоже передаются преступникам.

Данная версия TeamViewer отличается от обычной. В частности, TeamViewer «прячется» от пользователя, чтобы тот ничего не заподозрил, может сохранять учтенные данные сессий в текстовые файлы, а также загружать и выполнять дополнительные файлы .EXE и .DLL.Фактически преступники получают полный доступ к системе жертвы, что открывает широкие возможности для скрытого наблюдения и последующей компрометации различных аккаунтов.

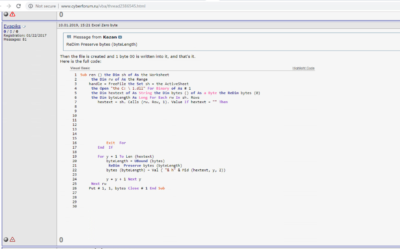

Исследователи отмечают, что во время анализа этой вредоносной кампании им удалось обнаружить множество кириллических артефактов, забытых преступниками в документах и коде. Отсюда специалисты делают вывод, что за этими атаками, скорее всего, стоят русскоязычные преступники. При этом неизвестных, судя по всему, интересуют исключительно деньги, то есть вредоносная кампания вряд ли может быть делом рук «правительственных хакеров».

Эксперты Check Point утверждают, что им удалось вычислить человека, причастного к данной кампании и ряду похожих хакерских операций. Это пользователь EvaPiks, зарегистрированный на различных хакерских и кардерских форумах под этим ником. В частности, исследователи отталкивались от советов и рекомендаций, которые EvaPiks давал другим пользователям, — он описывал именно те методы, макросы и решения, которые эксперты наблюдали во время анализа кампании. Исследователи полагают, что EvaPiks может быть как одним из операторов кампании, так и разработчиком используемых злоумышленниками инструментов.

Фото: Bruno Moraes