Специалисты компании Guardicore Labs сообщили об обнаружении вредоносной кампании Nansh0u, ответственность за которую, судя по всему, лежит не некой китайской хак-группе. Злоумышленники компрометируют серверы MS-SQL и PHPMyAdmin по всему миру, заражают их криптовалютным майнером, а также устанавливают руткиты, защищающие майнер от удаления. От таких атак пострадали уже более 50 000 серверов.

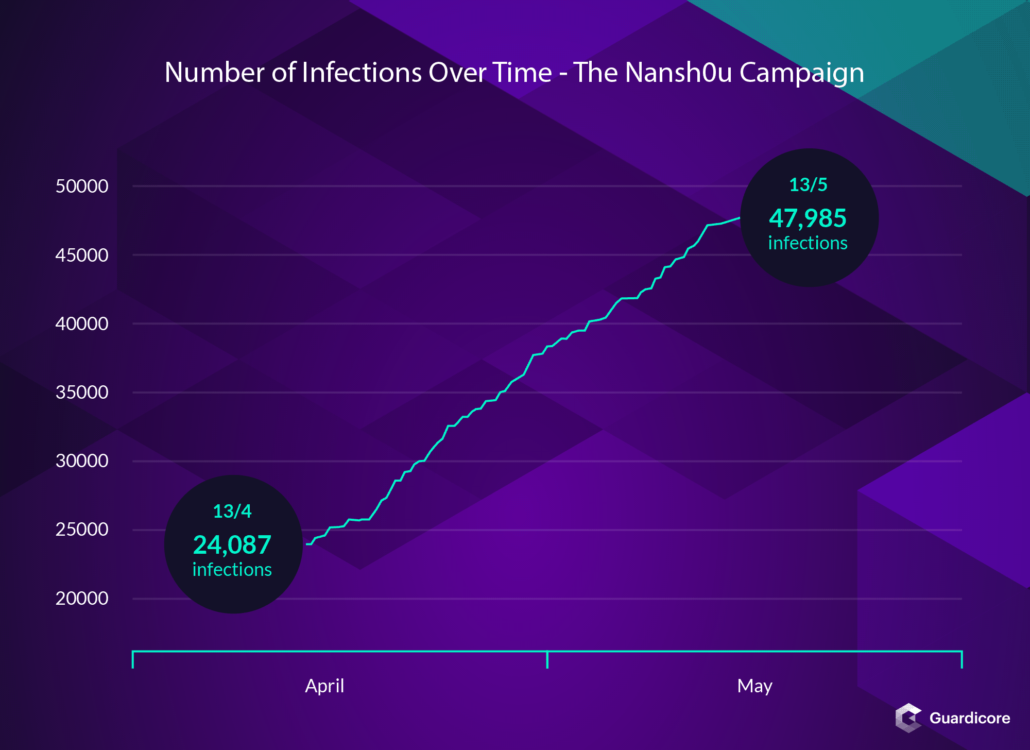

По данным экспертов, кампания стартовала еще 26 февраля 2019 года, но была обнаружена только в апреле, когда эксперты заметили, что преступники распространяют 20 различных пейлоадов, хостящихся у самых разных провайдеров.

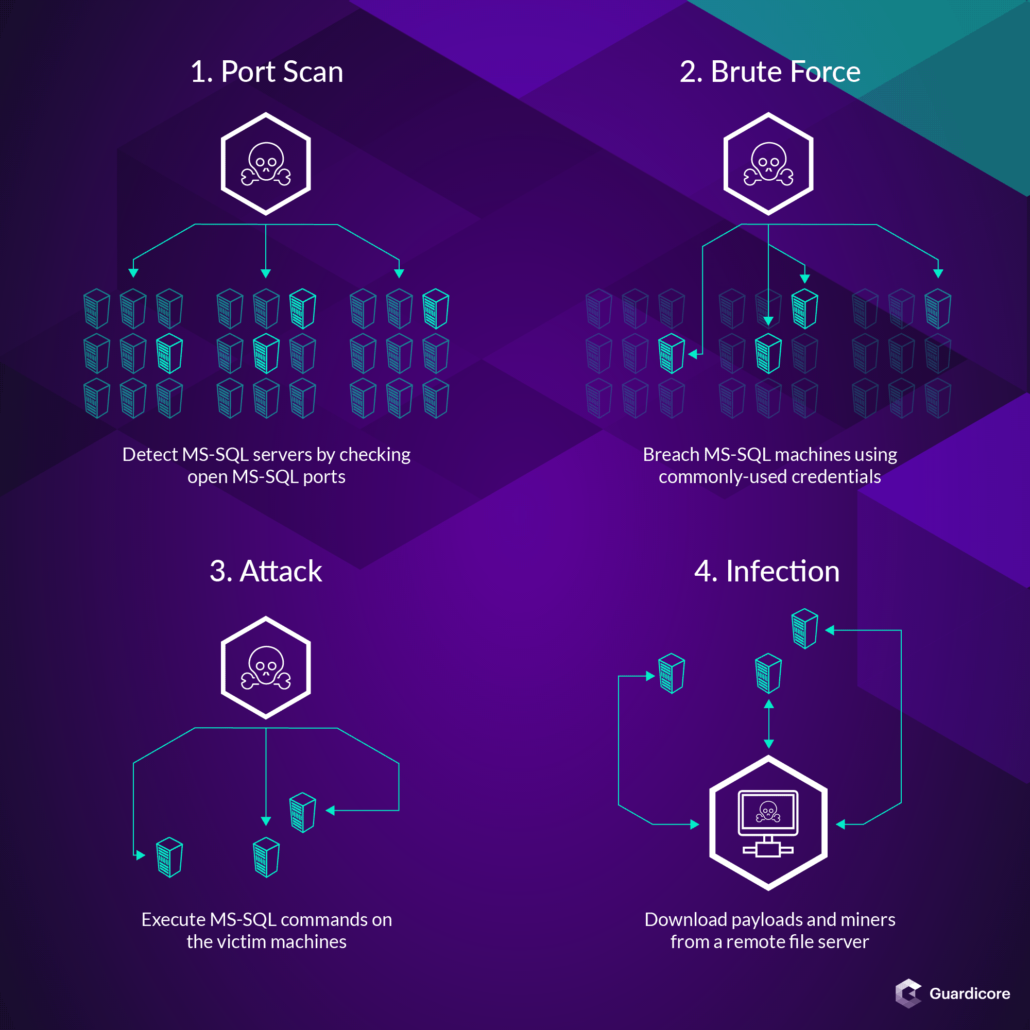

Начальный этап атак весьма прост: злоумышленники находят в сети плохо настроенные и уязвимые серверы Windows MS-SQL и PHPMyAdmin, и при помощи обычного брутфорса и сканирования портов проникают в систему, как правило, с высокими привилегиями. Затем атакующие выполняют ряд команд MS-SQL с целью скачивания вредоносной полезной нагрузки с удаленного сервера. После этого вредонос (и именно майнер криптовалюты TurtleCoin) выполняется с привилегиями SYSTEM, – для этого хакеры применяют известную уязвимость CVE-2014-4113, позволяющую повысить права.

Кроме того, чтобы защитить свою малварь от удаления и гарантировать стабильность заражения, злоумышленники используют kernel-mode руткит, подписанный сертификатом удостоверяющего центра Verisign. В настоящее время срок действия сертификата уже истек, к тому же изначально он был выдан фальшивой китайской компании Hangzhou Hootian Network Technology.

Специалисты Guardicore Labs уже обнародовали список индикаторов компрометации, а также написали специальный скрипт Powershell, который поможет обнаружить заражение Nansh0u или его остатки.