Группа исследователей из японского университета Васэда представила доклад о новом типе атак на Android-устройства, получившем название Tap 'n Ghost. По информации экспертов, перед такими атаками, которые эксплуатирует бреши как на софтверном, так и на аппаратном уровне, уязвимы многие устройства с емкостными сенсорными экранами и поддержкой NFC. Речь идет не только о смартфонах, но и любых других устройствах с поддержкой NFC с емкостными экранами, таких как банкоматы, устройства для голосования и так далее.

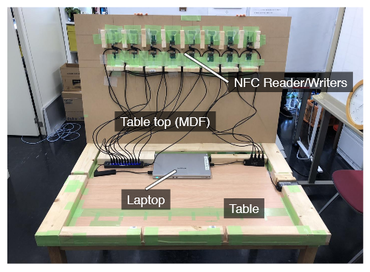

Для реализации Tap 'n Ghost понадобится создать специальный девайс, состоящий из медного листа толщиной 5 мм, подключенного к генератору сигналов DDS, высоковольтного трансформатора, батарей, устройств для чтения/записи NFC, а также небольшого компьютера (ноутбука, Raspberry Pi и так далее). Исследователи уверяют, что такое устройство можно без труда спрятать в обычном журнальном столике, стойке кафе и других предметах мебели, на которые жертва может положить свой смартфон.

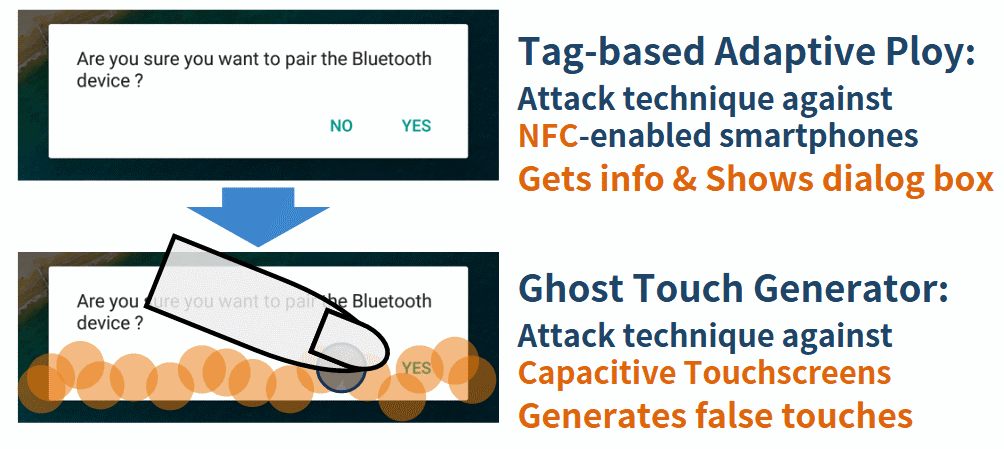

После того, как пользователь разместит свой смартфон в зоне действия NFC (от 4 до 10 см), аппаратура для чтения/записи NFC может начать работу и получить базовую информацию об устройстве, а затем запустить одно из трех действий. Так, можно получить доступ к определенному URL-адресу (не требует какого-либо взаимодействия с жертвой); можно попросить смартфон подключиться к мошенническому устройству Bluetooth (требует взаимодействия с жертвой); можно попросить пользователя подключиться к вредоносной сети Wi-Fi (требуется взаимодействие с жертвой).

После этого атака переходит во вторую фазу, когда злоумышленник может задействовать медную пластину, чтобы вызвать электрические помехи на экране, спровоцировав возникновение случайных нажатий на экран по вертикальной или горизонтальной оси.

Эти поддельные нажатия могут использоваться для перехвата настоящих нажатий пользователя на кнопку «Нет», в итоге эмулировав нажатие на кнопку «Да», что позволит устройству подключиться к мошеннической сети Wi-Fi, или разрешить вредоносное соединение посредством Bluetooth.

Эксперты протестировали атаку Tap 'n Ghost на семи моделях смартфонов, и компрометация успешно сработала на пяти из них.

У Tap 'n Ghost, к счастью, есть и некоторые ограничения. К примеру, в разных моделях смартфонов используются разные технологии емкостных сенсорных экранов, и для них требуется использовать специальные сигналы на разных частотах. То есть злоумышленнику необходимо заранее узнать модель смартфона жертвы и настроить устройство для атаки.

Кроме того, исследователи убеждены, что защититься от подобных атак нетрудно как на софтверном, так и на аппаратном уровне. Например, в Android можно добавить всплывающее окно, в котором у пользователя будут запрашивать разрешение на какие-либо операции с NFC. Также к емкостным сенсорным экранам можно добавить защиту от такого потенциально опасного «шума».