Специалисты Morphus Labs обнаружили ботнет GoldBrute, атакующий Windows-машины с включенным Remote Desktop Protocol (RDP). GoldBrute действует просто: применяет обычный брутфорс и credential stuffing (этим термином обозначают ситуации, когда имена пользователей и пароли похищаются с одних сайтов, а затем используются против других).

По данным исследователей, атакам подверглась уже 1 596 571 уникальная система. Учитывая, что по статистике Shodan в сети можно обнаружить более 2,4 млн систем с включенным RDP, вскоре жертв атак может стать больше.

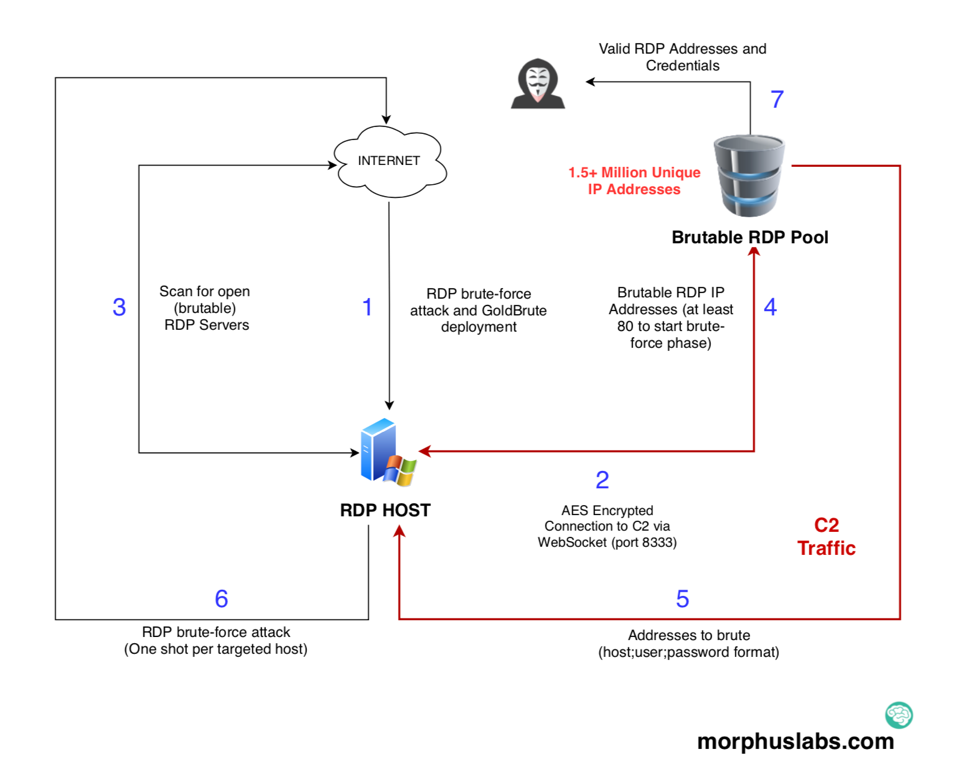

Эксперты Morphus Labs объясняют, что ботнет действует следующим образом:

- ботнет брутфорсит Windows-машину через RDP;

- после взлома в систему загружается файл ZIP с вредоносным кодом GoldBrute;

- малварь сканирует интернет в поисках новых уязвимых эндпоинтов RDP, которые не входят в основной список эндпоинтов;

- обнаружив 80 новых эндпоинтов, малварь отправляет список их IP-адресов на командный сервер;

- зараженный хост получает список IP-адресов для брутфорс-атак. Для каждого IP-адреса есть только одна комбинация логина и пароля, которую должен попробовать бот (это помогает не привлекать внимания защитных механизмов). При этом каждый бот GoldBrute получает разные комбинации логинов и паролей;

- после осуществления брутфорса бот докладывает о результатах на управляющий сервер и ждет новых инструкций.

В настоящее время специалисты затрудняются с определением размера ботнета GoldBrute. Известно, что за последние дни список «взламываемых» целей ботнета увеличился в размерах, и GoldBrute медленно, но верно находит новые эндпоинты для атак. Также пока неясна основная цель операторов GoldBrute. Исследователи полагают, что создатели ботнета могут продавать доступ ко взломанным системам на хакерских форумах.

Аналитики компании Bad Packets пишут, что в настоящее время атаки на RDP чаще всего представляют собой обычный брутфорс, как и в случае с GoldBrute. По их мнению, статус-кво сохранится до тех пор, пока злоумышленники не начнут эксплуатировать опасную проблему BlueKeep. Так, пока сканирования, обнаруживающие уязвимые перед BlueKeep системы, составляют лишь 3,4% общего объема вредоносного RDP-трафика, тогда как на брутфорс и попытки использования старых уязвимостей приходится 96,6% атак.

RDP Detections – Last 7 Days

— Bad Packets Report (@bad_packets) June 6, 2019

96.6% not BlueKeep

3.4% #BlueKeep related pic.twitter.com/gXBFqr9mlF