IoT-малварь Echobot – это очередная вариация известного вредоноса Mirai, обнаруженная ИБ-специалистами Palo Alto Networks в начале июня 2019 года. На прошлой неделе эксперты Akamai представили более детальный отчет о новой угрозе, из которого стало ясно, что Echobot следует за общим трендом: авторы малвари не привнесли в код Mirai ничего нового, но добавили к исходникам новые, дополнительные модули.

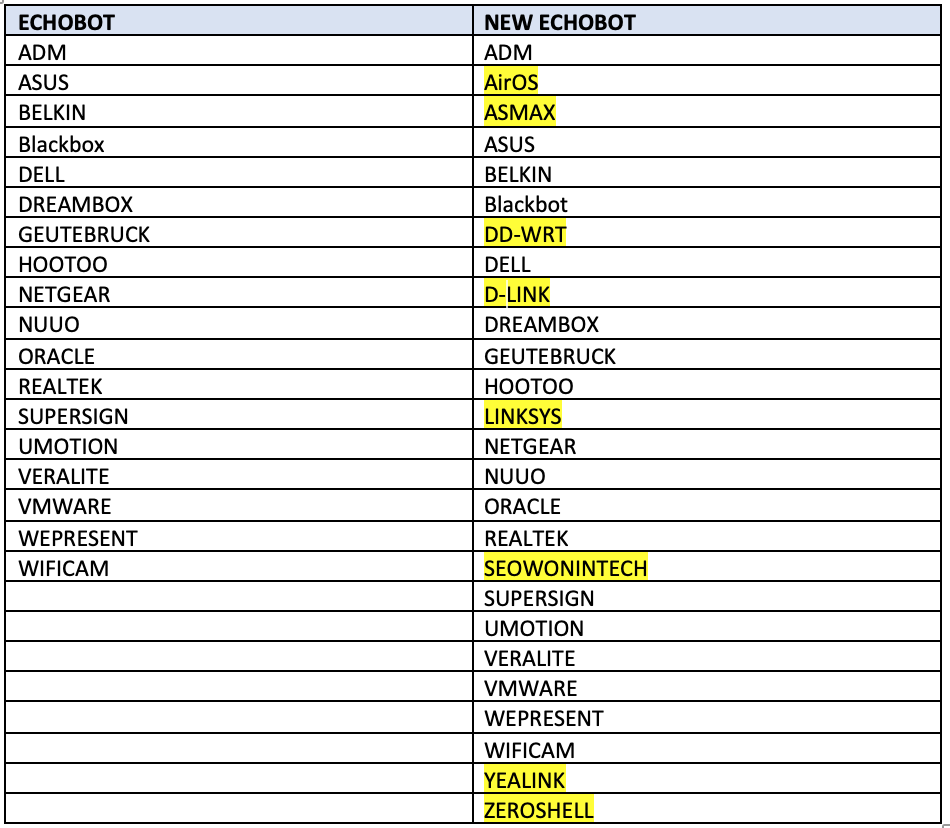

Когда малварь впервые заметили исследователи Palo Alto Networks, Echobot использовал эксплоиты для 18 уязвимостей. Но в отчете Akamai, всего неделю спустя, Echobot применял уже 26 разных эксплоитов, как старых, так и новых, и, судя по всему, это не предел. Текущая версия малвари атакует NAS, маршрутизаторы, NVR, IP-камеры, IP-телефоны и так далее.

Эксперты Akamai отмечают, что наиболее примечательной чертой Echobot является то, что его авторы не зацикливаются на уязвимостях в устройствах интернета вещей (маршрутизаторы, камеры, видеорегистраторы и так далее), но также используют баги в Oracle WebLogic и VMware SD-WAN для заражения целей и распространения малвари.

Со стороны кажется, что создатели вредоносных программ, выбирают эксплоиты наугад, однако это впечатление обманчиво. Так, зачастую операторы ботентов действительно начинают со случайного выбора эксплоитов, но вскоре оставляют в работе лишь те из них, которые позволяют привлечь как можно больше ботов, и отказываются от других.

Эксплоиты «отрабатываются» за считанные дни, и отсеиваются, если не демонстрируют эффективности. В итоге текущий арсенал эксплоитов Echobot можно считать списком наиболее «полезных» на сегодняшний день уязвимостей. Данный перечень эксплоитов дает неплохое представление о том, какие устройства в настоящее время чаще всего подвергаются атакам.