Инженеры компании Oracle выпустили экстренные патчи для опасной уязвимости в WebLogic, представляющей угрозу для версий 10.3.6.0.0, 12.1.3.0.0 и 12.2.1.3.0. Новая волна атака была обнаружена экспертами китайской компании Knownsec 404 Team в минувшие выходные, и, как оказалось, злоумышленники эксплуатировали свежую уязвимость нулевого дня.

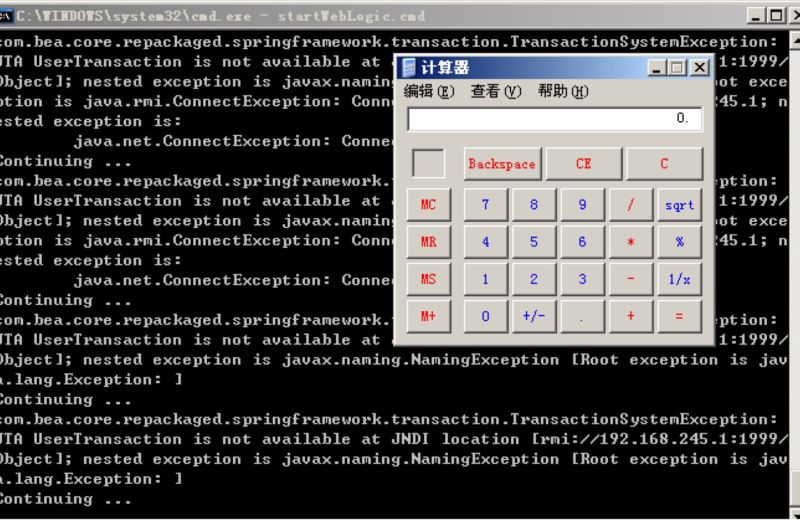

Изначально исследователи Knownsec сообщали, что для атак используется уязвимость в WebLogic, которая позволяет обойти исправления для другой 0-day уязвимости — CVE-2019-2725, исправленной в апреле текущего года. Напомню, что эта проблема представляла угрозу для любых серверов Oracle WebLogic с запущенными компонентами WLS9_ASYNC и WLS-WSAT. Уязвимость была связана с десериализацией и позволяла удаленному атакующему добиться выполнения любых команд без авторизации (с помощью специального HTTP-запроса).

Однако специалисты Oracle уже опровергли теорию Knownsec и сообщили, что новые атаки используют отдельную уязвимость, которая не имеет ничего общего с апрельским багом.

Новая проблема получила идентификатор CVE-2019-2729 и оценивается в 9,8 из 10 возможных баллов по шкале CVSS. При этом новый баг действительно похож на апрельскую уязвимость: он тоже связан с десериализацией и позволяет злоумышленникам запускать произвольный код на уязвимых системах (без аутентификации и знания учетных данных).

Фактически такие атаки можно автоматизировать и направить против любой установки WebLogic, а таковых в сети насчитывается порядка 42 000. Впрочем, по данным специалистов Knownsec, атаки на CVE-2019-2729 затрагивают только те системы, которые совместимы с JDK 1.6.x, а это сокращает количество уязвимых серверов и потенциальных жертв.