На прошлой неделе стало известно, что в приложении Outlook для Android, которым пользуются более 100 000 000 человек, устранили опасный XSS-баг. Уязвимость получила идентификатор CVE-2019-1105 и затрагивала Outlook для Android до версии 3.0.88. Проблема представляла собой так называемую stored XSS, то есть «хранимую» или «постоянную» XSS-уязвимость, и была связана с тем, как приложение парсит входящие письма.

Одним из экспертов, обнаруживших проблему, был специалист F5 Networks Брайан Эпплби (Bryan Appleby). Теперь он обнародовал подробную информацию об уязвимости и работающий PoC-эксплоит для нее.

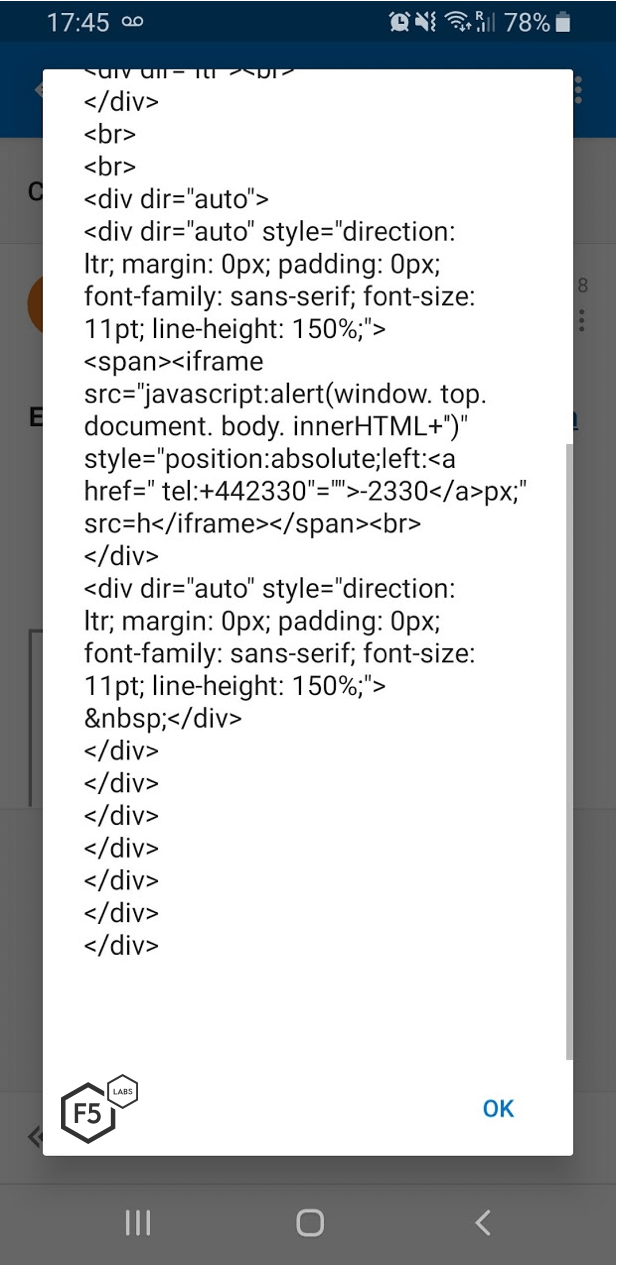

Исследователь рассказал, что обнаружил баг случайно, когда обменивался кодом JavaScript со своими друзьями по электронной почте. Фактически проблема была связана с тем, как почтовый сервер парсит HTML в письме, и позволяла атакующему встроить iframe в послание, отправленное жертве. Выполнение JavaScript внутри такого iframe позволяло злоумышленнику читать контент, связанный с приложением, в контексте залогиненного пользователя Outlook (то есть похищать файлы cookie, токены и даже содержимое почтового ящика).

Как оказалось, Эпплби сообщил Microsoft о баге еще в декабре 2018 года, однако уязвимость была подтверждена только в марте 2019 года, после того как специалист предоставил разработчикам PoC-эксплоит. Исправили проблему и вовсе только в текущем месяце, то есть более чем через полгода после ее обнаружения.

Так как Эпплби был не единственным специалистом, заметившим опасный XSS в Outlook, издание The Hacker News обнародовало видео, демонстрирующее уязвимость в действии. Ролик был предоставлен независимым ИБ-экспертом Гауравом Кумаром (Gaurav Kumar), который также обнаружил баг и сообщил о нем Microsoft.