Хотя в последнее время активность наборов эксплоитов значительно снизилась, забывать о них еще рано, и эксперты предупреждают, что те по-прежнему представляют собой угрозу и должны восприниматься максимально серьезно.

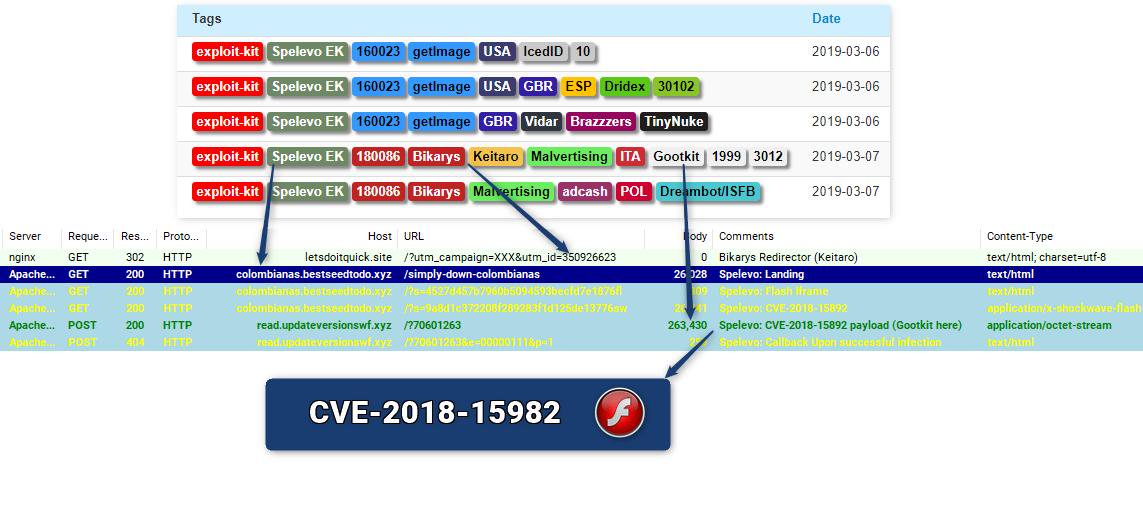

Специалисты Cisco Talos опубликовали детальный анализ нового набора эксплоитов, получившего название Spelevo. Впервые эта угроза была замечена еще в марте текущего года независимым ИБ-специалистом Kafeine. Уже тогда набор экслоитов использовался для распространения банковских троянов Iced и Dridex.

Интересно, что Spelevo был обнаружен на B2B-сайте, то есть можно предположить, что основными целями злоумышленников являются юридические лица и предприниматели. Изначально исследователи предположили, что на сайте была взломана только одна страница, но по мере продолжения расследования выяснилось, что компрометация была более масштабной: взлом затрагивал многие страницы, включая главную.

Когда пользователь посещал скомпрометированный сайт, процесс атаки начинался с загрузки домена ezylifebags[.]com[.]au, где размещалась TDS (traffic direction system) набора эксплоитов. Другой скрипт, размещенный на втором домене your-prizes-box[.]life, использовал редирект 301 и тоже предназначался для связи с эксплоит-китом. В сущности, второй скрипт служил дополнительным трекером того, что жертва пришла с зараженного сайта, и запросы исходят не от ИБ-исследователей.

После завершения всех вредоносных перенаправлений и взлома Spelevo пытался скрыть свои действия с помощью другого редиректа, на этот раз на страницу поиска Google. То есть пользователь видел открывшуюся вкладку, которая загружала вредоносный шлюз, целевую страницу, страницу эксплоита, а затем, наконец, попадал в Google. Атаку в действии можно увидеть в ролике ниже.

Скомпрометировать систему пользователя Spelevo пытается, предварительно собрав информацию об операционной системе, браузере и соответствующих плагинах. Так, если на машине жертвы будет найдена уязвимая версия Adobe Flash, набор эксплоитов попытается использовать проблему CVE-2018-15982. Если же Adobe Flash не обнаружен, будет использовала use-after-free уязвимость CVE-2018-8174 в движке VBScript (Internet Explorer).

Исследователи пишут, что совсем неудивительно, что Spelevo эксплуатирует именно эти баги, присутствующие и в других наборах эксплоитов. Если проблема используется одним эксплоит-китом, конкуренты обычно не отстают.

С момента обнаружения Spelevo уже успел претерпеть некоторые незначительные изменения, в том числе в структуре модификации URL, а также методах обфускации целевых страниц и страниц самих экплоитов. Также Spelevo применяет технику, которую специалисты называют domain shadowing. Фактически это означает, что злоумышленники похищают учетные данные у легитимных владельцев доменов, а затем используют эти ресурсы для создания вредоносных поддоменов, на которых затем размещают вредоносный код, гейты или целевые страницы.

Как уже было сказано выше, пока Spelevo использовался для распространения банковских троянов IcedID и Dridex, однако аналитики Cisco Talos считают, что в других вредоносных кампаниях полезная нагрузка может отличаться, хотя атаки, скорее всего, тоже будут финансово мотивированными.