Специалисты компании Proofpoint обнаружили, что русскоговорящая хак-группа TA505 перешла на использование нового загрузчика, AndroMut.

Считается, что данная группировка существует как минимум с 2014 года и ее ассоциируют с такими масштабными вредоносными кампаниями, как распространение банкеров Drirex и Shifu, шифровальщика Locky, а также с вымогателями Philadelphia и GlobeImposter, и бэкдорами ServHelper и FlawedAmmyy.

Теперь эксперты заметили, что в июне 2019 года хакеры стали использовать новый, написанный на C++ загрузчик AndroMut для распространения RAT FlawedAmmyy. При этом исследователи обнаружили, что новый загрузчик изрядно напоминает известное семейство малвари Andromeda, еще в 2017 году образовывавшее один из крупнейших ботнетов в мире. Аналитики Proofpoint предполагают, что участники TA505 могут использовать утекшие исходные коды Andromeda, или кто-то из создателей ботнета сотрудничает с группировкой.

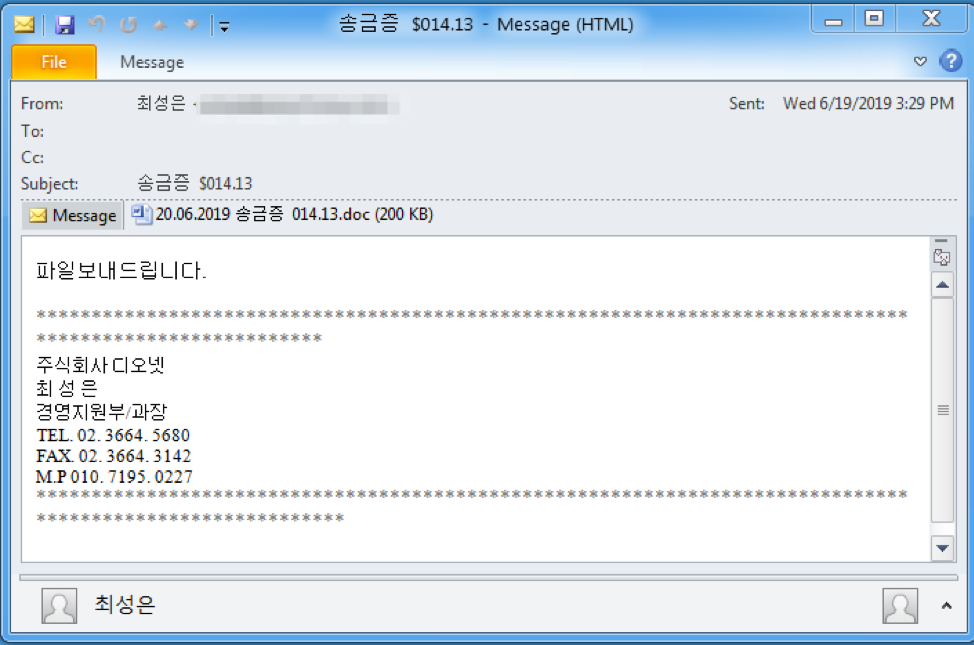

Применение AndroMut было зафиксировано в двух разных кампаниях: первая коснулась пользователей из Южной Кореи, вторая направлена на финансовые учреждения в Сингапуре, ОАЭ и США. AndroMut используется в качестве первого этапа атаки: злоумышленники распространяют фишинговые письма с вредоносными вложениями HTM и HTML. Те, в свою очередь, ведут к файлам Word или Excel, содержащим вредоносные макросы. После открытия такого файла на машину жертвы проникает AndroMut, а затем и FlawedAmmyy.

Исследователи отмечают, что AndroMut использует сразу несколько методов защиты от анализа. Так, вредонос проверяет, не находится ли в песочнице, изучает имена процессов, обращает внимание на движения курсора мыши, ищет эмулятор Wine и отладчики, а также обнуляет память после использования важных данных.

Также отчет, посвященный последним кампаниям TA505, на этой неделе опубликовали и специалисты Trend Micro. Исследователи не только обратили внимание на новый загрузчик группировки (аналитики Trend Micro присвоили ему название Gelup), но и описали еще один новый инструмент в арсенале хакеров – малварь FlowerPippi.

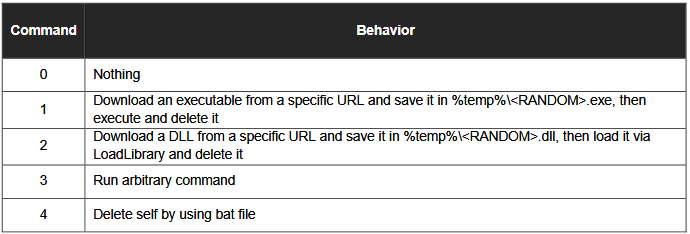

FlowerPippi тоже обладает возможностями загрузчика и бэкдора, то есть может использоваться для доставки дополнительной малвари на зараженную машину. По информации Trend Micro, этот бэкдор также используется для сбора и хищения информации, и для выполнения произвольных команд, которые он получает от управляющего сервера. Все технические подробности о FlowerPippi можно найти в отдельном отчете специалистов.