Разработчики Canonical, создатели Ubuntu Linux, сообщили о компрометации учетной записи одного из разработчиков Canonical Ltd. на GitHub.

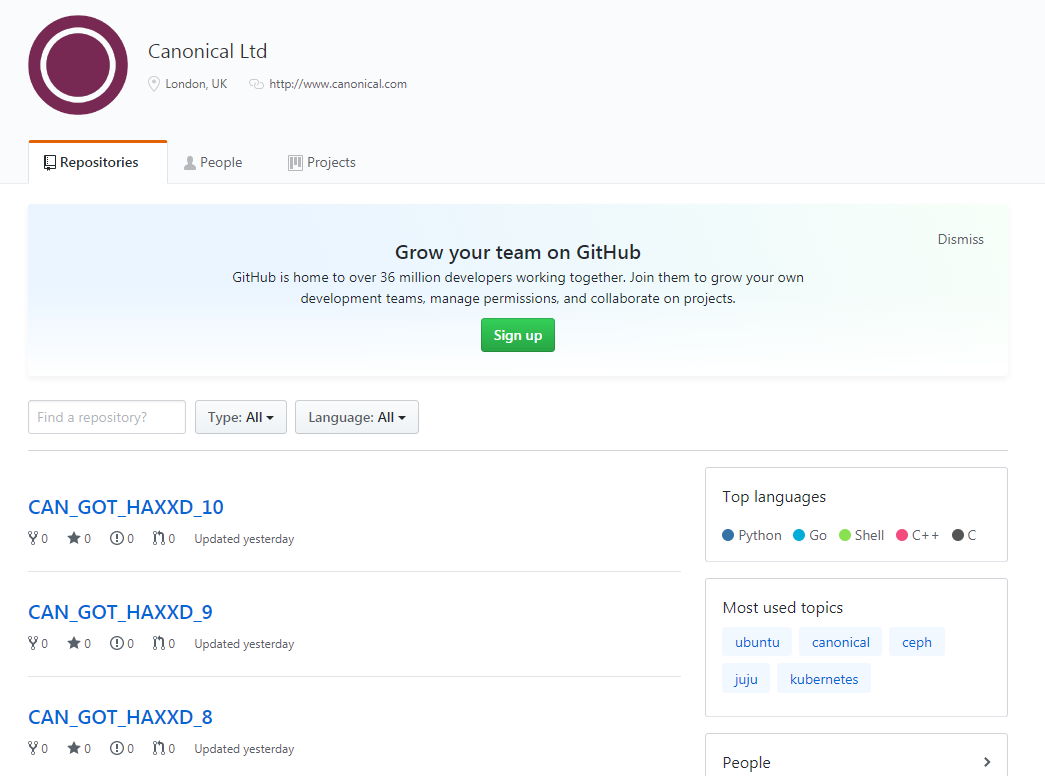

Известно, что взлом произошел в минувшую субботу, 6 июля 2019 года. Получив доступ, неизвестный злоумышленник создал несколько пустых репозиториев с именами вида «CAN_GOT_HAXXD_10», которые немедленно заметили как пользователи, так и сами разработчики. Согласно официальному сообщению, учетные данные от аккаунта неназванного разработчика были скомпрометированы, и в настоящее время эта учетная запись уже удалена.

Хотя расследование инцидента еще не завершено, сообщается, что по предварительным данным атака не затронула исходные коды и личные данные. Также разработчики подчеркивают, что инфраструктура Launchpad, через которую осуществляет сборка и поддержка Ubuntu, отключена от GitHub и тоже не пострадала.

Похоже, атака была обычным «громким» дефейсом и простым вредительством, но не скрытой попыткой повлиять на цепочку поставок. Так, если бы злоумышленники хотели внедрить вредоносный код в продукты Canonical, они вряд ли стали бы привлекать к взлому внимание, создавая пустые репозитории.

Вице-президент Canonical Дэвид Бриттон (David Britton) пообещал, что разработчики опубликуют детальный отчет о случившемся, как только будет завершено следствие, и компания проведет тщательный аудит.

Интересно, что за два дня до инцидента специалисты компании Bad Packets зафиксировали массовые сканирования файлов конфигурации Git. Такие файлы нередко содержат учетные данные.

I'm interested if there's any correlation with the recent mass scanning for exposed git config files. https://t.co/ckGt158CXc

— Bad Packets Report (@bad_packets) July 7, 2019