Эксперты компании Check Point обнаружили новую угрозу для Android, получившую имя Agent Smith. Сообщается, что от новой малвари уже пострадали более 25 000 000 человек. Подавляющее большинство жертв находятся в Индии (15,2 миллиона), Бангладеш (2,5 миллиона) и Пакистане (1,7 миллиона). Большинство устройств остаются заражены в течение как минимум двух месяцев.

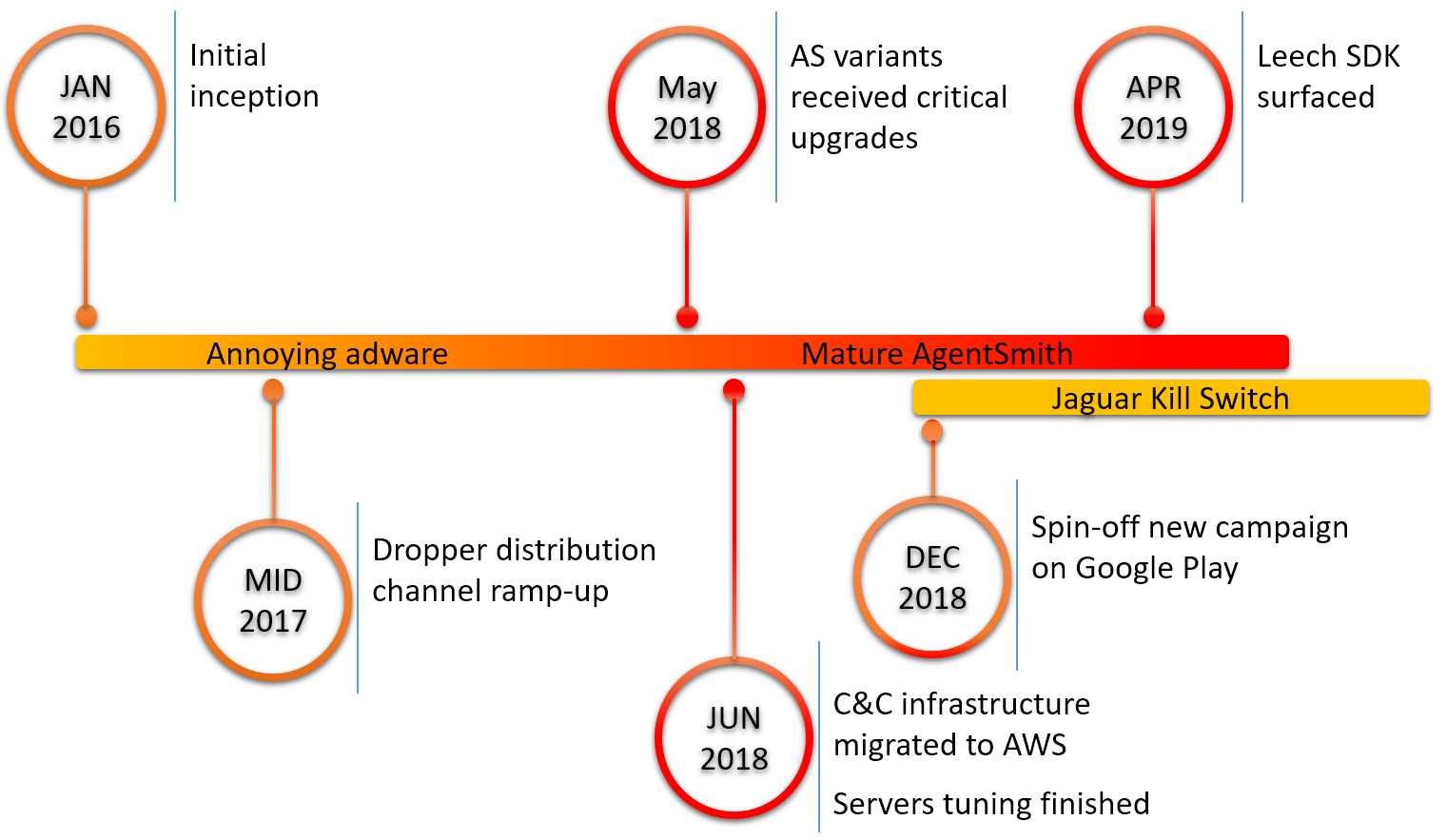

Agent Smith существует с 2016 года, но в текущем виде вредонос "оформился" в начале 2018 года. До недавнего времени он распространялся через приложения в независимом каталоге 9Apps, управляемым компанией UCWeb, разработчиком браузера UC для Android. Но теперь Check Point предупреждает, что в последние месяцы приложения, содержащие Agent Smith, также начали появляться и в Google Play.

Исследователи обнаружили уже 11 таких вредоносных приложений в каталоге Google. По мнению аналитиков, таким образом операторы малвари создают фундамент для дальнейшей кампании по распространению Agent Smith. На момент публикации отчета экспертов два приложения достигли 10 000 000 загрузок, тогда как другие еще находились на ранней стадии. Эксперты оперативно уведомили о своей находке инженеров Google, и в настоящее время вредоносные приложения уже удалены из каталога.

Специалисты пишут, что Agent Smith крайне сложно обнаружить, так как вредонос имеет сложную структуру и методологию заражения, затрудняющие его обнаружение до тех пор, пока не станет слишком поздно, и смартфон не будет взломан.

Начиная с мая 2018 года Agent Smith начал использовать трехэтапный механизм заражения, который эксперты ставят в один ряд с наиболее продвинутыми кибератаками против Android, такими как CopyCat, Gooligan и HummingBad.

Операторы малвари наполняют магазины приложений полностью работающими и на первый взгляд безопасными приложениями. Так, в 9Apps малварь прячется в играх, системных утилитах или приложениях для взрослых. Однако эти приложения содержат вредоносный компонент (замаскированный под SDK), который впоследствии расшифровывает и устанавливать другой APK, содержащий саму малварь Agent Smith. Дроппер использует несколько известных уязвимостей для установки основной полезной нагрузки без какого-либо взаимодействия с пользователем.

Проникнув на устройство, малварь сканирует установленные приложения и, используя внутренний список целей, подменяет настоящие приложения клонами, наполненными рекламой. В этот список входят 16 приложений, и помимо общеизвестных WhatsApp, Lenovo AnyShare, Opera Mini, Flipkart и TrueCaller многие из них популярны на индийском рынке (например, Jio и Hotstar).

Эксперты рассказывают, что процесс подмены легитимных приложений весьма сложен. Для этого Agent Smith использует технику Janus для внедрения вредоносного кода в легитимное приложение, но не влияет на его хэш MD5. Если атака удалась, малварь инициирует обновление внедренного приложения, закрепляя вредоносный код внутри легитимного приложения, а затем блокирует будущие обновления, чтобы вредоносный код не был удален.

Аналитики Check Point пишут, что довольно странно видеть, продвинутые техники в арсенале обычного рекламного вредоноса. Исследователи предупреждают, что пока Agent Smith лишь показывает нежелательную рекламу, но в любой момент может начать похищать конфиденциальную информацию: от личных сообщений до банковских учетных данных.

Стоит отметить, что в своем отчете эксперты Check Point упоминают, что им удалось проследить угрозу до неназванной китайской технологической компании, расположенной в Гуанчжоу. Эта компания имеет законный бизнес и помогает китайским разработчикам Android-приложений публиковать и продвигать свои продукты на зарубежных платформах. Но среди вакансий, размещенных в сети данной фирмой, были обнаружены объявления, которые явно связаны с инфраструктурой малвари Agent Smith и не имеют никакого отношения к легальному бизнесу. Такие вакансии публикуются с 2018 года. Пока аналитики Check Point не раскрывают никаких деталей об этом аспекте происходящего, ссылаясь на проводящееся правоохранительными органами расследование.