Специалисты компании Symantec предупредили, что злоумышленники могут манипулировать медиафайлами, передаваемыми через мессенджеры WhatsApp и Telegram для Android. Дело в том, что эти приложения используют внешнее хранилище (External Storage), что угрожает безопасности их пользователей.

Чтобы разобраться в проблеме, нужно понимать, что помимо общего для приложений внешнего хранилища, которое обычно формируется из SD-карты или USB-накопителя, а также оставшегося на самом устройстве свободного места, также существует и внутреннее хранилище (Internal Storage, оно же System Memory). Внутреннее хранилище формируется на встроенном в устройство железе, и именно в нем располагаются ОС, системные приложения, драйверы и некоторые данные приложений, установленных пользователем.

Каждое установленное приложение может выделить под свои нужды пространство во внутреннем хранилище, которое будет изолировано, и другие приложение не смогут иметь к нему доступа. Но в силу того, что место на любом устройстве ограничено, многие разработчики стараются не злоупотреблять использованием Internal Storage и позволяют пользователям устанавливать свои продукты во внешнее хранилище. Но с защитой дела там обстоят куда хуже.

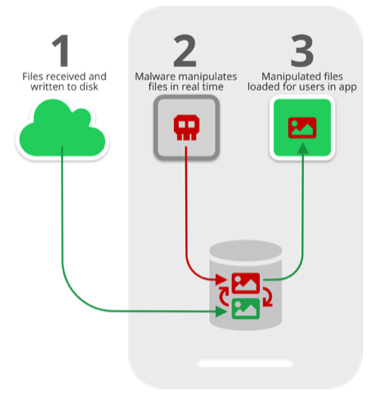

В своем докладе эксперты Symantec описывают технику атак Media File Jacking, которая позволяет вредоносному Android-приложению манипулировать файлами, отправленными или полученными через WhatsApp и Telegram. Подмена происходит в момент между записью файлов в хранилище и их загрузкой в интерфейсе приложения. Данный метод работает против WhatsApp с настройками по умолчанию и против Telegram, если пользователь включил опцию Save to gallery.

Исследователи отмечают, что такие атаки могут использоваться очень по-разному, например, для вымогательства, подмены информации о банковских счетах в файле (то есть жертва в итоге отправит средства на счет злоумышленников), а в Telegram-каналах из-за этого могут появиться фальшивые новости.

Специалисты Symantec уже проинформировали о рисках разработчиков WhatsApp и Telegram. Представители WhatsApp ответили, что данную проблему, по их мнению, должны решать инженеры Google. Так, в грядущем релизе Android Q появится функция Scoped Storage, которая изменит то, как приложения работают с файлами во внешнем хранилище. Разработчики Telegram никак не прокомментировали отчет экспертов.

В Symantec считают, что разработчики приложений должны сами позаботиться о предотвращении подобных атак, проверяя целостность файлов перед их загрузкой в приложение, сохраняя файлы во внутреннем хранилище, когда это возможно, а также применяя к медиафайлам шифрование, как это происходит с текстом.

Так как аналитики Symantec создали вредоносное PoC-приложение, наглядно демонстрирующее атаки Media File Jacking на практике, ниже может увидеть примеры манипуляций с файлами.

Нужно сказать, что атака Media File Jacking очень похожа на атаку Man-in-the-Disk, описанную аналитиками компании Check Point в прошлом году. Тогда исследователи предупреждали, что использование приложениями внешнего хранилища сопряжено с множеством рисков, а проникшая на устройство малварь может атаковать соседние приложения, вывести их из строя или вовсе подменить вредоносными версиями.