Эксперты компании Armis раскрыли данные об 11 уязвимостях в составе операционной системы реального времени (RTOS) VxWorks, разработанной компанией Wind River. Проблемы получили общее название URGENT/11, и эксперты планируют посвятить развернутый им доклад на конференции Black Hat, которая пройдет в Лас-Вегасе в следующем месяце.

Согласно данным с официального сайта Wind River, VxWorks является крайне популярным продуктом и используется двумя миллиардами устройств в самых разных областях, включая оборонный и медицинский сектора, аэрокосмическую промышленность, робототехнику, машиностроение, промышленную автоматизацию и так далее. В итоге под угрозой оказалась автомобильная электроника, промышленные роботы и контроллеры, самолеты и космические аппараты, беспроводные маршрутизаторы, принтеры, медицинское оборудование и многое другое.

По подсчетам экспертов Armis, уязвимыми являются как минимум 200 000 000 устройств, хотя представители Wind River полагают, что эта цифра завышена.

Обнаруженные уязвимости касаются работы стека TCP/IP (IPnet), который используется в VxWorks для подключения к интернету и другим устройствам в локальных сетях. Интересно, что стек IPnet был приобретен Wind River вместе с покупкой компании Interpeak в 2006 году, то есть он не является эксклюзивным для VxWorks, и ранее был лицензирован и использован другими поставщиками RTOS.

Перед проблемами URGENT/11 уязвимы все версии VxWorks, начиная с версии 6.5 (то есть все версии, выпущенные за последние 13 лет и включающие в себя IPnet). Уязвимости не касаются только версий VxWorks 653 и VxWorks Cert Edition.

Исследователи разделили найденные проблемы на две группы. Первая группа включает в себя критические баги, которые позволяют выполнить произвольный код на уязвимых девайсах (CVE-2019-12256, CVE-2019-12255, CVE-2019-12260, CVE -2019-12261, CVE-2019-12263 и CVE-2019-12257). Вторая группа объединила менее опасные проблемы, которые могут привести к отказу в обслуживании (CVE-2019-12258, CVE-2019-12259), логическим ошибкам (CVE-2019 -12264, CVE-2019-12262) или утечке информации (CVE-2019-12265).

«Поскольку каждая уязвимость затрагивает отдельную часть сетевого стека, каждая из них затрагивает различный набор версий VxWorks», — объясняют эксперты Armis. К тому же некоторые уязвимости могут быть использованы напрямую через интернет, тогда как другие требуют, чтобы злоумышленник проник в локальную сеть. Соответственно, сценарии эксплуатации проблем сильно отличаются.

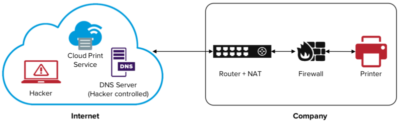

Так, корпоративный брандмауэр или маршрутизатор с VxWorks на борту в случае взлома сможет предоставить злоумышленникам доступ ко всем устройствам в локальной сети. Но аналогичная уязвимость промышленном ПЛК менее опасна, так как ПЛК обычно не подключены к интернету постоянно. По мнению экспертов Armis и Wind River, уязвимости URGENT/11 наиболее опасны именно для сетевого оборудования (маршрутизаторов, модемов и брандмауэров), тогда как медицинские и промышленные устройства в основном не доступны через интернет напрямую и находятся в относительной безопасности.

Armis и Wind River совместно подготовили исправления для всех обнаруженных проблем, и патчи были выпущены еще в прошлом месяце. Также разработчики подчеркивают, что не нашли никаких свидетельств того, что эти уязвимости кто-либо эксплуатировал ранее.

Ниже можно видеть демонстрацию нескольких PoC-эксплоитов в деле. Так, исследователи показали взлом брандмауэра Sonicwall, атаку на принтер Xerox и перехват управления над прибором для контроля за состоянием пациента.