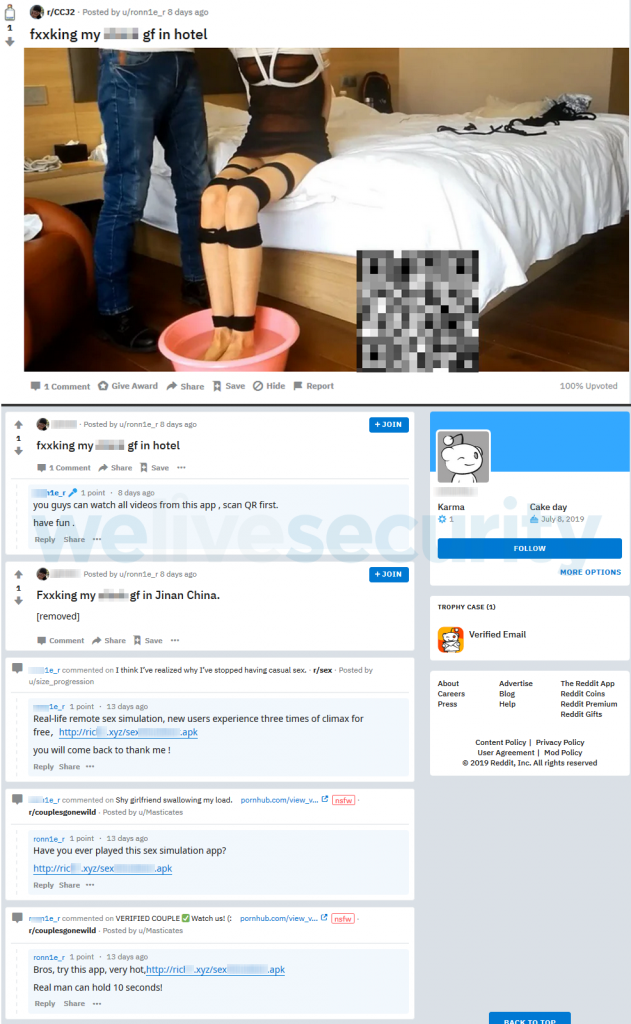

Специалисты компании ESET рассказали о новой Android-малвари Android/Filecoder.C (далее просто Filecoder), которая в июле 2019 года распространялась через SMS-сообщения, а также QR-коды в подразделах о порнографии на Reddit и форуме XDA Developers (под видом бесплатной онлайн-игры, представляющей собой симулятор секса). В настоящее время шифровальщик атакует устройства под управлением Android 5.1 или более поздних версий.

Исследователи отмечают, что администрации XDA удаляла вредоносные сообщения после жалоб, но ссылки на Reddit все еще работали, когда аналитики ESET опубликовали свой отчет.

Для сокрытия подозрительных адресов злоумышленники используют сервис для создания коротких ссылок bit.ly. Через такие QR-коды распространяются вредоносные APK-файлы, то есть зараженные приложения, которые запрашивают следующие разрешения:

• android.permission.SET_WALLPAPER

• android.permission.WRITE_EXTERNAL_STORAGE

• android.permission.READ_EXTERNAL_STORAGE

• android.permission.READ_CONTACTS

• android.permission.RECEIVE_BOOT_COMPLETED

• android.permission.SEND_SMS

• android.permission.INTERNET

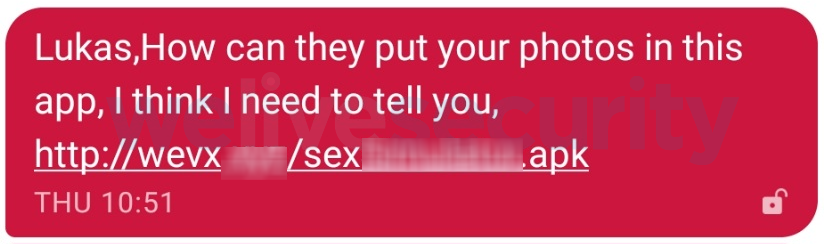

После установки на устройство вредоносное приложение рассылает текстовые сообщения по всему списку контактов жертвы, подталкивая получателей кликнуть по ссылке и тоже загрузить вредоносную программу (в сообщениях злоумышленники уверяют, что фото жертвы были добавлены в какое-то порноприложение).

Мошеннические сообщения составлены на 42 языках, однако внимательный пользователь может заподозрить неладное: переводы не отличаются качеством, и зачастую SMS представляют собой бессмысленный набор слов.

В результате заражения файлы на устройстве жертвы шифруются. Но список распознаваемых программой расширений для шифрования выглядит необычно — в нем фигурируют типы файлов, никак не связанные с ОС Android. Кроме того, вымогатель оставляет незашифрованными определенные файлы: если их расширение .zip или .rar , размер файла превышает 51200 Кб/50 Мб, а также файлы .jpeg, .jpg и .png размером менее 150 Кб.

«Похоже, перечень расширений для шифрования скопирован со списка, который использовался в известной кампании WannaCry», — отмечает эксперт ESET Лукас Стефанко.

После этого пользователь получает уведомление о необходимости заплатить выкуп в биткоинах, а в противном случае все файлы якобы будут стерты спустя 72 часа. Впрочем, аналитики ESET не обнаружили в коде вымогателя команд на удаление файлов через какое-либо ограниченное время.

Интересно, что в отличие от большинства других вымогателей для Android, Filecoder не будет блокировать экран жертвы и позволит ей продолжать пользоваться устройством. Также примечательно, что каждой жертве назначается уникальная сумма выкупа в пределах 0,01-0,02 биткоина (от 6000 до 12 000 рублей).

«Уникальная сумма выкупа является новшеством, мы никогда не встречали подобной модели вымогательства у Android-пользователей, — пишет Стефанко. — В целом, обнаруженная кампания выглядит непрофессионально. Однако если дистрибутив будет улучшен, эта программа-вымогатель может стать серьезной угрозой».