В последнее время многие популярные Android-трояны (такие как Anubis, Red Alert 2.0, GM-бот и Exobot), прекратили свою деятельность в области malware-as-a-service. Но на их место уже приходят новые игроки. Так, эксперты амстердамской компании ThreatFabric обнаружили новую Android-малварь Cerberus.

Cerberus не использует какие-либо уязвимости и распространяется исключительно за счет социальной инженерии. Он позволяет злоумышленникам установить полный контроль над зараженными устройством, а также обладает классическим для банкера функциями, такими как использование оверлеев, контроль SMS и извлечение списка контактов.

Автор этой малвари, который весьма активен в социальных сетях в целом и Twitter в частности, и открыто издевается над ИБ-экспертами и антивирусной индустрией, заявляет, что вредонос был написан с нуля и не использует код других банковских троянов (исследователи это подтверждают).

Также вирусописатель утверждает, что лично использовал Cerberus для своих операций в течение как минимум двух лет, прежде чем решил сдавать малварь в аренду всем желающим. Месяц аренды банкера обойдется в 2000 долларов США, полгода в 7000 долларов США и год аренды малвари будет стоит до 12000 долларов США.

В целом Cerberus обладает довольно стандартным набором функций. Так, он способен:

- делать скриншоты;

- записывать аудио;

- перехватывает нажатия клавиш;

- отправлять, получать и удалять SMS;

- аохищать списков контактов;

- переадресовать звонки;

- собирать информации об устройстве;

- отслеживать местоположение устройства;

- воровать учетные данные;

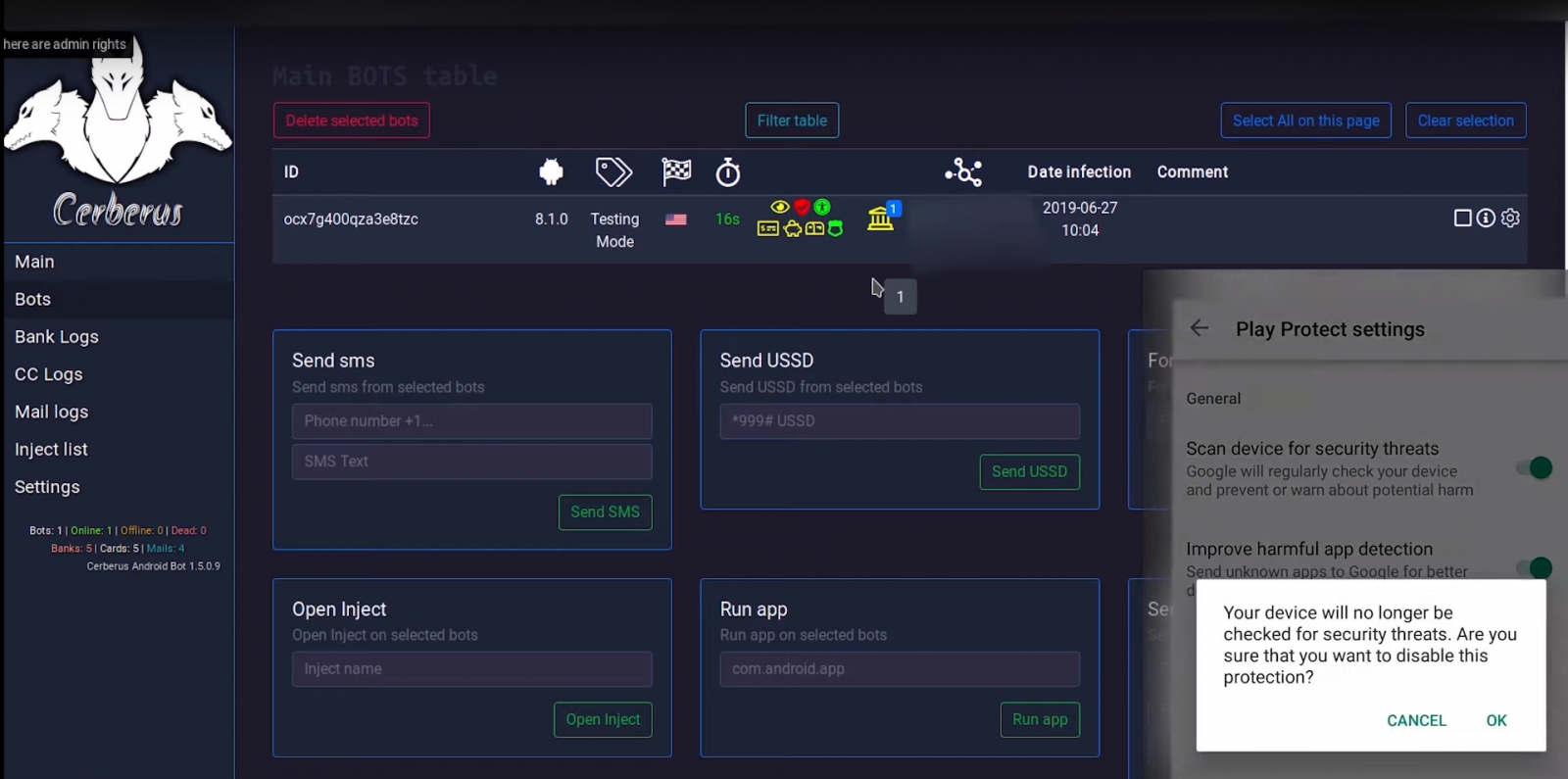

- отключать защиту Play Protect;

- загружать дополнительные приложения и пейлоады;

- удалять приложения с зараженного устройства;

- показывать push-уведомления;

- блокировать экран устройства.

После заражения Cerberus сначала скрывает свой значок, а затем запрашивает нужные ему права (через Accessibility Service), маскируясь под Flash Player.

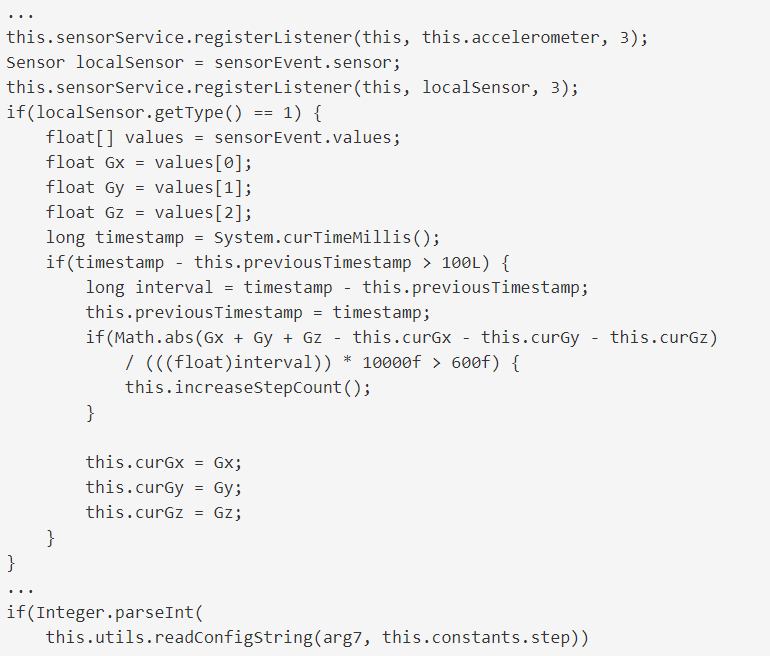

Пожалуй, наиболее интересной особенностью этой малвари является метод, при помощи которого Cerberus избегает обнаружения. Вредонос считывает данные с акселерометра и, используя простой шагомер, может отслеживать, движется ли жертва, используя приведенный ниже код. Это помогает избегать запуска на тестовых устройствах или в песочнице. В итоге малварь активируется и начинает взаимодействовать с управляющим сервером, лишь насчитав определенное количество шагов.

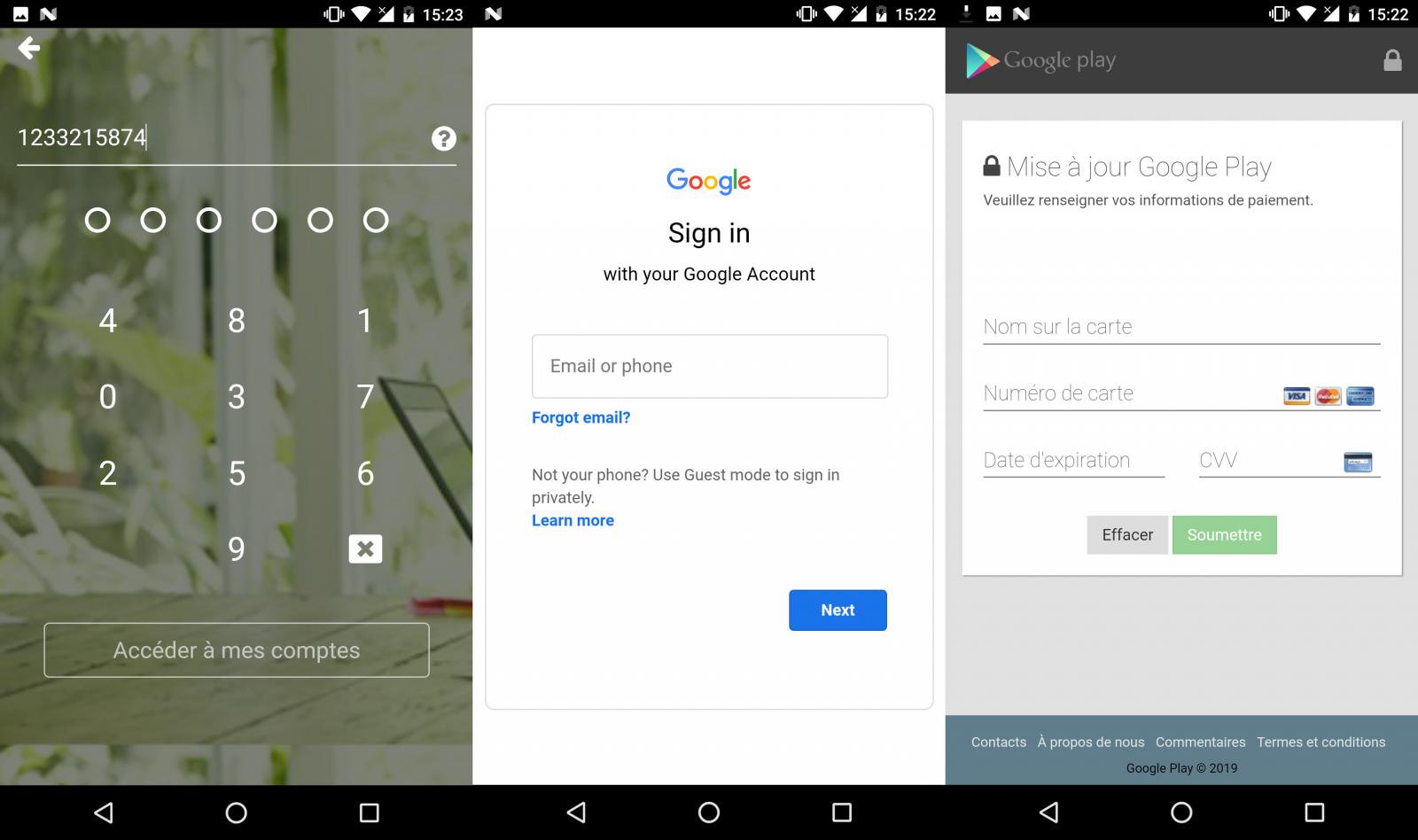

В настоящее время специалисты ThreatFabric обнаружили несколько образцов фишинговых оверлеев, используемых Cerberus для кражи учетных данных и информации о банковских картах. Так, среди целей малвари: банковские приложения из Франции (7), США (7) и Японии (1) и еще 15 приложений, не имеющие отношения к банкам (в том числе Outlook, Yahoo, Twitter, WhatsApp, Telegram, Viber, Snapchat, WeChat, Uber).