Первый 0-day

В начале августа ИБ-специалист Василий Кравец опубликовал информацию об уязвимости, которая позволяла осуществить локальное повышение привилегий в клиенте Steam, после чего любой пользователь получает возможность выполнять команды от имени NT AUTHORITY\SYSTEM. Уязвимость была проверена в Windows 8 x64, Windows 8.1 x64 и Windows 10 x64.

Проблема заключалась в том, что на момент публикации специалиста отчета баг все еще не был исправлен, хотя Кравец честно сообщил Valve об уязвимости через платформу HackerOne и выждал 45 дней после принятия отчета о проблеме.

Дело в том, что сначала исследователю пришлось доказывать персоналу HackerOne, что у него действительно есть отчет об уязвимости, так как Valve использует функцию Managed by HackerOne, то есть информацию о проблемах сначала проверяют специалисты платформы. Уже на этом этапе Кравец получил первый отказ из-за того, что предложенная им атака якобы требовала возможности располагать файлы в произвольных путях файловой системы.

Так как на самом деле ни одной операции с файловой системой специалист не предлагал, он добился перепроверки отчета и его все же передали инженерам Valve. Однако вскоре отчет вновь пометили как неприемлемый, так как «атака требует физический доступ к устройству пользователя». Исследователь с сожалением отмечал, что атаки на повышение привилегий, очевидно, попросту неинтересны Valve. Хуже того, специалисту запретили публиковать информацию о проблеме, даже учитывая, что Valve не собиралась ее исправлять.

«Довольно иронично обнаружить, что лаунчер, который фактически предназначен для того, чтобы запускать сторонние программы на вашем компьютере, позволяет им втихую получить максимальные привилегии», — писал Кравец.

После публичного раскрытия данных об уязвимости, а также о тщетных попытках добиться ее исправления, Valve и HackerOne подверглись резкой критике со стороны сообщества. В ответ на этот негатив Valve все-таки выпустила исправление, воздерживаясь от комментариев, но уже через несколько часов специалисты заметили, что патч компании неэффективен и его можно легко обойти.

I found a way to bypass the fix. The bypass requires dropping a file in a nonadmin-writable location, so I think it's out-of-scope for Valve. Write-up: https://t.co/Lalum8LTvY cc @PsiDragon @enigma0x3 @steam_games #infosec #steam #bugbounty https://t.co/qIylEG7u2L

— Xiaoyin Liu (@general_nfs) August 15, 2019

Хуже того, когда СМИ привлекли внимание к происходящему, выяснилось, что известный ИБ-эксперт Мэтт Нельсон (Matt Nelson) тоже обнаруживал данную уязвимость и тоже пытался сообщить о ней компании через HackerOne. Однако и в этом случае Valve отказалась исправлять проблему, а затем отчет эксперта вообще был заблокирован, когда Нельсон хотел публично раскрыть ошибку и предупредить пользователей.

I'd like to take this Valve fiasco and highlight a few points:

— Matt Nelson (@enigma0x3) August 12, 2019

1. Don't scope your program so tightly that it completely removes things like LPE

2. If you do, give researchers a place to go that isn't Twitter.

3. Don't lock an issue when disclosure is mentioned pic.twitter.com/lygNLkiUiz

Второй 0-day

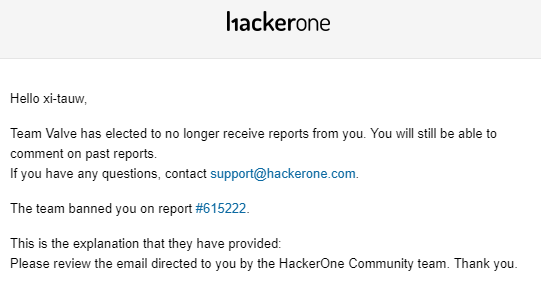

В начале текущей недели, Василий Кравец опубликовал подробный отчет о второй 0-day уязвимости в клиенте Steam, также связанной с локальной эскалацией привилегий. Более того, исследователь рассказал, что не имеет возможности сообщить о проблеме Valve, так как после поднявшейся шумихи и публикации первого отчета его попросту забанили в bug bounty программе Valve на HackerOne.

Вместе с этим ИБ-сообщество продолжало критиковать Valve, так как проблемы эскалации привилегий и локальной эскалации привилегий никак нельзя назвать пустяковыми. Разумеется, такие уязвимости не используются для первичного взлома компьютера и удаленных приложений, но они полезны во время постэксплуатации и помогают злоумышленникам установить полный контроль над целью, получив права root/admin/system.

Отказавшись исправлять данные проблемы, Valve фактически подвергла опасности около 100 млн Windows-пользователей, которые имеют на своих компьютерах установленный клиент Steam.

Патчи и изменения в bug bounty

Вчера, 22 августа 2019 года, компания Valve, наконец, отреагировала на происходящее должным образом.

Во-первых, Valve добавила исправления для вышеописанных уязвимостей в бета-версию клиента Steam, и пока сообщений об обходе этих патчей от исследователей не поступало.

Во-вторых, представители компании прервали свое затянувшееся молчание и в комментарии изданию ZDNet назвали все произошедшее огромным недоразумением:

«Правила нашей программы HackerOne должны были лишь отсеивать отчеты, которые предлагали проинструктировать Steam на запуск ранее установленного вредоносного ПО на компьютере пользователя от имени этого локального пользователя. Но вместо этого неправильное толкование правил привело к отсеиванию более серьезной атаки, которая предполагала выполнение локального повышения привилегий через Steam. Мы обновили правила нашей программы на HackerOne, чтобы прямо указать, что такие проблемы рассматриваются и о них следует сообщать», — говорят представители Valve.

Правила buy bounty программы компании действительно уже были обновлены соответствующим образом.

Кроме того, в компании назвали «ошибкой» отклонение первого отчета Кравеца, пообещали рассмотреть сложившуюся ситуацию еще раз и затем решить, как поступить дальше. Пока исследователь по-прежнему забанен Vavle в H1.