Весной текущего года специалисты Google Project Zero выявили 14 уязвимостей в iOS, которые были сгруппированы в пять цепочек эксплоитов и применялись против пользователей с 2016 года. Хотя обычно уязвимости в iOS используются направлено, для взлома конкретных целей, в данном случае вредоносные сайты удаленно атаковали всех пользователей, посещавших ресурсы с помощью iPhone, без какого-либо взаимодействия со своими жертвами.

«Не было никакой дискриминации: простого посещения взломанного сайта было достаточно, чтобы экплоит-сервер атаковал ваше устройство, и, если атака удалась, установил имплантат для мониторинга», — рассказывает Иан Бир (Ian Beer), эксперты команды Google Project Zero.

По данным Google, первый сайт, на котором были размещены эксплоиты, был запущен в эксплуатацию еще 13 сентября 2016 года. Похоже, все вредоносные сайты были попросту взломаны злоумышленниками, и эксплоиты на них были размещены атакующими, а не самими владельцами ресурсов. По оценке исследователей, вредоносные сайты насчитывал тысячи посетителей в неделю. Адреса и названия ресурсов исследователи не раскрывают.

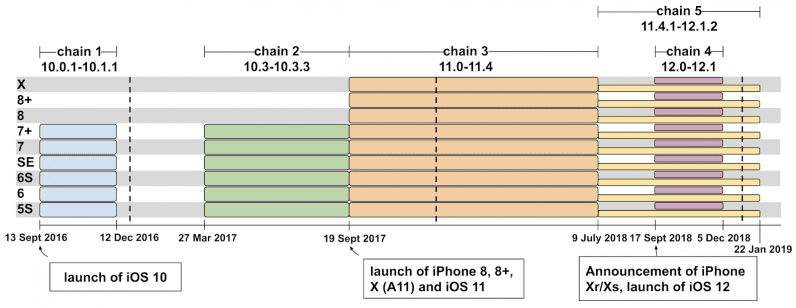

Эксперты Google предупредили о найденных проблемах инженеров Apple, что привело к релизу iOS 12.1.4 в феврале 2019 года, где уязвимости были исправлены. Отчет исследователей гласит, что семь из обнаруженных ими проблем влияли на браузер iPhone, пять — на ядро, и еще две — позволяли совершить побег из песочницы. Эксплоиты предназначались для iOS версий 10.x, 11.x и 12.x.

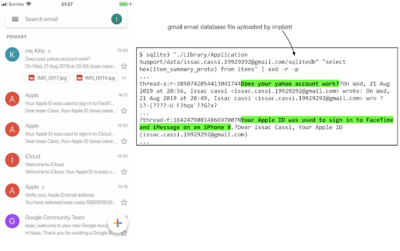

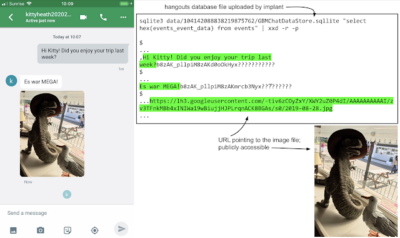

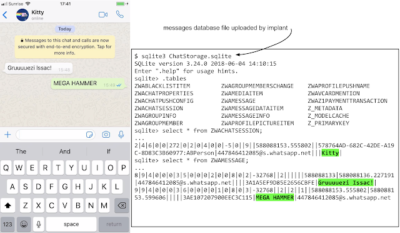

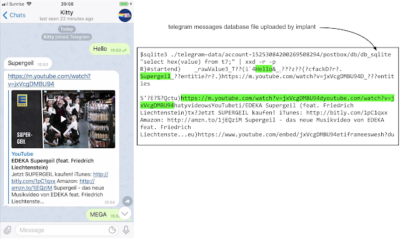

Бир и его коллеги из Google Project Zero уже опубликовали подробный анализ всех пяти цепочек эксплоитов (1, 2, 3, 4, 5), а также подробно рассказали о JSC-эксплоите, с помощью которого хакеры осуществляли первичную атаку на браузеры жертв. Также был опубликован анализ имплантата (малвари), который в результате атак заражал iOS-устройства пострадавших. Данный имплантат мог похищать личные данные жертв, включая данные iMessages, контакты, фотографии и информацию о местоположении устройства в режиме реального времени. На скриншотах ниже можно увидеть примеры.

К счастью, малварь не могла поддерживать постоянное присутствие на устройстве, и простая перезагрузка iPhone позволяла избавиться от заражения (до тех пор, пока пользователь снова не посещал один из взломанных сайтов).

И хотя большинство эксплоитов предназначалось старых уязвимостей, которые Apple уже исправила ранее, по крайней мере одна из цепочек эксплоитов использовала 0-day проблемы Это касалось CVE-2019-7287 и CVE-2019-7286, исправленных в составе iOS 12.1.4 в феврале 2019 года.

Эксперты полагают, что могут существовать и другие подобные вредоносные кампании и эксплоиты, а обнаруженные сайты в Google называют случайной неудачей для злоумышленников.

«Я не стану обсуждать, стоят эти эксплоиты миллион долларов, два миллиона или двадцать. Вместо этого я замечу, что все эти суммы кажутся низкими для возможности в режиме реального времени прицельно атаковать и мониторить личную активность всего населения», — резюмирует Бир.