На прошлой неделе ИБ-специалист CERT/CC Уилл Дорманн (Will Dormann) опубликовал исследование, посвященное тому, как Windows работает с образами дисков VHD и VHDX. Дорманн объяснял, что для ОС такие образы, в сущности, являются черным ящиком, и сканирование файлов внутри них не осуществляется до тех пор, пока образ не будет смонтирован, а файлы не запустятся.

Хуже того, антивирусы тоже игнорируют содержимое таких образов, которые открываются простым двойным кликом, подобно ZIP-архивам. На видео ниже можно увидеть демонстрацию, во время которой угроза в архиве обнаруживается защитой, а вот виртуальный жесткий диск не вызывает никаких подозрений.

Исследованием Дорманна быстро заинтересовались и другие ИБ-специалисты. К примеру, эксперт, известный под псевдонимом JTHL, провел собственный эксперимент и поместил в образ диска малварь AgentTesla. Дело в том, что образы VHD и VHDX необязательно должны быть большими, их можно сделать и компактными, чтобы, например, прикрепить к письму и отправить жертве по электронной почте. Так, VHD-файл JTHL получился всего 7 Мб размером. Проверка показала, что антивирусные решения не замечают малварь до тех пор, пока дело не дойдет до монтирования диска.

.vhd malwarehttps://t.co/n3vU3CNXNM @wdormann

— JTHL (@JayTHL) September 5, 2019

static / dynamic .vhd are 2 different formats

neither well detected

agenttesla in 2 vhd's:

statichttps://t.co/MOvdCWS6v2

dynamichttps://t.co/yK1h4EBv0B

not detected by

sophos endpoint

PAN Wildfire

Barracuda CPL + ATP + BESG pic.twitter.com/zZkyvl5AlE

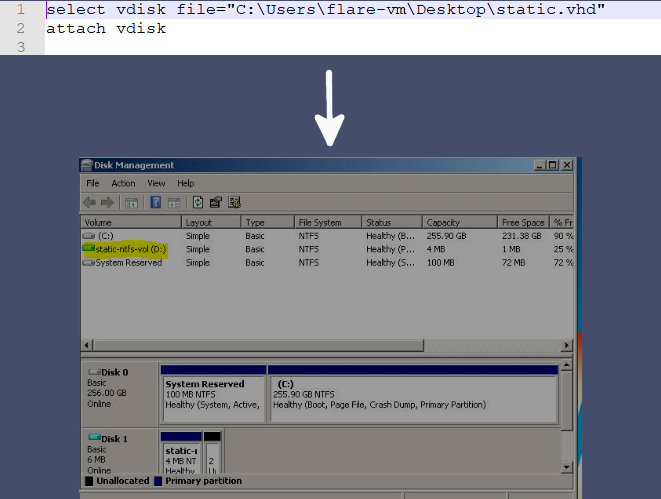

Еще один специалист по безопасности, Ян Полсен, отмечает, малвари в файлах образов «не видят» отнюдь не только антивирусные решения. Для теста он создал скрипт, который, используя diskpart, автоматически монтировал VHD-файл и запускал вредоносное ПО внутри. Эту угроза была проигнорирована фильтрами Gmail (хотя к уже упомянутым архивам Gmail относится с подозрением), осталась незамеченной при загрузке файла с помощью Google Chrome, а также ее упустил из виду Windows Defender.

Yesterday i did a full attach and execute script. Et will mount the .vhd automatically and execute the malware inside. At no point is the malware detected

— ⛧ ʲªͷ ҎΩΰⱠᶊἕא (@Jan0fficial) September 6, 2019

В итоге Полсен создал грубый PoC-эксплоит, автоматически запускавший AgentTesla из образа виртуального жесткого диска. Фактически это позволило запустить малварь из VHD-файла, и антивирусное ПО не замечает ее вплоть до запуска на хосте жертвы. Конечно, для использования diskpart необходимы права администратора, но эксперт отмечает, что здесь потенциальным злоумышленникам могут помочь уязвимости, позволяющие повысить привилегии.