Специалисты Group-IB зафиксировали новую кампанию Android-трояна FANTA, атакующего клиентов 70 банков, платежных систем и web-кошельков в России и странах СНГ. Вредонос нацелен на пользователей, размещающих объявления о купле-продаже на Avito. По данным специалистов, только с начала 2019 года потенциальный ущерб от FANTA в России составил не менее 35 млн рублей.

FANTA относится к семейству малвари Flexnet, которое известно специалистам с 2015 года и подробно изучено. Сам троян и связанная с ним инфраструктура постоянно развиваются: злоумышленники разрабатывают более эффективные схемы распространения, добавляют новые функциональные возможности, позволяющие эффективнее воровать деньги с зараженных устройств и обходить средства защиты.

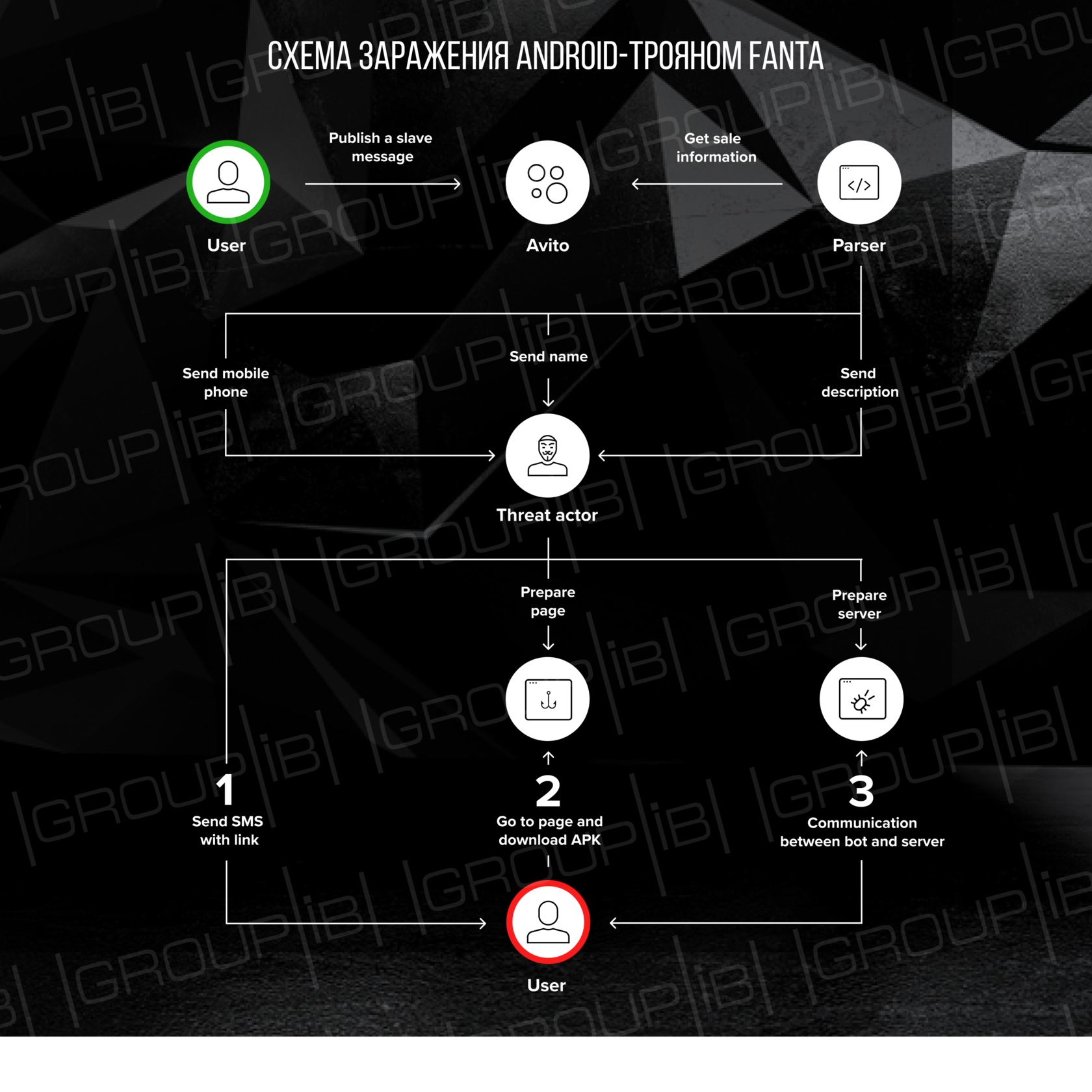

Новая кампания использует качественные фишинговые страницы, замаскированные под Avito, и нацелена на пользователей, размещающих объявления о купле-продаже. Схема работает следующим образом: спустя некоторое время после публикации объявления продавец получает именное SMS о «переводе» на его счет необходимой суммы — полной стоимости товара. Детали платежа ему предлагается посмотреть по ссылке.

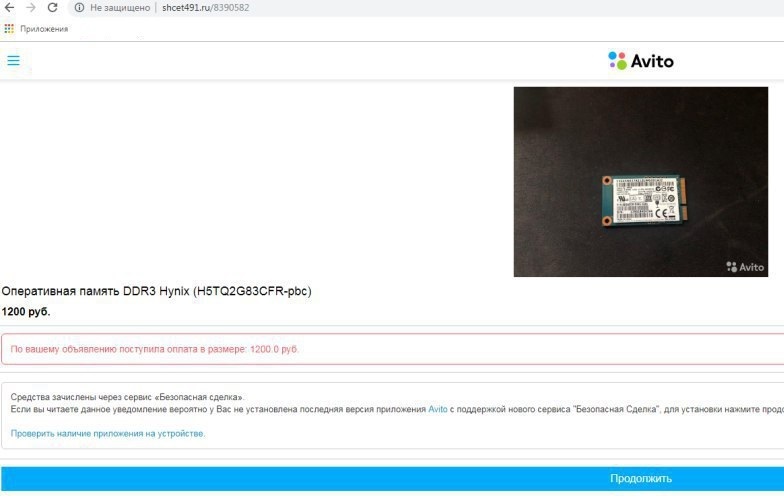

Если продавец кликает на ссылку, открывается фишинговая страница, имитирующая реальную страницу Avito, где продавца уведомляют о совершении покупки, причем с описанием его товара и суммы, полученной от его «продажи». После клика на кнопку «Продолжить» на телефон пользователя загружается вредоносный APK FANTA, замаскированный под приложение Avito. Такая маскировка усыпляет бдительность пользователя, и он устанавливает вредоносное приложение.

Получение данных банковских карт осуществляется стандартным для Android-троянов образом: пользователю демонстрируются фишинговые окна, маскирующиеся под легитимные мобильные приложения банков, куда жертва сама вводит данные своей банковской карты. Проанализированные специалистами фишинговые страницы, замаскированные под Avito, указывают на то, что они готовились целенаправленно под конкретную жертву.

Нынешняя кампания нацелена на русскоязычных пользователей. Большая часть зараженных устройств находится в России, а также небольшое количество было обнаружено на Украине, в Казахстане и Беларуси.

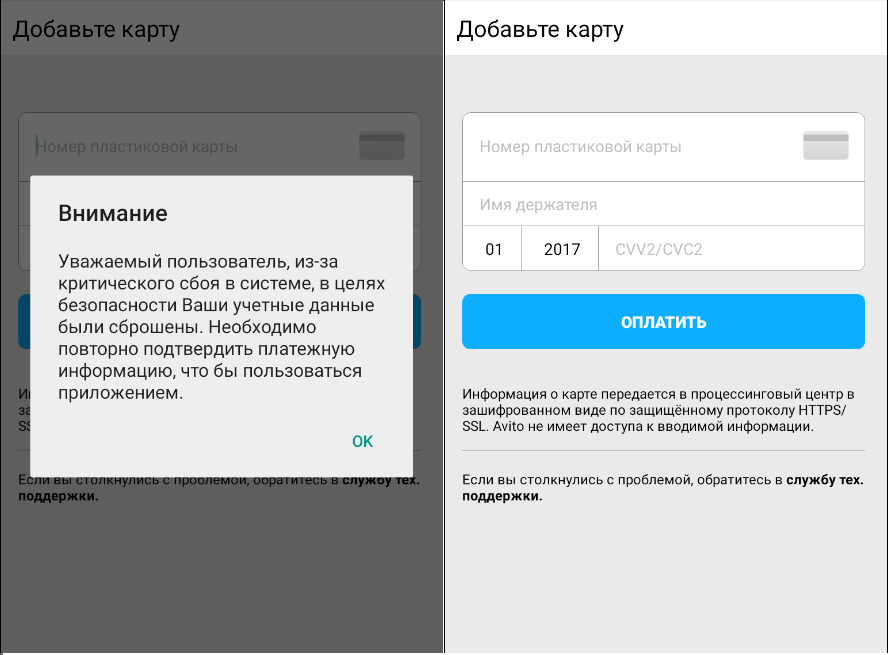

Проникнув на устройство жертвы, FANTA анализирует, какие приложения запускаются на зараженном устройстве. При открытии целевого приложение троян демонстрирует фишинговое окно поверх всех остальных, которое представляет собой форму для ввода информации о банковской карте. Пользователю необходимо ввести номер карты, срок действия карты, CVV, имя держателя карты (не для всех банков). Исследуя троян, эксперты обнаружили, что кроме демонстрации заранее заготовленных фишинговых страниц, FANTA также читает текст уведомлений около 70 приложений банков, систем быстрых платежей и электронных кошельков.

Изучение трояна показало, что помимо Avito разработчики FANTA нацелены на пользователей порядка 30 различных сервисов, включая AliExpress, «Юла», Pandao, Aviasales, Booking, Trivago, а также каршеринговых служб, такси и так далее.

FANTA работает на всех версиях Android не ниже 4.4. Как и другие подобные угрозы, FANTA способен читать и отправлять SMS-сообщения, осуществлять USSD-запросы, демонстрировать собственные окна поверх приложений. Кроме того, в новой кампании троян начал использовать AccessibilityService (сервис для людей с ограниченными возможностями), что позволяет ему читать содержимое уведомлений других приложений, предотвращать обнаружение и остановку исполнения малвари на зараженном устройстве.

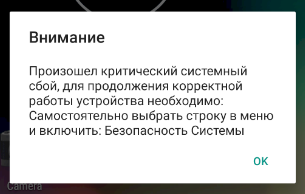

После заражения малварь проверяет тип устройства, после чего выводит на экран смартфона пользователя сообщение о фейковом системном сбое. Затем пользователю демонстрируется окно «Безопасность системы» — это запрос предоставление прав для использования AccessibilityService. После получения прав приложение уже без посторонней помощи получает права и на другие действия в системе, эмулируя нажатия пользователя.

Важной функцией FANTA, которой создатели уделили особое внимание, является обход антивирусных средств. Так, троян препятствует запуску пользователем приложений: Clean, Meizu Applicatiom Permission Management, MIUI Security, Kaspersky Antivirus AppLock & Web Security Beta, Mobile AntiVirus Security PRO, AVG Protection для Xperia, Samsung Smart Manager, Dr.Web Mobile Control Center, Dr.Web Security Space Life, Kaspersky Internet Security и так далее.

«Поводом для этого исследования послужил реальный кейс: специалист по информационной безопасности, опубликовавший объявление на Avito, получил подозрительное СМС. Он сразу переслал его команде Group-IB Threat Hunting Intelligence, которая в ходе исследования выявила новую масштабную кампанию Android-трояна FANTA. Однако далеко не все истории заканчиваются так удачно, поэтому мы рекомендуем пользователям регулярно устанавливать обновления ОС Android, не переходить по подозрительным ссылкам, полученным в СМС-сообщениях, не посещать подозрительные ресурсы и не скачивать оттуда файлы, а также не устанавливать приложения из неофициальных источников. Что касается банков и вендоров мобильных приложений, на которые нацелено это семейство Android-троянов, мы можем порекомендовать использование систем для проактивного предотвращения банковского мошенничества на всех устройствах (смартфон, планшет, ноутбук, ПК) через любые каналы взаимодействия с банком (мобильное приложение, онлайн-банкинг и др.)», — рассказывает Рустам Миркасымов, руководитель отдела динамического анализа вредоносного кода, эксперт по киберразведке Group-IB.