Специалисты «Лаборатория Касперского» представили бесплатные инструменты для дешифровки данных, пострадавших от атак Yatron и FortuneCrypt.

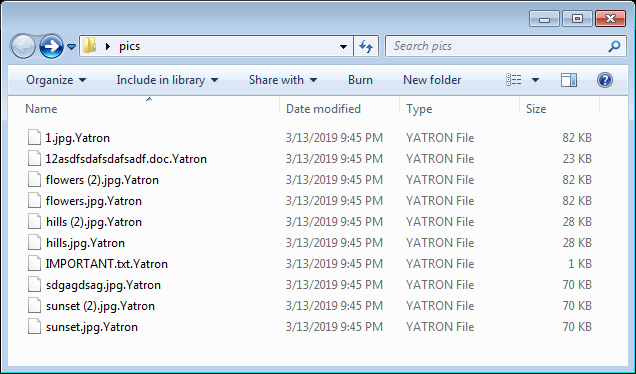

Вымогатель Yatron основан на исходном коде хорошо известной опенсорсной малвари Hidden Tear. Согласно статистике компании, только за прошлый год решения «Лаборатории Касперского» предотвратили более 600 случаев заражения различными версиями Trojan-Ransom.MSIL.Tear. Чаще других с атаками этого вымогателя сталкивались жители следующих стран: Германии, Китая, России, Индии, и Мьянмы. Yatron легко отличить от других угроз по одноименному расширению (.Yatron), которое он добавляет к зашифрованным файлам.

Шифровальщик FortuneCrypt, в свою очередь, был создан при помощи компилятора BlitzMax. Как можно узнать из «Википедии»: «BlitzMax использует расширенную версию языка BASIC. У него простой синтаксис, который понятен даже начинающему программисту. На таких языках в основном пишут игры, но они вполне годятся и для программ широкого назначения». Исследователи отмечают, что им попадалось немало шифровальщиков, написанных на C/C++, C#, Delphi, JS, Python и так далее. Но FortuneCrypt стал первым шифровальщиком, написанный на Blitz BASIC.

За прошлый год решения «Лаборатории Касперского» зафиксировали более 6000 атак со стороны различных версий трояна Trojan-Ransom.Win32.Crypren (FortuneCrypt входит в это семейство). Чаще других с такими атаками сталкивались жители следующих стран: Россия, Бразилия, Германия, Южная Корея, Иран.

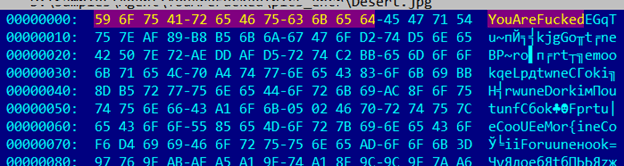

Этот шифровальщик не меняет ни расширение, ни название целевых файлов. Вместо этого он помечает зашифрованные файлы, прописывая текстовую строку в их начале. Впрочем, жертва, конечно, не видит этого. Она узнает об атаке, только когда на экране появляется сообщение с требованием выкупа.

Оба упомянутых дешифровщика были добавлены в утилиту RakhniDecryptor. Ее можно загрузить по одной из этих ссылок: