В прошлом месяце исследователи компании AdaptiveMobile Security описали атаку Simjacker, которая использует SMS-сообщения для передачи инструкций SIM Toolkit (STK) и S@T Browser на SIM-карте. Суть атаки заключается в том, что с помощью смартфона или простого GSM-модема злоумышленник отправляет на устройство жертвы специальное SMS-cообщение, содержащее скрытые инструкции для SIM Toolkit. Данные инструкции поддерживаются приложением S@T Browser, работающем на SIM-карте устройства.

Simjacker позволяет злоумышленникам отслеживать устройства пользователей, а среди других команд, поддерживаемых S@T Browser, числится возможность совершать звонки, отправлять сообщения, отключать SIM-карту, запускать команды AT-модема, открывать браузеры (с фишинговыми ссылками или открывая вредоносные сайты) и многое другое. То есть при помощи атак Simjacker можно не только следить за пользователями, но и осуществлять финансовое мошенничество (звонки на премиальные номера), шпионаж (совершить вызов и прослушивать разговоры рядом с устройством), саботаж (отключение SIM-карты жертвы), устраивать дезинформирующие кампании (рассылка SMS/MMS с фальшивым контентом) и так далее.

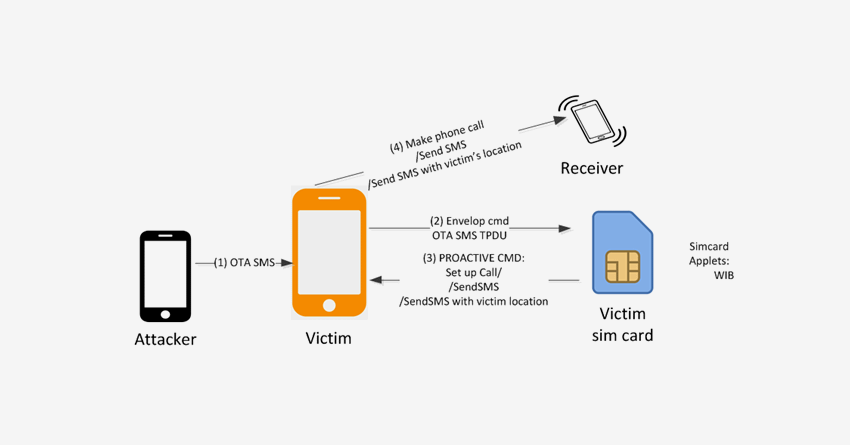

Теперь специалисты компании Ginno Security Labs обнаружили проблему, аналогичную использованной в атаке Simjacker. Только их атака, WIBattack, предполагает эксплуатацию Wireless Internet Browser (WIB), а не S@T Browser. И то и другое является Java-апплетами, которые мобильные операторы устанавливают на свои SIM-карты.

Как и в случае S@T Browser, с помощью WIB злоумышленники тоже могут отправлять специальные SMS (называемые OTA SMS), которые будут выполнять инструкции STK (SIM Toolkit) на SIM-картах, если операторы не позаботились о безопасности.

WIB поддерживает примерно такие же команды, что и браузер S@T Browser: получение данных о местоположении, осуществление вызовов, отправка SMS, отправка запросов USSD и SS, запуск браузера с определенным URL, отображение текстового сообщения на устройстве и так далее. В итоге злоумышленник может не только отслеживать пользователей, но и инициировать телефонные звонки и прослушивать разговоры поблизости.

Исследователи пишут, что они обнаружили WIBattack еще в 2015 году и тогда же заметили проблему Simjacker (которую они назвали S@Tattack), но не стали публиковать результаты своих изысканий, опасаясь последствий. По их оценкам, число устройств с SIM-картами с уязвимым WIB на борту составляет «сотни миллионов».

Впрочем, опубликованный недавно отчет компании SRLabs гласит, что все не так страшно, как может показаться. Так, исследователи создали два приложения: SIMTester и SnoopSnitch. Первое предназначено для десктопов и позволяет протестировать SIM-карты на предмет уязвимостей. Второе представляет собой Android-приложение, которое работает на устройствах с чипсетом Qualcomm и может проверить телефоны на предмет различных уязвимостей в SIM-картах, мобильных сетях и ОС.

Собранная при помощи SIMTest телеметрия показала, что Simjacker и WIBattack вовсе не так опасны, как кажутся. Проверив более 800 SIM-карт со всего мира, исследователи пришли к выводу, что большинство мобильных операторов больше не используют S@T Browser и WIB:

- только на 9,4% протестированных SIM-карт установлен S@T Browser;

- примерно 5,6% SIM-карт уязвимы для Simjacker, потому что их уровень защиты был установлен на ноль;

- на 10,7% SIM-карт установлен WIB;

- лишь 3,5% уязвимо для атак на WIB;

- в общей сложности только 9,1% протестированных SIM-карт уязвимы для атак на S@T Browser или WIB.

Кроме того, данные, полученные более чем от 500 000 пользователей SnoopSnitch, показали, что только малое количество пользователей вообще получает сообщения OTA SMS, необходимые для использования Simjacker и WIBattack:

- лишь 8 пользователей получили 29 OTA SMS, предназначенных для S@T Browser;

- первое такое сообщение датировано 2016 годом;

- большинство OTA SMS предназначались для пользователей в Латинской и Южной Америке.

В итоге эксперты SRLabs делают вывод, что в контексте атак на мобильные сети Simjacker и WIBattack будут менее привлекательным для преступников, в отличие от атак на SS7 или социальной инженерии (например, подмены SIM-карты и SIM swap атак).