Специалисты ESET обнаружили вредоносную версию Tor Browser, предназначенную для кражи криптовалюты у клиентов подпольных торговых площадок в даркнете.

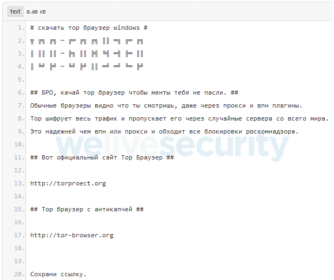

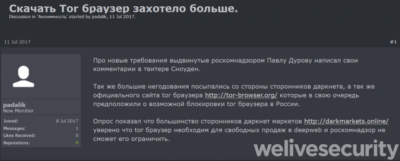

Вредоносная вариация браузера распространялась через сайты tor-browser[.]org и torproect[.]org в течение 2017-2018 годов. Браузер рекламировался на форумах и PasteBin, как официальная русскоязычная версия Tor Browser.

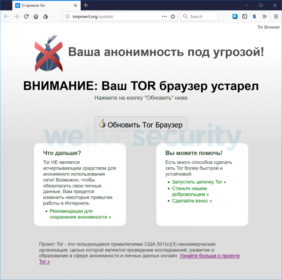

Вышеупомянутые сайты отображали сообщения, информирующие посетителей о том, что их версия Tor устарела, и пытались перенаправить жертв на другой сайт, содержащий установщик Windows. Судя по всему, macOS, Linux и мобильные платформы операторов малвари не интересовали.

Если пользователь попадался на уловку мошенников и устанавливал кастомный браузер, тот работал как должно и представлял собой Tor Browser 7.5. Однако в настройки и расширения были внесены незаметные изменения для отключения обновлений (обновленный браузер потерял бы нужную преступникам функциональность), вплоть до переименования updater.exe в updater.exe0, и изменения стандартного User-Agent, чтобы браузер можно было «засечь» на стороне сервера. Также были изменены параметры xpinstall.signatures.required. Была отключена проверка цифровой подписи дополнений, осуществляемая легитимной службой Tor для предотвращения атак малвари и ПО, которые могут поставить под угрозу безопасность и анонимность пользователя. В итоге злоумышленники получали полную свободу действий по изменению и загрузке аддонов.

Кроме того, в кастомном браузере была изменена работа дополнения HTTPS Everywhere, включенного по умолчанию. Злоумышленники добавили скрипт, который загружался на каждой веб-странице и сообщал обо всех действиях пользователя на управляющий сервер операторов малвари.

Расположенный в даркнете управляющий сервер злоумышленников также содержал пейлоад, предназначенный для выполнения в браузере. Эта полезная нагрузка представляла собой JavaScript, специально созданный для трех неназванных русскоязычных маркетплейсов в даркнете.

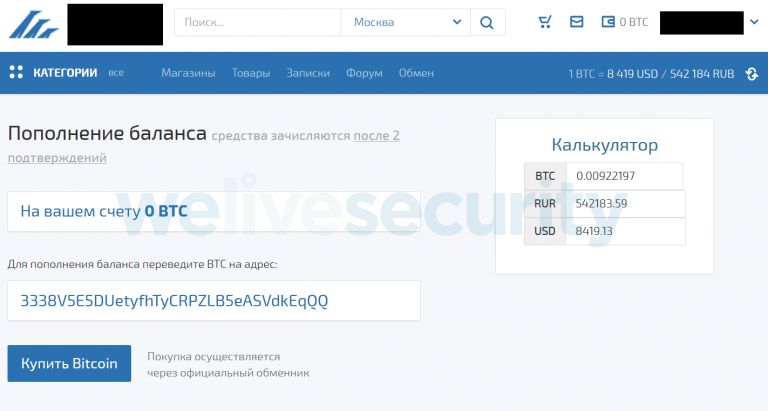

Покупки, совершаемые на этих торговых площадках, обычно осуществляются с использованием криптовалюты. Если пользователь посещал данные ресурсы и пытался осуществить покупку, пополнив счет, вредоносный скрипт активировался и пытался подменить адрес кошелька, чтобы средства жертвы были отправлены в кошелек злоумышленников. То же самое скрипт проделывал и с адресами кошельков в платежной системе QIWI.

Исследователи пишут, что невозможно точно определить, как широко была распространена данная кампания, но страницы на PasteBin, рекламирующие кастомный браузер, посещали по меньшей мере полмиллиона раз, а известные кошельки, принадлежащие преступникам, хранят 4,8 BTC, что равняется примерно 2,5 млн рублей по текущего курсу. В ESET полагают, что на самом деле злоумышленникам удалось похитить даже больше, учитывая компрометацию кошельков QIWI.