Сводная группа специалистов из Мичиганского Университета и японского Университета электро-коммуникаций разработала технику атак под названием Light Commands, которая позволяет с помощью лазера подавать команды умным устройствам, направляя лазер на MEMS-микрофоны.

Аббревиатура MEMS расшифровывается как Microelectromechanical systems или «микроэлектромеханические системы» (МЭМС). Атака Light Commands основана на том факте, что микрофоны MEMS, которые используются во многих современных девайсах, оказались настолько чувствительны, что могут реагировать на источники света, такие как лазер, так же, как реагируют на звуковые волны. В итоге исследователи сумели использовать эту особенность для подачи сигналов микрофону и неслышных команд помощникам Siri, Google Assistant, Facebook Portal и Alexa путем модуляции интенсивности лазерного излучения.

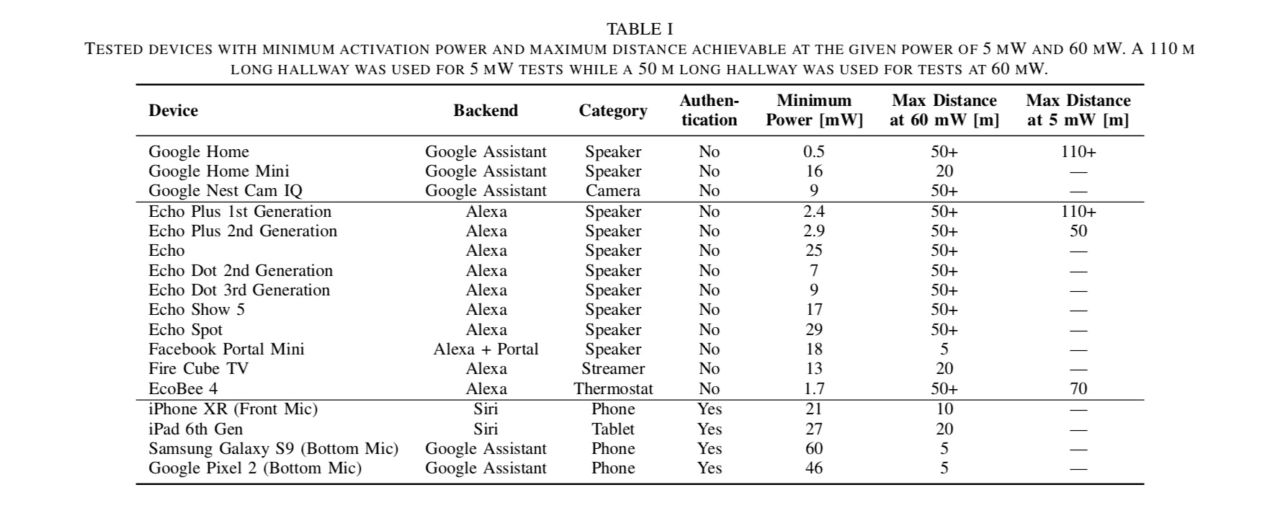

Эксперты пишут, что таким способом злоумышленник может подавать уязвимому девайсу произвольные аудиосигналы, направляя свет непосредственно в отверстие микрофона. Системы с голосовым управлением, как правило, не требуют, чтобы пользователи проходили аутентификацию, так что атаку можно осуществить без пароля или PIN-кода (впрочем возможность перебора исследователи тоже не исключают). Но стоит помнить о том, что такие устройства при выполнении команды, как правило, реагируют голосовыми и визуальными сигналами, а значит, атаку могут заметить находящиеся поблизости люди.

«Злоумышленник может использовать голосовые команды через инъекции света, чтобы разблокировать входную дверь, защищенную умным замком, открыть гаражные двери, осуществлять покупки на сайтах за счет цели или даже найти, разблокировать и запустить различные транспортные средства (например, Tesla и Ford), если они подключены к целевой учетной записи Google», — рассказывают авторы Light Commands.

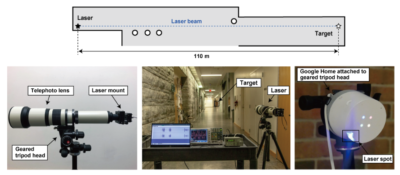

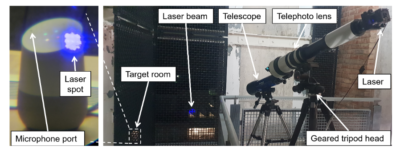

Фактически единственным серьезным ограничением для атак Light Commands является необходимость находиться в пределах видимости от целевого устройства и очень точно направить свет на микрофон. В ходе экспериментов специалистам удалось провести атаки Light Commands с расстояния до 110 метров, в том числе, расположившись в другом здании, напротив комнаты с целевым устройством, или в другом конце очень длинного коридора.

Причем для проведения атак использовалось не самое дорогое оборудование. Так, один из сетаптов, описанных в отчете, включал в себя лазерную указку (цена 18 долларов за три штуки), Wavelength Electronics LD5CHA (339 долларов) и аудиоусилитель (27,99 доллара). Также можно опционально использовать дополнительный телеобъектив (199,95 долларов), чтобы точнее сфокусировать лазер во время атаки на большое расстояние. Также исследователи тестировали инфракрасный лазер, который невидим для человеческого глаза и может использоваться для более скрытых атак, и мощный люминесцентный фонарь.

Исследователи описывают несколько программных и аппаратных средств защиты, которые производители могли бы противопоставить таким атакам. Так как основной проблемой является отсутствие аутентификации пользователей, устройства, к примеру, могут задавать владельцам простой вопрос перед выполнением команд. Однако подобное явно будет раздражать пользователей. Также специалисты советуют производителям надежнее экранировать микрофоны, защищая их специальными сетками и «шторками», что будет препятствовать попаданию света, но не настоящих звуковых волн. К тому же умные колонки и другие подобные приборы обычно используют несколько микрофонов, а значит, можно «научить» их не доверять командам, если сигнал получает только один микрофон из многих.

Демонстрацию атак Light Commands на практике, включая открывание гаражной двери и подачу команды из другого здания, через окно можно увидеть в роликах ниже.