В октябре 2019 года разработчики WhatsApp для Android исправили в своем приложении опасный баг. Оказалось, что при помощи обычного файла GIF на уязвимом устройстве можно было удаленно выполнить произвольный код и получить доступ к конфиденциальным данным пользователя.

Баг относится к классу double-free и получил идентификатор CVE-2019-11932. Проблема позволяла удаленно выполнять код на устройствах под управлением Android 8.1 и 9.0, а в предыдущих версиях мобильной ОС баг можно было использовать только для провоцирования отказа в обслуживании (DoS).

Специалисты Trend Micro предупреждают, что недавно исправленная в мессенджере уязвимость опасна и для множества других приложений.

Эксперты объясняют, что проблема связана с опенсорсной библиотекой libpl_droidsonroids_gif.so, которая является частью пакета android-gif-drawable и используется многими приложениями для Android при обработке файлов GIF. И если в WhatsApp баг устранили с релизом версии 2.19.244, то в других приложениях уязвимость по-прежнему существует.

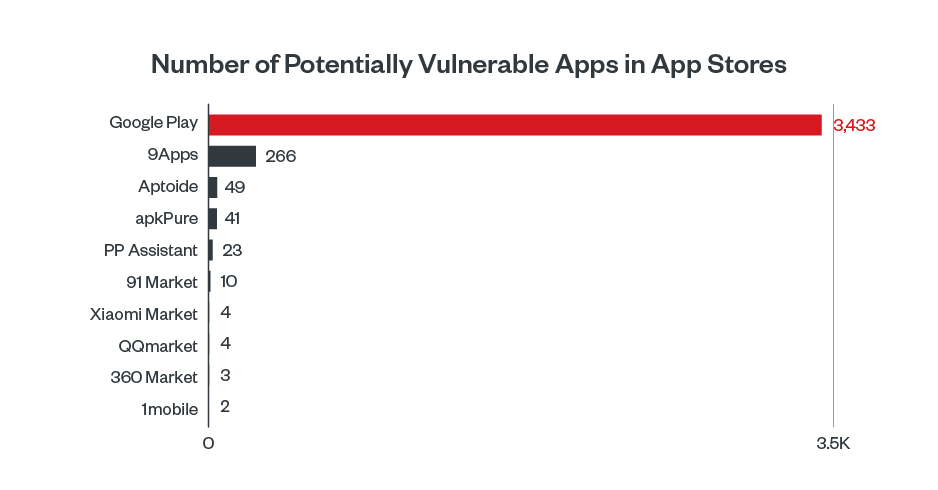

По информации исследователей, только в каталоге Google Play по-прежнему уязвимы более 3000 приложений, использующих libpl_droidsonroids_gif.so. Хуже того, проблема угрожает и многим приложений из сторонних каталогов, таких как 1mobile, 9Apps, 91 market, APKPure, Aptoide, 360 Market, PP Assistant, QQ Market и Xiaomi Market.

Специалисты Trend Micro призвали разработчиков как можно скорее обновить библиотеку libpl_droidsonroids_gif.so и прекратить подвергать пользователей риску.