Еще в декабре прошлого года независимый исследователь Владимир Палант обнаружил ряд проблем в продуктах «Лаборатории Касперского».

Палант изучал Kaspersky Internet Security 2019, когда его внимание привлекла функция веб-защиты, которая используется для предупреждения о малвари в результатах поиска, блокирует рекламу и трекеры, и так далее. Специалист объясняет, что эта функциональность работает в браузере и должна при этом взаимодействовать с основным приложением, а канал связи между ними, как оказалось, имел ряд проблем.

В теории такое «общение» было защищено специальной подписью, которую сайт не знает, но Палант обнаружил, что ресурс может сравнительно легко узнать ее, и тогда получит возможность злоупотреблять функциональностью защитных продуктов: например, отключить блокировку рекламы или отслеживания.

Специалисты «Лаборатории Касперского», уже поблагодарившие исследователя за труды, объясняют, что обычно для вышеперечисленных нужд используется расширение браузера. Однако если его нет, защитное приложение будет внедрять специальные скрипты в посещаемые страницы, чтобы с их помощью отслеживать угрозы. В таких случаях между скриптом и телом защитного решения устанавливается уже упомянутый канал связи.

Разработчики отмечают, что внедрение таких скриптов — типичная практика в антивирусной индустрии, хотя далеко не все прибегают к этому методу. В основном скрипты служат для повышения комфорта пользователя (например, помогают блокировать рекламные баннеры). Но еще, например, защищают от атак с использованием динамических веб-страниц, которые иначе невозможно обнаружить (если расширение Kaspersky Protection выключено или отсутствует). Также на скриптах основана работа таких компонентов, как защита от фишинга и родительский контроль.

Возвращаясь к обнаруженным Палантом уязвимостям, отметим, что первые патчи для этих проблем специалисты «Лаборатории Касперского» выпустили еще летом 2019 года, однако это лишь привело к тому, что некоторые функции стали недоступны для сайтов. А если точнее, те функции, которые Палант использовал для демонстрации уязвимостей: полное отключение блокировки рекламы и защита от слежки.

Кроме того, появились проблемы, которых раньше не был: сайты получили возможность собирать различную информацию о системе, включая уникальный ID пользователя, который можно использовать для «опознавания» пользователя даже в разных браузерах.

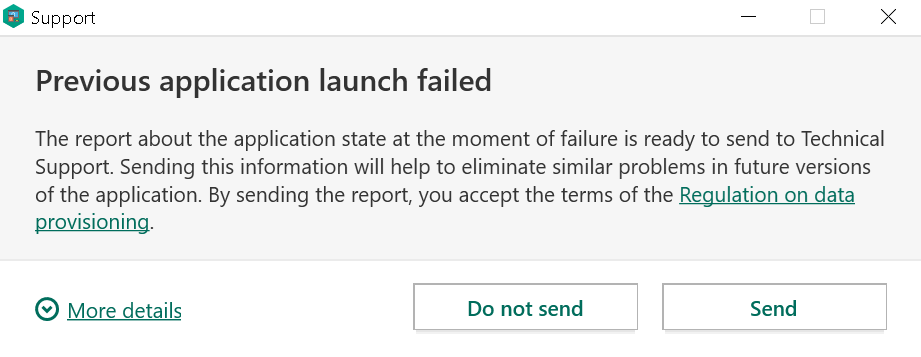

И, самое скверное, исправление добавило новый баг, который позволял сайтам вызывать сбой в работе антивируса. То есть сайты получили возможность отключать антивирус и оставлять систему незащищенной.

Вторая попытка избавиться от проблем имела место уже в ноябре 2019 года и увенчалась бОльшим успехом. Так, теперь данные о системе пользователя больше не утекают на сторону, а сайты уже не могут спровоцировать сбой в работе антивируса (это под силу только локальным приложениям и расширениям браузера). Однако Палант отмечает, что вскоре должен появиться еще один патч, и пишет, что разработчиков нельзя винить в том, что они ничего не делают. По его словам, «защита скриптов в среде, которую они не могут контролировать, — это безнадежное дело».

В свою очередь, разработчики выпустили официальное заявление, в котором сообщают, что «устранили все обнаруженные уязвимости и значительно сократили поверхность атаки». В компании уверяют, что все продукты теперь безопасны, вне зависимости от того, использует человек расширение браузера Kaspersky Protection или нет.

Замечу, что летом 2019 года похожую проблему в продуктах «Лаборатории Касперского» уже обнаруживал редактор немецкого журнала c't Рональд Эйкенберг (Ronald Eikenberg). Тогда он заметил, что защитные продукты «Лаборатории Касперского» сообщают сайтам и другим сервисам уникальный ID каждого пользователя, по которому жертву можно было успешно отслеживать.