Эксперты «Лаборатории Касперского» изучили MonitorMinor — сталкерский продукт для Android. Эксперты пришли к выводу, что приложение по своим возможностям опережает существующее ПО этого класса.

Напомню, что термином stalkerware как правило обозначают коммерческое шпионское ПО, которое позиционируется как легальное. С его помощью можно получить доступ к личным данным, хранящимся на смартфонах и планшетах других пользователей. Такой софт, как правило, используется для тайного наблюдения за другими людьми, в том числе инициаторами домашнего насилия, и поэтому несет серьезные риски для тех, на чьих устройствах установлен.

Как правило, самая простая функция, которой обладает stalkerware —возможность передавать текущие географические координаты жертвы. Таких «сталкеров» очень много в силу того, что для отображения координат используются специальные веб-ресурсы и их написание сводится к паре строк кода.

Нередко разработчики таких решений прибегают к технологии геофенсинга (geofencing), когда уведомление о передвижениях жертвы отправляется только в том случае, если она покидает определенный сектор или, наоборот, попадает в него. В некоторых случаях к передаче геопозиции добавляются функции перехвата SMS и данных о звонках (приложение, умеющее их записывать, попадается гораздо реже).

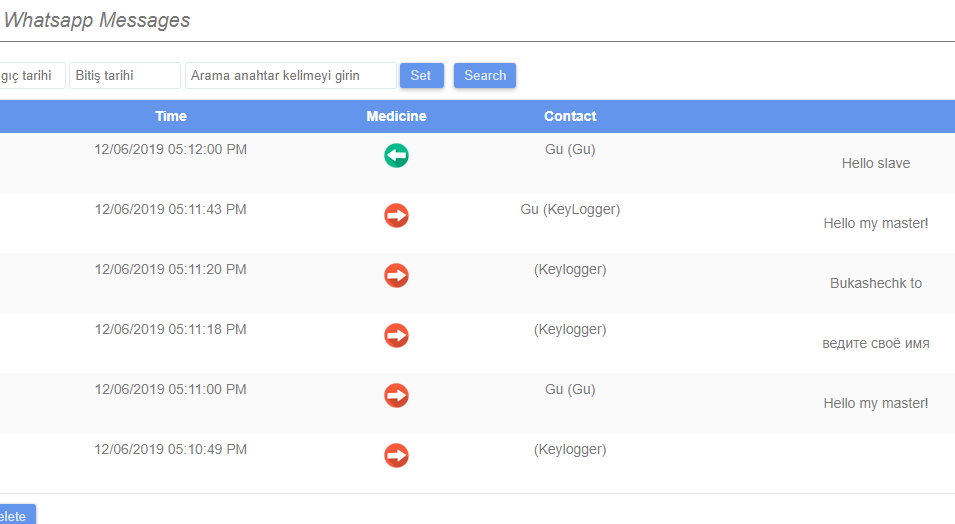

Но в наши дни SMS используется не так часто (в основном для получения одноразовых паролей), так как их нишу практически полностью захватили мессенджеры, с помощью которых сегодня ведутся даже деловые переговоры. Мало того, они претендуют на роль альтернативы для «традиционной» голосовой связи. Поэтому, чтобы быть «в рынке», сталкерское ПО должно уметь перехватывать данные из мессенджеров. Найденный исследователями образец, получивший вердикт Monitor.AndroidOS.MonitorMinor.c, – один из представителей класса сталкерского ПО, которое умеет это делать.

Высокие права в системе MonitorMinor получает при помощи утилит, типа SuperUser, предоставляющих root-доступ к системе. Не столь важно, как именно они попадают на устройство – поставляются прямо с завода, устанавливаются владельцем устройства или же их инсталлирует малварь. Главное, что с их появлением перестает существовать одна из ключевых систем безопасности системы (на самом деле, перестают существовать все системы безопасности, но исследователи пишут конкретно о Discretionary Access Control).

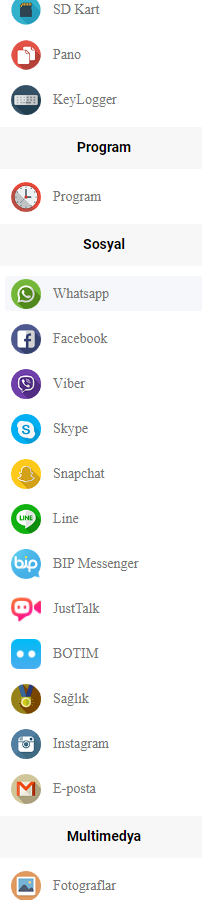

При помощи такой эскалации привилегий MonitorMinor получает полный доступ к данным следующих приложений:

- LINE: Free Calls & Messages

- Gmail

- Zalo — Video Call

- Kik

- Hangouts

- Viber

- Hike News & Content

- Skype

- Snapchat

- JusTalk

- BOTIM

При этом функции MonitorMinor не ограничиваются перехватом данных приложений социальных сетей и мессенджеров. Так же помощью прав root программа вытягивает из устройства файл /data/system/gesture.key, в котором содержится хэш-сумма пароля или паттерна разблокировки экрана. В результате оператор MonitorMinor может разблокировать устройство, когда оно находится неподалеку, или когда у него в следующий раз будет физический доступ к устройству. Такую функцию эксперты обнаружили впервые за всю историю наблюдения за угрозами для мобильных платформ.

Также после получения root-доступа, малварь перемонтирует системный раздел из режима «только чтение» в режим «на запись», копирует себя в него, удаляется из пользовательского раздела и снова перемонтирует системный раздел в режим «только чтение». После этой «рокировки» удалить «сталкера» штатными средствами ОС уже не получится. Разумеется, возможность эскалации привилегий есть не на всех устройствах, и можно было бы предположить, что без root малварь не будет столь эффективна. Однако, это не так.

Вредонос перехватывает события в вышеперечисленных приложениях с помощью API Accessibility Services. Проще говоря, MonitorMinor и без root способен эффективно работать на всех устройствах, где есть Accessibility Services (а таких устройств большинство). С помощью этого же API в приложении реализована и функция кейлоггера. То есть ареал использования MonitorMinor не ограничивается социальными сетями и мессенджерами: все, что вводит жертва, будет автоматически отослано на серверы MonitorMinor. Также приложение следит за буфером обмена и отправляет своему владельцу его содержимое. Помимо этого, оно позволяет своему владельцу:

- управлять устройством с помощью SMS-команд

- показывать в режиме реального времени видео с камер устройства

- записывать звук с микрофона устройства

- показывать историю посещенных веб-страниц в браузере Chrome

- показывать статистику использования тех или иных приложений

- показывать содержимое внутреннего хранилища устройства

- показывать содержимое списка контактов

- показывать системный журнал

По статистике компании, чаще всего с MonitorMinor сталкиваются пользователи из Индии: на данный момент на эту страну приходится наибольшая доля установок (14,71%). Кроме того, в теле MonitorMinor прописан Gmail-аккаунт с индийским именем, что позволяет сделать предположение о стране происхождения программы. Однако вместе с этим аналитикам удалось найти панели управления на турецком и английском языках.

Вторая страна по «популярности» у MonitorMinor – Мексика (11,76%), а на третьем, четвертом и пятом, с разницей в тысячные доли процента, расположились Германия, Саудовская Аравия и Великобритания (5,88%).