Аналитики компании ESET сообщили о ликвидации ботнета VictoryGate, который заразил по меньшей мере 35 000 машин и тайно майнил с их помощью криптовалюту Monero.

По данным исследователей, ботнет был активен с мая 2019 года, и большинство его жертв находились в Латинской Америке. Так, на компьютеры в Перу пришлось более 90% от общего числа заражений.

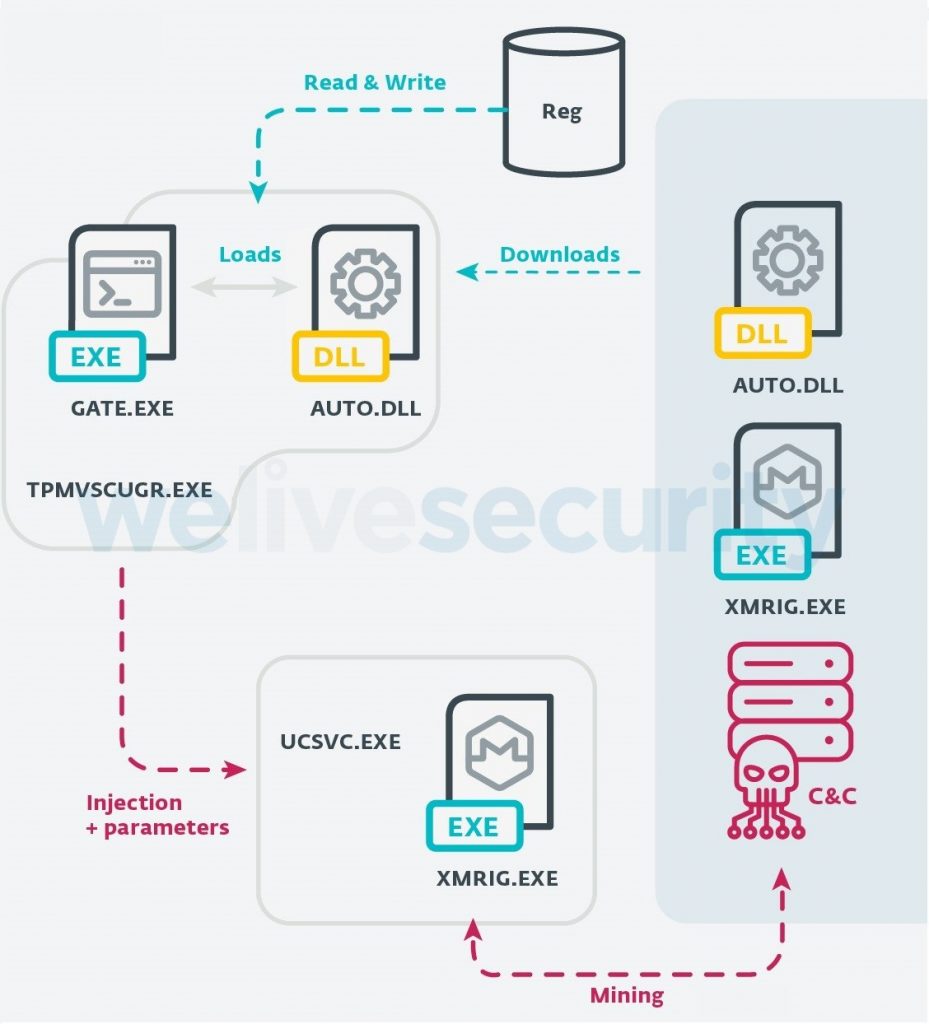

Управление ботнетом осуществлялось через динамический No-IP DNS. Экспертам ESET удалось обнаружить и отключить управляющий сервер ботнета, а также создать вместо него поддельный (так называемый sinkhole) для мониторинга и контроля зараженных ранее хостов.

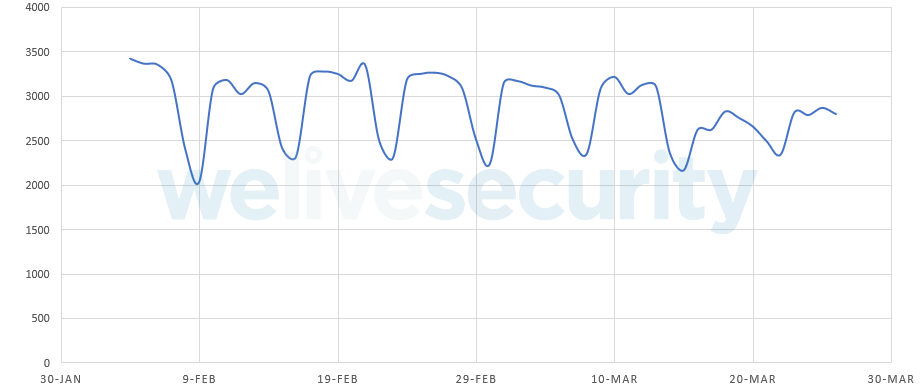

В настоящее время компания сотрудничает с Shadowserver Foundation, чтобы уведомить владельцев всех зараженных машин о проблеме и избавить их компьютеры от малвари. По данным, поступающим от sinkhole-сервера, каждый день с ним пытаются связаться от 2000 до 3500 компьютеров для получения новых команд.

Исследователи пишут, что все еще изучают VictoryGate, так как пока специалистам ESET удалось обнаружить лишь один из способов распространения малвари (не самый тривиальный для майнера):

«Единственный вектор распространения, который мы сумели подтвердить — через съемные носители. То есть жертва получает USB-накопитель, который ранее в какой-то момент был подключен к зараженной машине».

В итоге создается впечатление, что малварью VictoryGate могла быть заражена целая партия USB-накопителей, отправленных в Перу. А VictoryGate содержит компонент, который копирует вредоноса на новые USB-устройства, подключенные к уже зараженному компьютеру, и таким образом угроза распространяется на новые устройства.

По данным исследователей, в настоящее время авторы VictoryGate «заработали» по меньшей мере 80 Monero, то есть примерно 6000 долларов по текущему курсу.