Аналитики компании Group-IB рассказали, что в 2019 году компания заблокировала более 14 000 фишинговых ресурсов, а это втрое больше, чем годом ранее. Среди ключевых тенденций прошлого года эксперты CERT-GIB отметили смещение фокуса атак на пользователей облачных хранилищ как в B2C, так и B2B сегментах, а также переход фишеров от создания единичных мошеннических страниц на целые «сетки» сайтов под определенные бренды, что обеспечивает непрерывность их функционирования и устойчивость к блокировкам.

Во второй половине 2019 в ходе CERT-GIB заблокировал 8 506 фишинговых ресурсов, в то время как годом ранее этот показатель составлял 2 567. В целом, в 2019 году было заблокировано 14 093 фишинговых страниц, а годом ранее — 4 494.

Резкий рост числа блокировок объясняется не только эффективностью обнаружения и детектирования преступных схем, но также изменением тактики фишеров, в результате чего увеличилась продолжительность фишинговых атак: в предыдущие годы злоумышленники по большей части прекращали свои кампании после блокировки мошеннических веб-ресурсов и быстро переключались на другие бренды. Но теперь они продолжают работу, создавая все новые страницы на смену заблокированным. Как следствие, еще одним трендом прошлого года стало усложнение и расширение инфраструктуры для реализации фишинговой атаки.

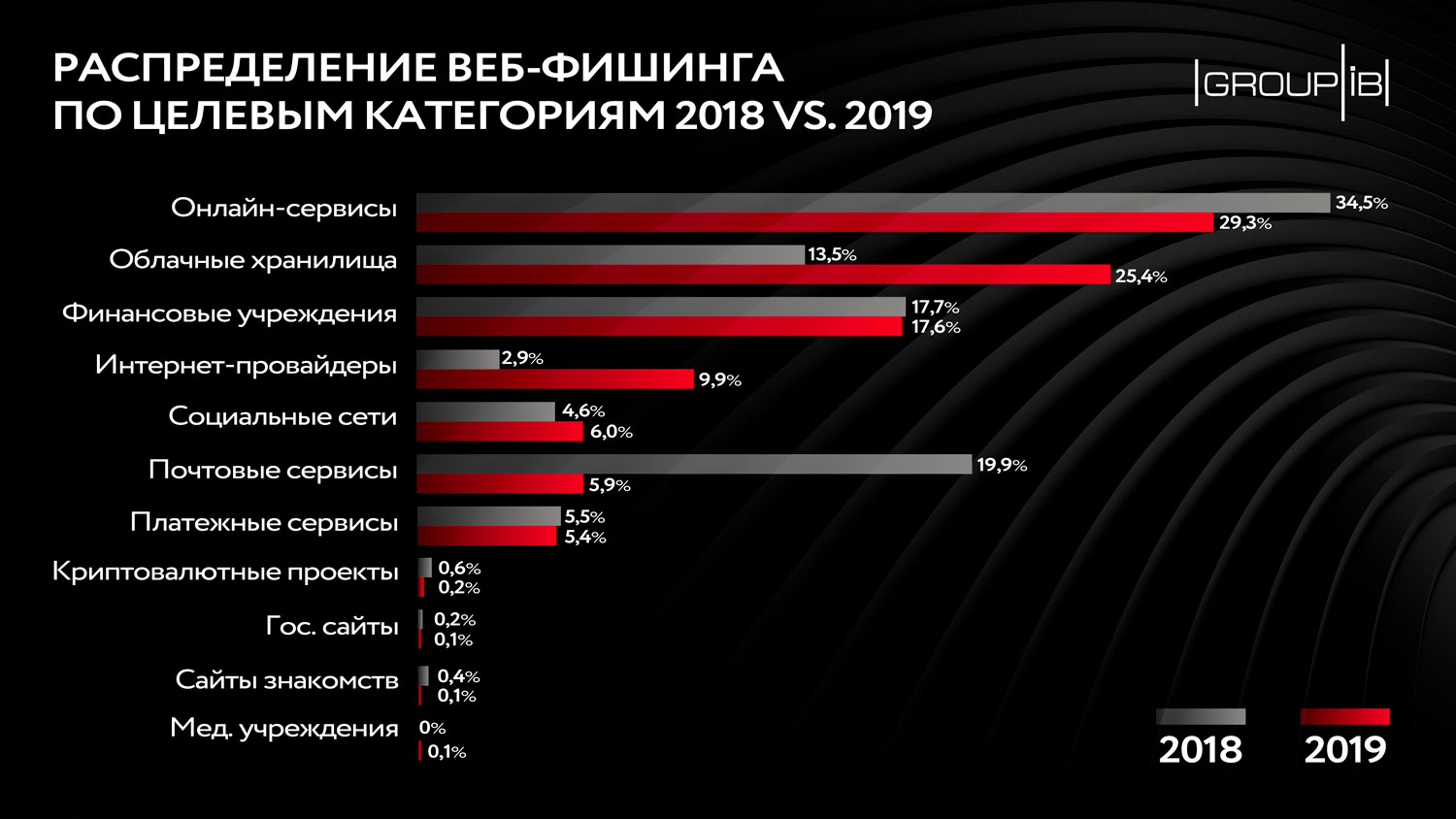

По данным Group-IB, в прошлом году наибольшее количество фишинговых страниц было нацелено на онлайн-сервисы (29,3%), облачные хранилища (25,4%) и финансовые организации (17,6%).

Также исследователи говорят, что в прошлом году злоумышленники пересмотрели «пул» своих жертв. Так, количество фишинговых атак, замаскированных под облачные хранилища, практически удвоилось, а количество мошеннических страниц, нацеленных на пользователей интернет-провайдеров, возросло втрое.

Ценность доступа к облачному хранилищу пользователя или его личному кабинету на сайте провайдера понятна: «охота», как всегда, идет за персональными или платежными данными, которые могут там храниться. Рост интереса к атакам на облачные хранилища и интернет-провайдеров сопровождался снижением объема фишинга под почтовые сервисы — их доля в общем количестве фишинговых ресурсов упала с 19,9% до 5,9% — и криптовалютные проекты.

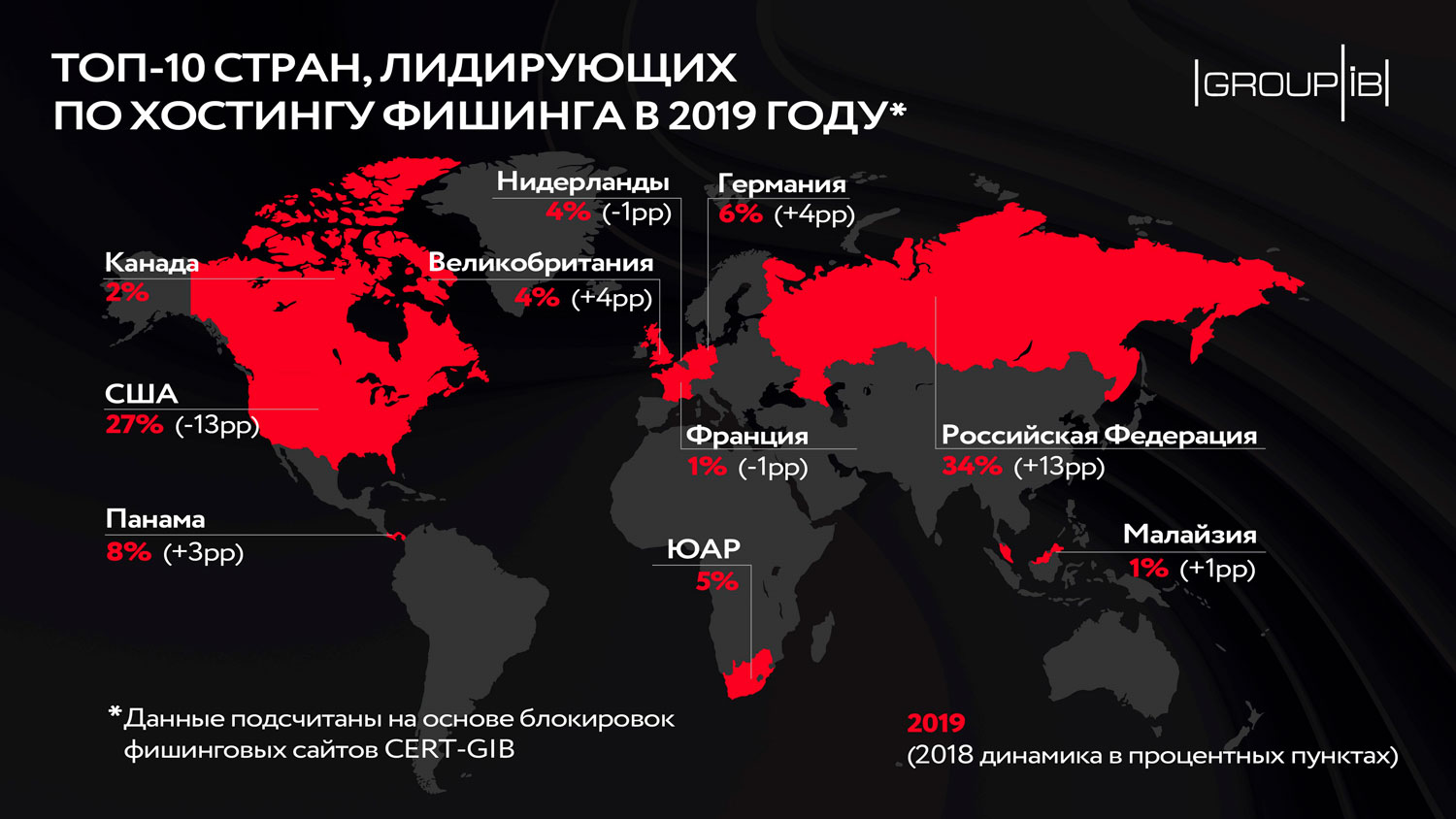

Интересно, что 2019 год ознаменовал собой смену страны-лидера по хостингу фишинговых ресурсов: США (27%), которым принадлежало первенство на протяжении последних нескольких лет, уступили место России (34%). Обладатель третьего места на этом пьедестале остался неизменным — Панама является обладательницей «бронзы», на нее пришлось 8% блокировок.

Также в прошлом году в этот рейтинг, наряду с тремя лидерами, попали Германия, ЮАР, Великобритания, Нидерланды, Канада, Малайзия и Франция.

Второе полугодие 2019 года не внесло никаких изменения в тренд последних нескольких лет: электронная почта осталась основным каналом доставки малвари (шифровальщиков, банковских троянов, бэкдоров) и использовалась злоумышленниками в 94% изученных случаев.

В большинстве случаев (98%) вредоносы скрывались во вложениях, и лишь 2% фишинговых писем содержали ссылки, ведущие на загрузку вредоносных объектов. Для сравнения: в первом полугодии 2019 года 23% фишинговых писем содержали ссылки. Такая статистика может говорить о том, что письма с вложениями имеют для атакующих большую эффективность.

Для обхода корпоративных средств защиты, злоумышленники продолжили архивировать вредоносные вложения. Во второй половине 2019 года в архивах доставлялось около 70% всех вредоносных объектов, в основном, для этого использовались форматы .rar (29%) и .zip (16%). Пароль для расшифровки содержимого злоумышленники указывали в письме с вредоносным вложением, в теме письма или в названии архива, либо в ходе дальнейшей переписки с жертвой.

Шифровальщики остались самой распространенной «начинкой» фишинговых писем во второй половине прошлого года: они составили 47% от общего числа вредоносных вложений.

Банковские трояны продолжили терять популярность и были обнаружены лишь в 9% вредоносных кампаний, уступив место шпионскому ПО и бэкдорам (35%). Такая перемена может быть обусловлена растущей функциональностью бэкдоров, которые также могут быть использованы для похищения финансовой информации.

В ТОП-10 инструментов, использовавшихся злоумышленниками в атаках, зафиксированных CERT-GIB во второй половине 2019, вошли шифровальщик Troldesh (55%); бэкдоры Pony (11%), Formbook (5%), Nanocore (4%) и Netwire (1%); банкеры RTM (6%) и Emotet (5%); и шпионское ПО AgentTesla (3%), Hawkeye (2%), и Azorult (1%). AgentTesla, Netwire и Azorult стали новыми угрозами наблюдаемого периода.

«Во второй половине 2019 года мы наблюдали рост продолжительности фишинговых атак — атакующие изменили подход к запуску своих вредоносных кампаний, увеличив их ресурсную базу. Облачные хранилища и онлайн-сервисы останутся основными мишенями операторов фишинговых атак из-за большого количества хранящейся там личной информации. Подобные мишени позволяют атакующим сначала выгружать чувствительные данные, а потом шантажировать своих жертв, требуя от них выкуп», — резюмирует Ярослав Каргалев, заместитель руководителя CERT Group-IB.