Аналитики компании ESET обнаружили инфраструктуру ранее неизвестной малвари Ramsay с весьма интересными возможностями. Дело в том, что Ramsay предназначен для сбора данных с компьютеров, которые изолированы от внешнего мира. Проникнув в такую систему, вредонос собирает файлы Word и другие конфиденциальные документы, прячет их в скрытом контейнере и ждет возможности передать данные вовне.

«Мы обнаружили первый экземпляр Ramsay на VirusTotal, — рассказывают эксперты. — Данный образец был загружен из Японии, и он привел нас к открытию дополнительных компонентов и версий платформы».

Малварь, созданная для кражи информации с машин, физически изолированных от любых сетей и потенциально опасной периферии, встречается весьма редко. Такие компьютеры в основном используются в правительственных системах и корпоративных сетях, и, как правило, на них хранятся секретные документы, а также другая закрытая и конфиденциальная информация, включая, например, интеллектуальную собственность.

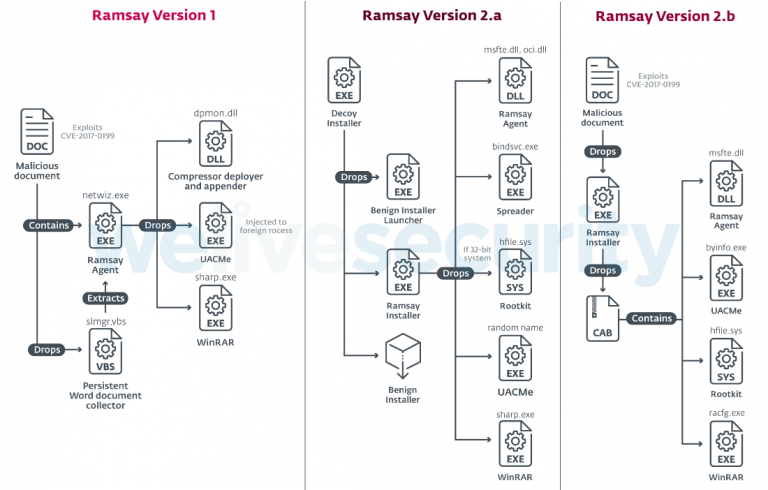

Исследователи ESET пишут, что им удалось обнаружить три разные версии Ramsay, одна из которых была скомпилирована в сентябре 2019 года (Ramsay 1), а две другие — в начале и конце марта 2020 года (Ramsay 2.a и 2.b).

Обычно Ramsay проникает в систему через вредоносные документы, которые распространяются через фишинговые письма или с помощью USB-накопителя. Затем малварь использует старую RCE-проблему в Microsoft Office, чтобы "развернуться" в системе.

Все версии вредоноса отличаются друг от друга и заражают жертв разными способами, однако суть остается неизменной: проникнув в систему, малварь должна просканировать зараженный компьютер, собрать файлы Word, PDF и ZIP в скрытой папке и подготовить их к последующей передаче вовне.

Некоторые версии имеют и специальный модуль распространения, который добавляет копии Ramsay ко всем файлам PE, обнаруженным на съемных дисках и среди сетевых ресурсов. Исследователи полагают, что малварь могла использовать этот механизм для распространения, чтобы добираться до изолированных машин и сетей. Ведь пользователи могут перемещать зараженные исполняемые файлы между различными уровнями корпоративной сети, и в конечном итоге малварь попадет в изолированные системы.

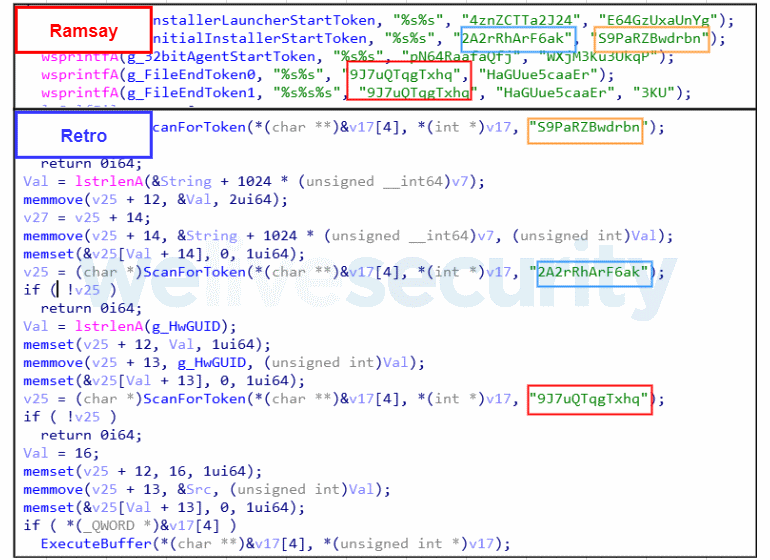

Аналитики ESET признаются, что не сумели определить, каким образом Ramsay извлекает собранные на изолированных машинах данные. Также эксперты не делали конкретных выводов относительно атрибуции Ramsay, однако отмечается, что малварь имеет сходство с вредоносном Retro, разработанным южнокорейской хак-группой DarkHotel.