В прошлом году эксперты «Лаборатории Касперского» рассказывали об обнаружении инструмента Reductor, который позволял подменить генератор псевдослучайных чисел в Firefox и Chrome, использующийся для шифрования данных на этапе их передачи от браузера к HTTPS-сайтам. Это помогало злоумышленникам тайно следить за действиями пользователей в браузере. Кроме того, обнаруженные модули малвари имели в своем составе функции удаленного администрирования, что делало возможности этого ПО практически неограниченными.

С помощью этого инструмента злоумышленники осуществляли операции кибершпионажа за дипломатическими представительствами в странах СНГ, — преимущественно следили за трафиком пользователей.

Установка малвари происходила в основном либо с помощью вредоносной программы COMPfun, идентифицированной ранее как инструмент кибергруппировки Turla, либо через подмену «чистого» ПО в процессе скачивания с легитимного ресурса на компьютер пользователя (Internet Downloader Manager, WinRAR и так далее). Это, означало, что у злоумышленников есть контроль над сетевым каналом жертвы. Кроме того, исследователи отмечали, что код Reductor весьма схож с COMPfun, то есть вредоносное ПО, скорее всего, было разработано тем же авторами.

Теперь аналитики «Лаборатории Касперского» опубликовали доклад о новой версии COMpfun, впервые замеченной еще в ноябре 2019 года. Операторы малвари по-прежнему интересуются дипломатическими представительствами (теперь в странах Европы) и распространяют свой дроппер, маскируя его под заявку на визу.

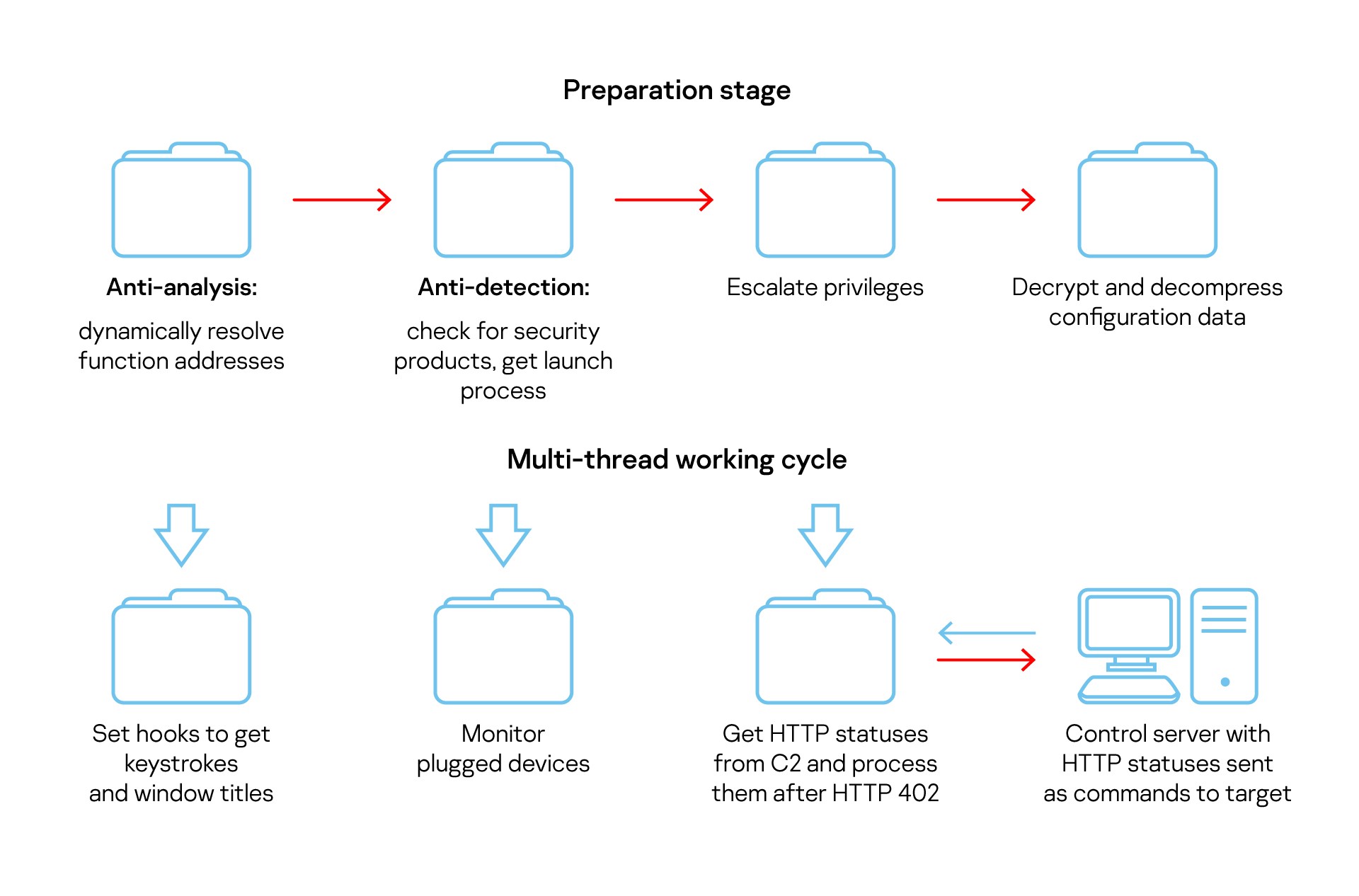

Обычно COMpfun представляет собой классический троян удаленного доступа (RAT), который заражает жертв, а затем собирает информацию о системе, запоминает нажатия клавиш и делает снимки экрана. Все собранные данные потом передаются на удаленный управляющий сервер хакеров. Новую же версию малвари отличают два дополнения.

Первым дополнением стала способность отслеживать подключение к зараженному хосту съемных USB-устройств (с целью распространить заражение и на них). Предполагается, что этот механизм используется для автоматического распространения малвари, и таким образом хакеры из Turla заражают другие системы в корпоративных сетях, а также добираются до изолированных от внешнего мира машин.

Второе дополнение — новая система связи с управляющим сервером. По данным исследователей, новый C&C-протокол действует не по классическому шаблону, когда команды передаются непосредственно на зараженные хосты в формате HTTP- или HTTPS-запросов. Дело в том, что антивирусные продукты регулярно сканируют HTTP- и HTTPS-трафик на наличие подозрительной активности и известных вредоносных паттернов. Если они обнаруживают CLI-подобные параметры в заголовках HTTP или трафике, обычно это верный признак того, что происходит что-то вредоносное.

Из-за этого операторы COMpfun разработали новый C&C-протокол, который полагается в работе на коды состояния HTTP. Это стандартизированные на международном уровне ответы, которые сервер предоставляет подключающемуся клиенту. Коды состояния сообщают о состоянии сервера, а также используются, чтобы сообщить клиенту (как правило, браузеру), что делать дальше: прервать соединение, предоставить учетные данные, обновить соединение и так далее.

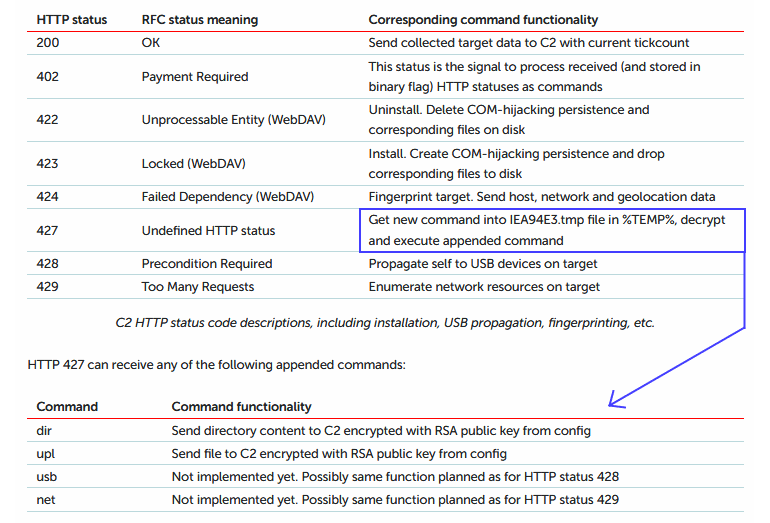

Turla адаптировала этот механизм сервер-клиент для своих нужд, и теперь COMpfun играет роль сервера, а имплантаты COMpfun, работающие на зараженных хостах, роли клиентов. Так, каждый раз, когда имплант COMpfun пингует управляющий сервер, а сервер отвечает на это кодом состояния 402 (Payment Required, «необходима оплата»), все последующие коды состояния будут восприняты как команды.

Например, если сервер COMpfun ответит кодом состояния 402, а затем кодом состояния 200 (OK, «хорошо»), малварь передаст все данные, ранее собранные на зараженной машине, на удаленный сервер злоумышленников.

Эксперты рассказывают, что им удалось установить, какие команды для COMpfun связаны со следующими кодами состояния: