Команда израильских ИБ-специалистов рассказала о новой DNS-проблеме NXNSAttack, которая может использоваться для значительной амплификации DDoS-атак.

Исследователи рассказывают, что проблема влияет на рекурсивные DNS-серверы, а также процесс делегирования DNS. И хотя атаки NXNSAttack могут быть реализованы по-разному, основные шаги в любом случае будут одинаковыми:

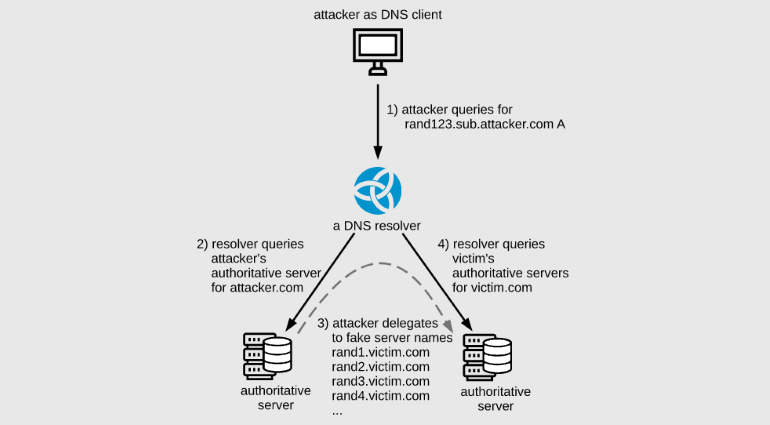

- Злоумышленник отправляет DNS-запрос на рекурсивный DNS-сервер. Запрос для домена, типа attacker.com, который управляется через подконтрольный хакеру авторитативный DNS-сервер.

- Так как рекурсивный DNS-сервер не авторизован резолвить этот домен, он перенаправит операцию вредоносному DNS-серверу злоумышленника.

- Вредоносный DNS-сервер отвечает рекурсивному DNS-серверу, заявляя, что делегирует операцию резолвинга DNS длинному списку name-серверов. Этот список содержит тысячи поддоменов для сайта жертвы.

- Рекурсивный DNS-сервер перенаправляет DNS-запрос всем поддоменам в этом списке, создавая огромную нагрузку на авторитативный DNS-сервер жертвы.

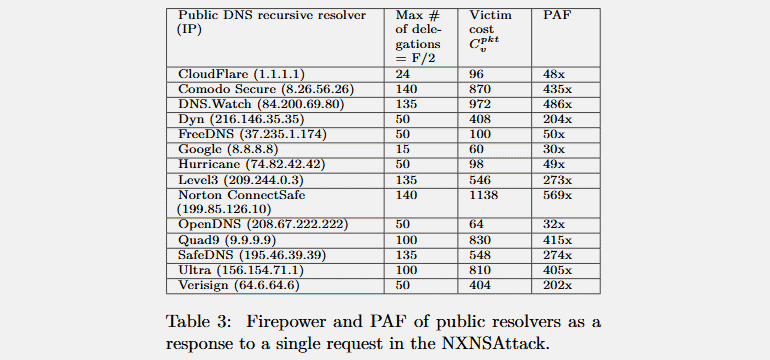

В итоге злоумышленник, эксплуатирующий проблему NXNSAttack, может добиться амплификации простого DNS-запроса в 2–1620 раз по сравнению с его первоначальным размером. Такая нагрузка может привести к сбою DNS-сервера жертвы, а когда DNS-сервер отключится, пользователи не смогут попасть на атакованный сайт, так как домен сайта резолвится не сможет.

Эксперты пишут, что коэффициент амплификации пакетов будет зависеть от конкретного ПО, работающего на рекурсивном DNS-сервере, но в большинстве случаев амплификация будет во много раз больше, чем при использовании других методов.

По мнению авторов NXNSAttack, в настоящее время такие DDoS-атаки являются одними из наиболее опасных, ведь злоумышленники могут проводить затяжные и мощные кампании, автоматизировав DNS-запросы и имея в своем распоряжении всего несколько устройств.

Перед проблемой NXNSAttack уязвимы такие решения, как ISC BIND (CVE-2020-8616), NLnet labs Unbound (CVE-2020-12662), PowerDNS (CVE-2020-10995), а также CZ.NIC Resolver Knot (CVE-2020-12667) и коммерческие DNS-сервисы, таких крупных компаний, как Cloudflare, Google, Amazon, Microsoft, Oracle (DYN), Verisign, IBM Quad9 и ICANN.

На протяжении последних нескольких месяцев эксперты тесно сотрудничали с производителями ПО для DNS, сетями доставки контента и DNS-провайдерами, чтобы обезопасить от NXNSAttack DNS-серверы по всему миру.

Патчи для уязвимостей NXNSAttack активно выпускаются уже несколько недель, и они призваны предотвратить злоупотребление процессом делегирования DNS. Администраторам рекомендуется как можно скорее обновить ПО своего DNS-резолвера до последней версии.