В середине мая 2020 года в Telegram-канале главы компании DeviceLock Ашота Оганесяна появилась информация об утечке данных 33,7 млн пользователей «Живого журнала» (он же ЖЖ, он же LiveJournal). Сообщалось, что обнаруженный текстовый файл содержит 33 726 800 строк, среди которых можно найти идентификаторы пользователей, email-адреса, ссылки на профили пользователей, а также пароли в формате простого текста (при этом 795 402 строки были с пустым паролем).

Последующий анализ паролей показал, что 69% сочетаний почта/пароль оказались уникальными, то есть никогда ранее не встречались в других утечках.

Теперь издание ZDNet опубликовало материал, проливающий свет на подробности случившегося.

Журналисты пишут, что ЖЖ, судя по всему, пострадал от взлома еще в 2014 году, и слухи об этом долгие годы циркулировали в сети. К примеру, о компрометации говорили в октябре 2018 года, когда пользователи ЖЖ массово сообщали, что в рамках шантажистской sextortion-кампании им присылали их старые, но уникальные пароли от LiveJournal.

I've received this extortion letter, with an email address I used unique to LiveJournal, and an ancient password.

— Aaron Wigley (@wigsofoz) October 19, 2018

Хотя взлом 2014 года не был подтвержден официально, в последние месяцы атакам также подверглась и блогинговая платформа DreamWidth, созданная на основе кодовой базы LiveJournal. В серии постов и твитов разработчики DreamWidth рассказали о масштабных credential stuffing атаках, которые они наблюдают в последнее время.

Напомню, что этим термином обозначают ситуации, когда имена пользователей и пароли похищаются с одних сайтов, а затем используются против других. То есть злоумышленники имеют уже готовую базу учетных данных (приобретенную в даркнете, собранную самостоятельно и так далее) и пытаются использовать эти данные, чтобы авторизоваться на каких-либо сайтах и сервисах под видом своих жертв. К сожалению, пользователи часто используют для разных сервисов одинаковые логины и пароли, не меняя их годами, что и делает подобные атаки весьма эффективными.

LJ hasn't made a formal disclosure or announcement, but we at @dreamwidth have been seeing credential stuffing attacks (we have a lot of overlap with LJ) increase greatly lately. I'm emailing you with what we've found!

— Denise "rahaeli" Paolucci (@rahaeli) May 26, 2020

В DreamWidth утверждают, что хакеры использовали старые комбинации имен пользователей и паролей от LiveJournal для взлома учетных записей DreamWidth, и размещали спам-сообщения на сайте.

Однако компания «Рамблер», которой принадлежит LiveJournal, по-прежнему отказывалась признать факт компрометации, даже после того, как к ней обратились администраторы DreamWidth.

Теперь же факт утечки пользовательских данных из ЖЖ подтвердил авторитетный агрегатор утечек Have I Been Pwned (HIBP). Администрация сервиса получила копию БД пользователей LiveJournal и проиндексировала ее на своем сайте.

Согласно информации HIBP, дамп содержит данные 26 372 781 пользователя LiveJournal: имена пользователей, email-адреса и пароли в виде открытого текста. Напомню, что это согласуется с информацией Ашота Оганесяна, который подсчитал, что дамп содержит примерно 22,5 млн уникальных сочетаний почта/пароль.

Подтвердили факт существования дампа и аналитики ИБ-компании KELA, которые нашли множество упоминаний украденной базы данных и ее копии в разных местах хакерского андеграунда.

Так, сначала KELA и ZDNet обнаружили несколько объявлений, размещенных брокерами данных. В этих объявлениях хакеры сообщали, что хотят продать или купить базу данных LiveJournal. То есть преступники хорошо знали о похищенных у ЖЖ данных и активно ими обменивались.

Судя по этим объявлениям, после компрометации ЖЖ в 2014 году хакеры продавали украденные данные в частном порядке, — передавали БД из рук в руки среди спамерских групп и операторов ботнетв. Так как этими данными обменивались снова и снова, информация в конечном итоге просочились в открытый доступ.

Первое упоминание о том, что база данных LiveJournal стала общедоступной, датировано июлем 2019 года, о чем тогда объявил ныне несуществующий сервис WeLeakInfo, торговавший ворованными данными.

New Data Breach Alert

— We Leak Info (@weleakinfo) July 13, 2019

Name: https://t.co/fpdL1DBf1N

Date: 2014

Records: 33,762,801

Status: Undisclosed

Info: Username, Email, Password (Plaintext)

See if your information was leaked for free at https://t.co/Il5zj4Bl4h

More coming soon!#weleakinfo #infosec #databreach #OSINT

Со временем этот дамп стал доступен еще шире. К примеру, недавно БД LiveJournal продавали в даркнете по цене всего 35 долларов США. В объявлении, которое показано на иллюстрации ниже, речь идет о 33 млн записей, но это лишь общий объем дампа до удаления дублей.

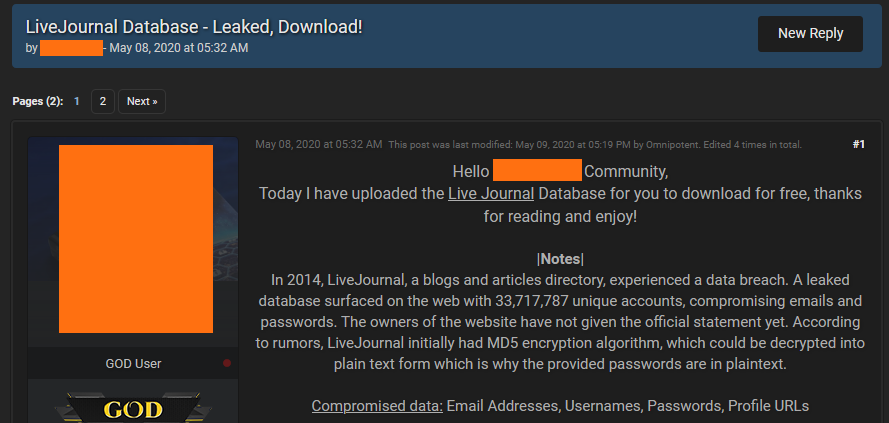

В конечном итоге БД LiveJournal была опубликована на известном хакерском форуме, откуда практически моментально распространились повсюду, и теперь дамп бесплатно предлагают в Telegram-каналах и заливают в файлообменники.

ZDNet отмечает, что платформа DreamWidth до сих пор страдает от атак с использованием старых учетных данных, украденных у LiveJournal, хотя разработчики компании выпускают обновления и стараются обезопасить своих пользователей.

Но риску, конечно, подвергаются не только пользователи DreamWidth. Люди, которые использовали логины и пароли от ЖЖ на других сайтах, тоже подвергаются риску взлома из-за credential stuffing атак. Пользователям, которые меняли свой пароль от ЖЖ после 2014 года, скорее всего, ничто не угрожает, однако специалисты все равно советуют изменить пароли от любых других учетных записей, где могли повторно использоваться те же учетные данные.

Интересно, что вчера ZDNet удалось получить комментарий от представителей «Рамблер». Дело в том, что еще две недели назад в компании заявляли, что информация об утечке данных «не соответствует действительности — это одна из кликбейтных новостей, задача которой — привлечь интерес к третьей стороне в данном вопросе».

Сейчас представители холдинга Rambler Group по-прежнему отрицают, что хакеры получили доступ к их системам, но подтверждают существование дампа и говорят, что БД содержит информацию, которую хакеры долгие годы собирали из разных источников: зараженных малварью систем (данные похищены из браузеров) и брутфорс-атак (хакеры попросту подбирали пароли от LiveJournal).

«Мы постоянно проводим мониторинг рисков по всем нашим продуктам и делаем все для того, чтобы пользователи чувствовали себя максимально защищенными. Мы проанализировали заявленный массив и считаем, что он может быть скомпилирован из различных источников и сфальсифицирован.

В 2011-2012 годах мы сталкивались с инцидентами подбора паролей наших пользователей, но уже свыше шести лет мы используем систему защиты от подозрительных авторизаций и усовершенствовали механизм хранения паролей. Для случаев несанкционированного использования аккаунтов мы разработали все необходимые протоколы.

Мы регулярно информируем наших пользователей о необходимости смены пароля. Пароли пользователей, которые не меняли их долго время были принудительно сброшены. Если пользователи столкнулись со сложностями при доступе к аккаунту, они могут связаться со службой поддержки ЖЖ», — заявили в пресс-службе LiveJournal.