Издание Bleeping Computer предупредило, что операторы шифровальщика eCh0raix запустили новую волну атак на устройства QNAP NAS.

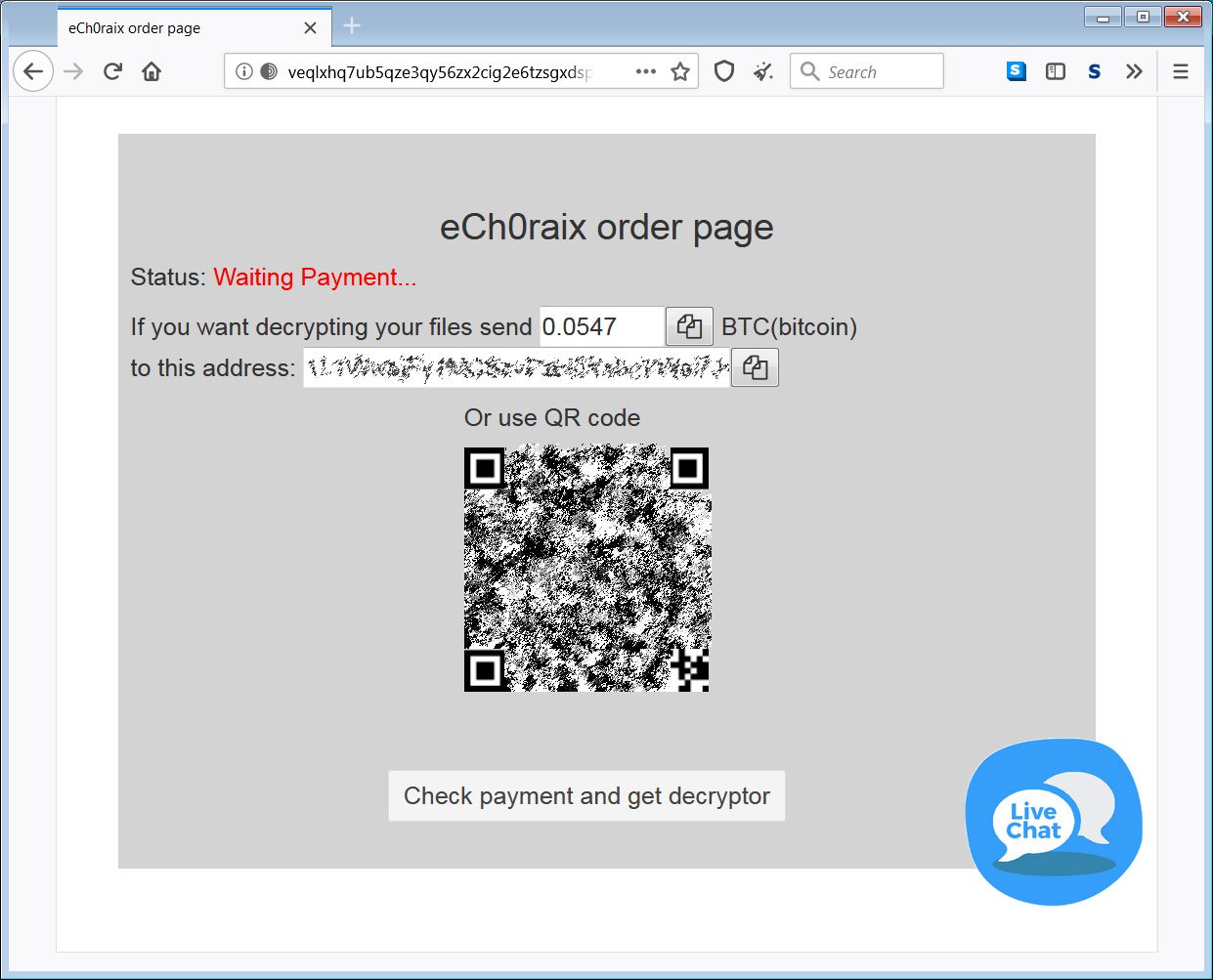

Напомню, что в июле 2019 года исследователи сразу нескольких ИБ-компаний обнаружили вымогателя eCh0raix (он же QNAPCrypt), который с 2018 года атаковал устройства QNAP NAS, шифровал файлы жертв и требовал выкуп в размере 0,05-0,06 BTC или более. На момент обнаружения малвари возможности расшифровать данные, не выплачивая злоумышленникам выкуп, не было.

Позже, в конце лета 2019 года, ИБ-эксперт, известный под псевдонимом BloodDolly, опубликовал на форумах Bleeping Computer специальную утилиту для расшифровки пострадавшей информации. Фактически этот инструмент позволял жертвам брутфорсом подобрать ключ дешифрования и спасти свои данные.

Увы, теперь, когда eCh0raix вернулся, это утилита более не работает – разработчики малвари исправили недочеты в коде шифровальщика.

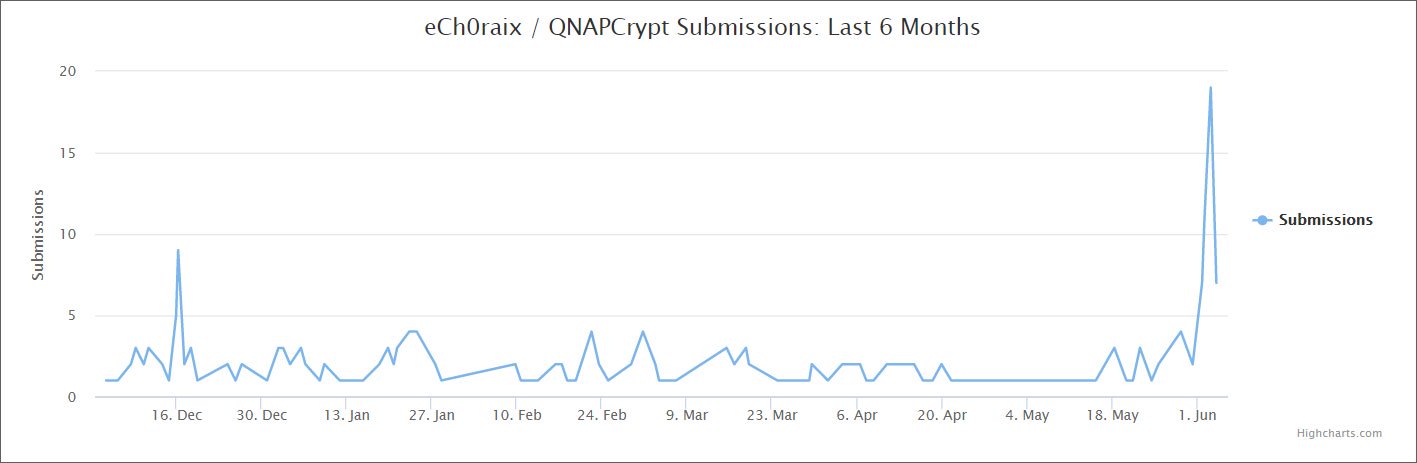

Новый всплеск активности малвари пришелся на 1 июня 2020 года: на форумах Bleeping Computer и сайте идентификации вымогателей ID-Ransomware появилось множество новых пострадавших.

Судя по всему, хакеры получают доступ к устройствам QNAP через известные уязвимости или взламывая слабые пароли. Как только злоумышленники получают доступ к NAS, они устанавливают на устройство своего вымогателя, который шифрует файлы, добавляя к ним расширение .encrypt. Также жертвам оставляют записку с требованием выкупа README_FOR_DECRYPT.txt, где содержится ссылка на onion-сайт для оплаты. На этом сайте хакеры требуют от жертв приблизительно 500 долларов США для получения дешифровщика.

Кроме того, один из пострадавших сообщили, что после взлома он обнаружил на своем устройстве QNAP странные приложения. Пока неясно, связаны они с малварью и являются вредоносными пакетами, установленными злоумышленниками, или это обычные пользовательские пакеты, которые были зашифрованы и теперь попросту не читаются правильно.

Как уже было сказано выше, в настоящее время нет способа восстановить файлы бесплатно, если только у пользователя на устройстве не была включена служба QNAP Snapshot.

Исследователи напоминают, что владельцам NAS производства QNAP стоит запомнить и соблюдать простые правила безопасности: обновить QTS до последней версии, установить и обновить Security Counselor, использовать надежные пароли, отключить SSH и Telnet (если не используются), включить Network Access Protection и защиту от брутфорс-атак, избегать портов по умолчанию (443 и 8080), включить QNAP Snapshot. И в целом не рекомендуется подключать устройство NAS к интернету без необходимости.