Исследователи из компании Anomali Threat Research обнаружили нового шифровальщика eCh0raix, написанного на Go. Вредонос атакует устройства QNAP NAS и шифрует файлы жертв. К сожалению, к настоящему моменту способа расшифровать данные, не выплачивая злоумышленникам выкуп, еще нет.

Эксперты сообщают, что компрометация устройств в основном осуществляется за счет брутфорса слабых учетных данных и использования известных уязвимостей. Так, на форумах издания BleepingComputer пользователи жаловались на взлом QNAP NAS: QNAP TS-251, QNAP TS-451, QNAP TS-459 Pro II и QNAP TS 253B.

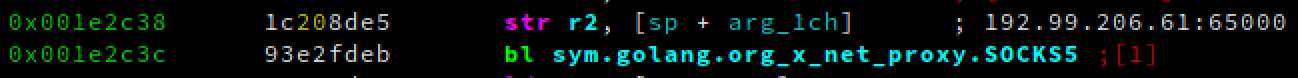

Хотя управляющий сервер шифровальщика находится в Tor, eCh0raix не содержит клиента Tor. Вместо этого операторы малвари создали SOCKS5-прокси, через который вымогатель и связывается с управляющим сервером.

Кроме того, авторы малвари, похоже, разработали специальный API, который можно использовать для запроса различной информации. Например, эксперты заметили, что вымогатель подключался к URL-адресу http://sg3dwqfpnr4sl5hh[.]onion/api/GetAvailKeysByCampId/10, чтобы получить публичный ключ шифрования на основе идентификатора кампании (в данном случае, речь о кампании номер 10). Пока не совсем ясно, связаны ли эти идентификаторы с личными кампаниями вирусописателей или их партнеров.

Проникнув на уязвимое устройство, eCh0raix сначала осуществляет проверку языка, чтобы определить, не относится ли устройство к определенным странам СНГ (Беларуси, Украине или России) . Для девайсов из этих стран вымогатель не будет шифровать файлы. Если же атака продолжается, малварь ищет и ликвидирует следующие процессы с помощью команд service stop %s или systemctl stop %s:

- apache2

- httpd

- nginx

- mysqld

- mysqd

- php-fpm

Затем вымогатель шифрует документы Microsoft Office и OpenOffice, PDF-файлы, текстовые файлы, архивы, базы данных, фотографии, музыку, видео и файлы изображений. После этого злоумышленники требуют у пострадавшего выкуп в размере 0,05-0,06 BTC или более.

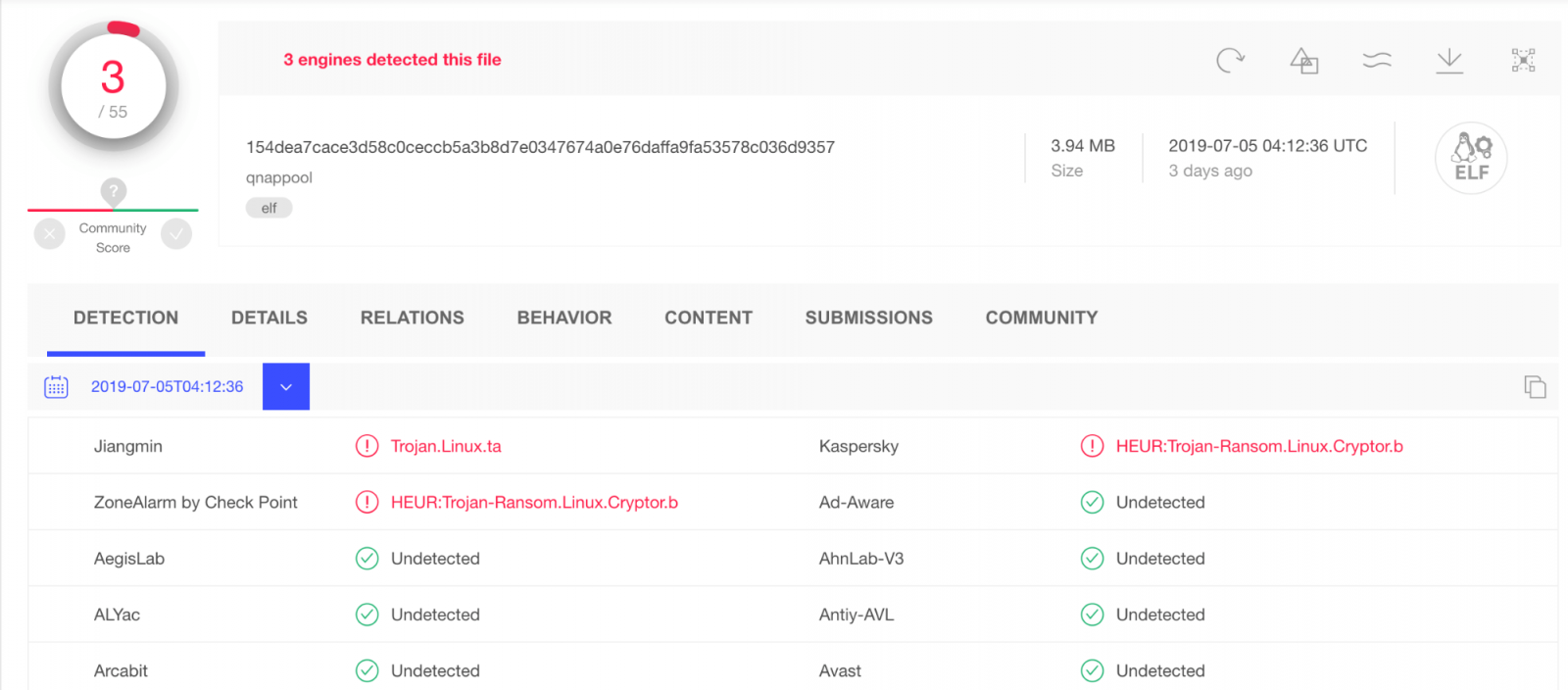

Исследователи отмечают, что на большинстве устройств QNAP NAS нет активного решения для защиты от вредоносных программ, что позволяет eCh0raix свободно шифровать данные. Хуже того, даже если на устройстве присутствует антивирусный продукт, малварь вряд ли будет обнаружена: по данным VirusTotal, пока только 3 из 55 защитных продуктов вообще способны заметить шифровальщика.

В настоящее время расшифровщика для eCh0raix не существует, но эксперты Anomali считают, что его возможно создать. Дело в том, что eCh0raix использует математический пакет для генерации секретного ключа, а тот не является криптографически случайным. По этой причине исследователи советуют пострадавшим не торопиться с выплатой выкупов до тех пор, пока вымогатель не будет изучен должным образом.

DoS-атака на операторов малвари

Интересно, что одновременно с Anomali тот же вредонос обнаружили и изучили специалисты компании Intezer, присвоив ему название QNAPCrypt. Хотя в целом аналитики Intezer пришли к тем же выводам, что и их коллеги, также они заметили, что каждая жертва шифровальщика получала уникальный адрес биткоин-кошельшка для отправки выкупа. К тому же оказалось, что QNAPCrypt шифрует устройства лишь после того, как управляющий сервер выделил им адрес кошелька и открытый ключ RSA.

Вскоре исследователи Intezer установили, что список таких кошельков создан заранее и статичен (то есть количество кошельков ограничено), а инфраструктура злоумышленников не выполняет никакой аутентификации, когда к ней подключаются новые устройства, сообщая о своем заражении.

Эксперты решили воспользоваться этим нюансом и устроили DoS-атаку на операторов малвари. Имитировав заражения почти 1100 устройств, исследователи исчерпали быстро запас уникальных биткоин-кошельков злоумышленников. В результате вредоносная кампания была временно сорвана, ведь информация на зараженных устройствах шифруется только после присвоения зараженному NAS адреса кошелька.

К сожалению, в конечном итоге вирусописатели справились с DoS-атакой экспертов и обновили код своей малвари, сделав ее похожей на Linux.Rex. Для противодействия атаке специалистов злоумышленники поместили ключ RSA и информацию о статичном кошельке внутрь исполняемого файла, который доставляется на целевые машины.