Эксперты компании Positive Technologies проанализировали кибератаки в первом квартале 2020 года и выяснили, что число инцидентов значительно выросло по сравнению с предыдущим кварталом, и около 13% фишинговых атак были связаны с темой COVID-19. К тому же все больше операторов шифровальщиков требуют выкуп за неразглашение похищенной информации.

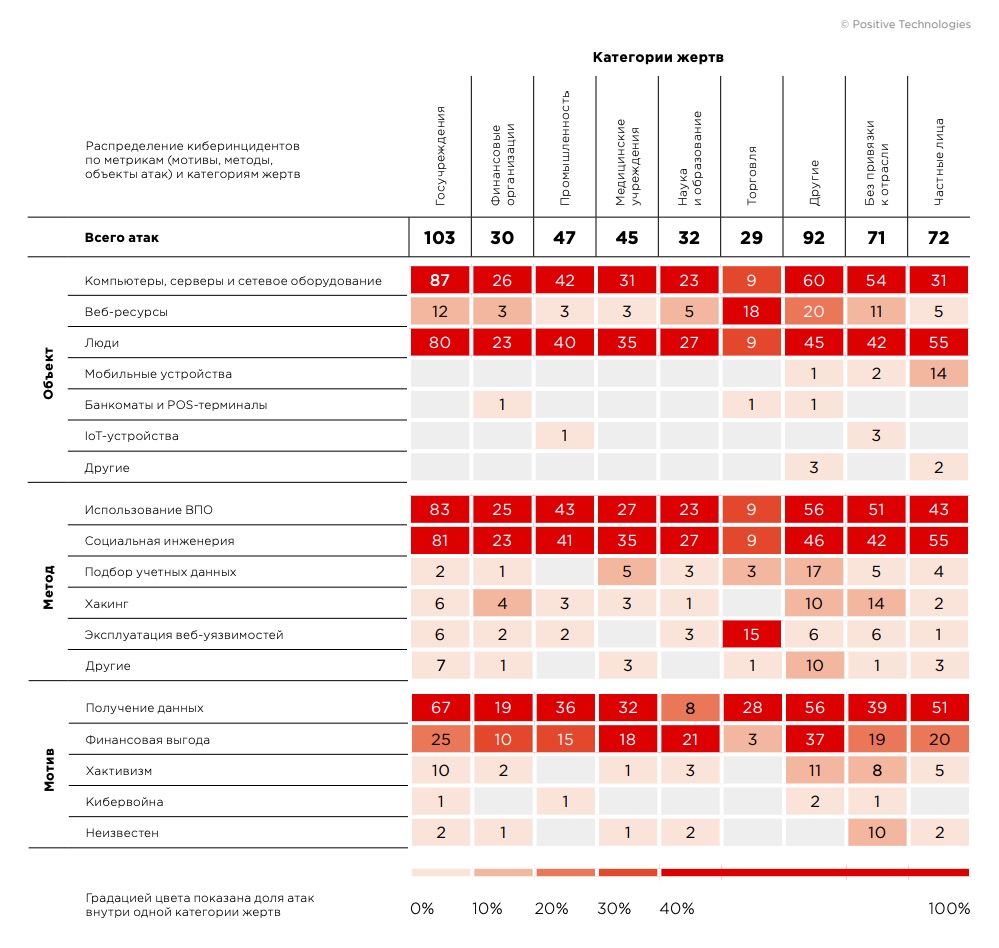

По данным исследования, в первом квартале 2020 года было выявлено на 22,5% больше кибератак, чем в четвертом квартале 2019 года. В общей сложности в течение квартала высокую активность проявляли 23 APT-группировки, атаки которых были направлены преимущественно на государственные учреждения, промышленные предприятия, финансовую отрасль и медицинские организации. Так, каждая 10 атака шифровальщиков была направлена на промышленность.

Как показал анализ, более трети (34%) всех атак на юридические лица с использованием малвари составили атаки троянов-шифровальщиков. Эксперты отмечают тренд, о котором мы писали уже не раз, — некоторые операторы шифровальщиков создали собственные сайты, на которых публикуют похищенные у жертв файлы в случае отказа платить выкуп. В числе таких группировок Maze, Sodinokibi, DopplePaymer, Clop, Sekhmet, Nephilim, Mespinoza, Ako, Netwalker и так далее.

Также специалисты отмечают, что актуальность заражения вредоносным ПО растет. При этом киберпреступники не ограничиваются одним типом малвари: используют многофункциональные трояны, либо загружают на скомпрометированные устройства целый «букет» из различных вредоносов. Чтобы предотвратить заражение, эксперты рекомендуют проверять вложения из электронных писем на предмет вредоносной активности с помощью решений класса sandbox.

По сравнению с последним кварталом прошлого года существенно выросла и доля атак на госучреждения с использованием малвари (81% против 66%) и методов социальной инженерии (79% против 66%). По мнению экспертов, этому могла способствовать пандемия COVID-19: многие злоумышленники рассылали в госучреждения разных стран письма с вредоносными вложениями на тему коронавирусной инфекции.

«Злоумышленники подхватили тему всеобщего беспокойства по поводу пандемии и стали использовать ее для фишинговых писем, — отмечает аналитик Positive Technologies Яна Авезова. — По нашим подсчетам, около 13% всех фишинговых рассылок в первом квартале были связаны с темой COVID-19. Чуть менее половины из них (44%) пришлись на частных лиц, а каждая пятая рассылка была направлена на государственные организации».

«Рост числа фишинговых рассылок на тему COVID-19 наши эксперты фиксируют со второй половины января, — говорит директор экспертного центра безопасности Positive Technologies (PT Expert Security Center) Алексей Новиков. — Эпидемией пользовались как для проведения массовых вредоносных кампаний, так и для сложных целенаправленных атак (APT-атак). Под видом официальной информации о статистике заражений, мерах профилактики и вакцине, рассылаемой якобы от имени государственных органов и медицинских учреждений, в первом квартале распространялось вредоносное ПО Emotet, Remcos, AZORult, Agent Tesla, LokiBot, TrickBot и множество других троянов. Рассылки писем с вредоносными вложениями на тему эпидемии проводили группы TA505, Hades, Mustang Panda, APT36, SongXY, а также южнокорейская группировка Higaisa».