Специалисты компании Lookout опубликовали 52-страничный отчет, в котором подробно описана многолетняя кампания, нацеленная на мусульманское национальное меньшинство, уйгуров, проживающих преимущественно в западном Китае.

В рамках данной кампании устройства людей с 2013 года заражали вредоносным ПО, которое позволяло хакерам следить за деятельностью общин уйгуров в приграничных районах Китая и за границей, по крайней мере, в 14 странах мира.

Lookout уверена, что за этой кампанией стоит хакерская группа, действующая под эгидой правительства Китая. Некоторые из предыдущих операций это группы были задокументированы другими экспертами по информационной безопасности, и в прошлом группировка получала такие кодовые имена, как APT15, GREF, Ke3chang, Mirage, Vixen Panda и Playful Dragon.

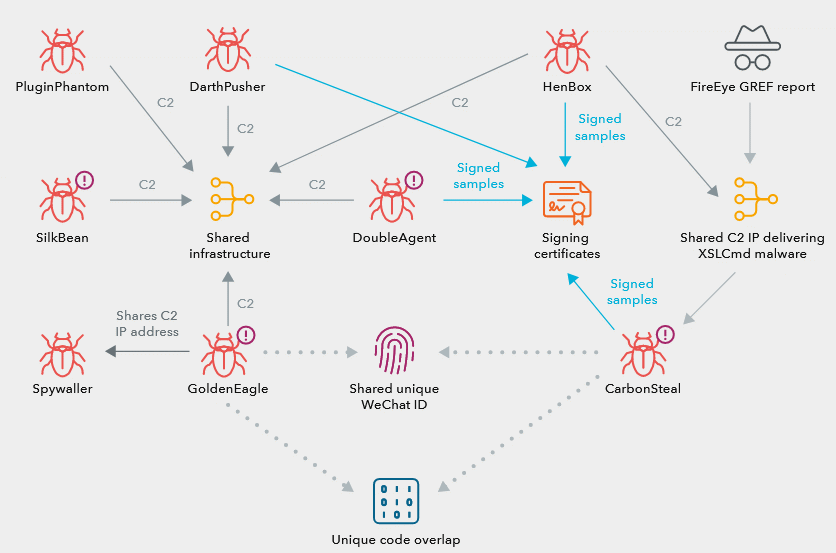

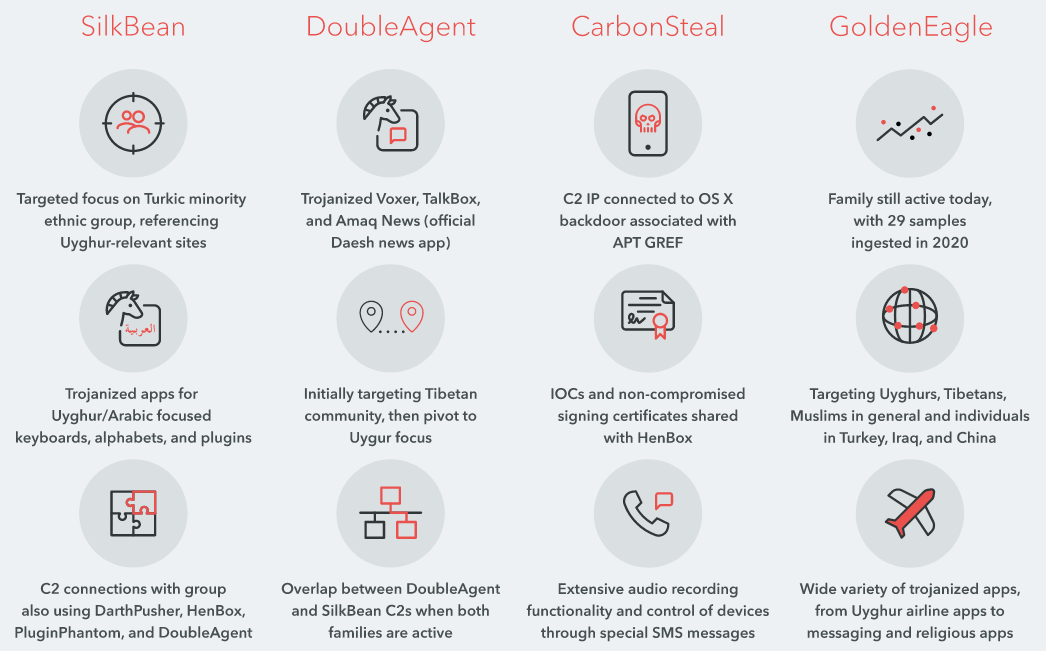

Большинство прошлых атак APT15 было с связано Windows-малварью, но теперь Lookout сообщила, что в арсенале хакеров также присутствуют инструменты для Android. Некоторые из них уже были известны экспертам ранее, включая такие разновидности вредоносного ПО, как HenBox, PluginPhantom, Spywaller и DarthPusher. Но помимо этого аналитики Lookout обнаружили и четыре новых вредоноса: SilkBean, DoubleAgent, CarbonSteal и GoldenEagle.

Эти новые разновидности Android-малвари удалось связать с другими известными инструментами APT15, так как они используют общую инфраструктуру и одни и те же цифровые сертификаты для подписи образцов.

Исследователи отмечают, что APT15 не загружала свои вредоносные приложения в Google Play Store, но взламывала различные легитимные сайты и использовала технику watering hole («водопой»). Такие атаки названы по аналогии с тактикой хищников, которые охотятся у водопоя, поджидая добычу — животных, пришедших напиться. Таким образом, на легитимные сайты внедряли вредоносный код, который перенаправлял посетителей на страницы, форумы, магазины приложений и другие сайты, где их просили загрузить и установить приложения, зараженные малварью APT15.

Эксперты Lookout рассказывают, что на ранних этапах изучения новой малвари APT15 они обнаружили управляющий сервер шпионского ПО GoldenEagle, который хакеры по ошибке оставили незащищенным. Исследователи получили доступ к этому серверу и собрали информацию как о жертвах хакеров, так и об операторах малвари.

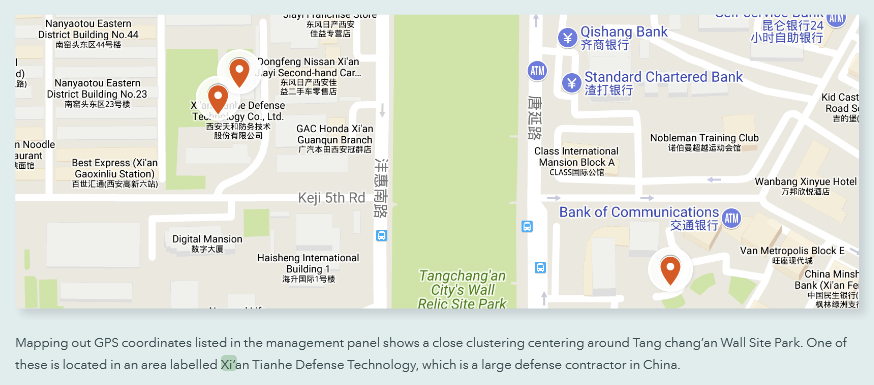

Просматривая полученные таким образом логи, исследователи нашли данные с первых устройств, зараженных GoldenEagle. Оказалось, что GPS-координаты, полученные с этих девайсов, сконцентрированы вокруг одной и той же области. Вскоре удалось понять, что это GPS-координаты здания в городе Сиань, в центральном Китае, где расположен офис компании Xi'an Tianhe Defense Technology, крупного военного подрядчика.

Исследователи полагают, что эти первоначальные заражения, по-видимому, относятся к устройствам, зараженным на ранней стадии разработки малвари. В сочетании с их GPS-координатами можно предположить, что это тестовые устройства, на которых разработчики малвари GoldenEagle проверяли работу своего вредоноса. И разработчиками, похоже, выступали инженеры компании Xi'an Tianhe Defense Technology.

Нужно сказать, что это далеко не первое разоблачение такого рода. Так, уже много лет группировка Intrusion Truth деанонимизирует китайских «правительственных хакеров». В период с 2017 по 2019 год Intrusion Truth связала четыре хакерские группы с различными подрядчиками китайских спецслужб:

- APT3 — связана с компанией Boyusec, которая сотрудничает с властями Китая и связана с госбезопасностью в провинции Гуандун;

- APT10 — связана с рядом компаний, которые сотрудничают с властями Китая и связаны с госбезопасностью в городе Тяньцзинь;

- APT17 — связана с рядом компаний, которые сотрудничают с властями Китая и связаны с госбезопасностью в городе Цзинань;

- APT40 — связана с рядом подставных компаний, которые сотрудничают с властями Китая и связаны с госбезопасностью в провинции Хайнань.