Аналитики компании ESET обнаружили вредоносное Android-приложение Welcome Chat. Оно распространяется через веб-сайт, на котором пользователям предлагают попробовать новый защищенный чат, якобы доступный в Google Play.

На самом деле приложение было спайварью, операторы которой хранили данные пострадавших в открытом доступе, и оно никогда не было доступно в официальном каталоге. Это подтверждается тем, что для установки Welcome Chat требуется дать соответствующее разрешение на установку приложения из стороннего источника.

Рассматриваемый вредонос нацелен преимущественно на арабоязычных пользователей из стран Ближнего Востока. И следователи полагают, что за его созданием стоит хак-группа Gaza Hacker, известная также как Molerats.

Изначально исследователи предположили, что Welcome Chat – это легитимное приложение, которое было заражено малварью, поэтому они попытались предупредить разработчиков о компрометации. Однако позже выяснилось, что «чистый» вариант приложения можно найти только на VirusTotal. Он был загружен туда в середине февраля 2002 года, через неделю после загрузки вредоносной версии. Тогда специалисты пришли к выводу, что приложение было предназначено для шпионажа с самого начала, и никакой «чистой» версии попросту не существовало.

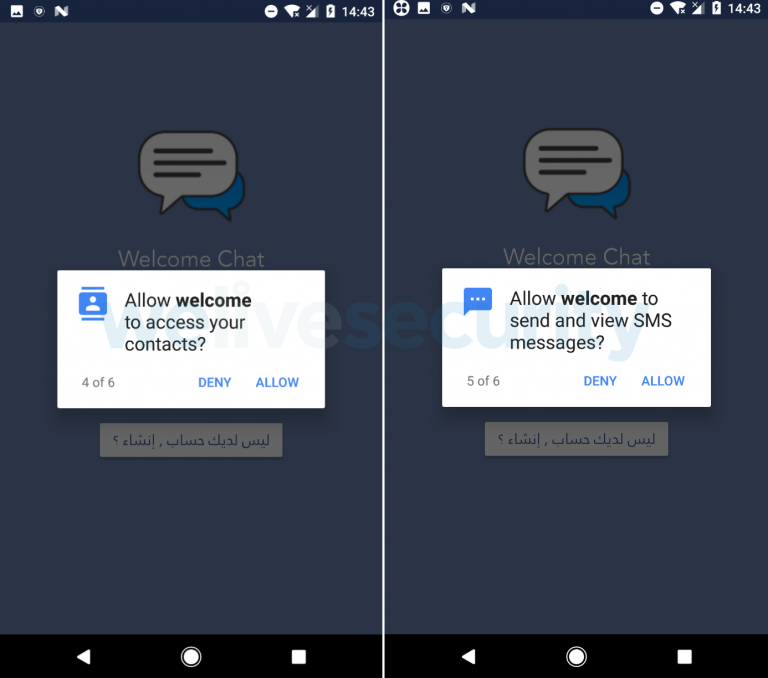

При установке Welcome Chat запрашивал разрешения на отправку и просмотр SMS, доступ к файлам, контактам, записи аудио и геолокации. Благодаря этому приложение могло получать команды от C&C-сервера и передавать своим операторам информацию, собранную с устройств пострадавших.

Основная направленность приложения – шпионаж за разговорами жертвы с другими пользователями Welcome Chat. Помимо этого спайварь способна:

- отправлять и получать текстовые сообщения;

- похищать журнал истории звонков;

- похищать список контактов жертвы;

- похищать фотографии пользователя;

- записывать телефонные звонки;

- отправлять своим операторам данные GPS устройства вместе с системной информацией.

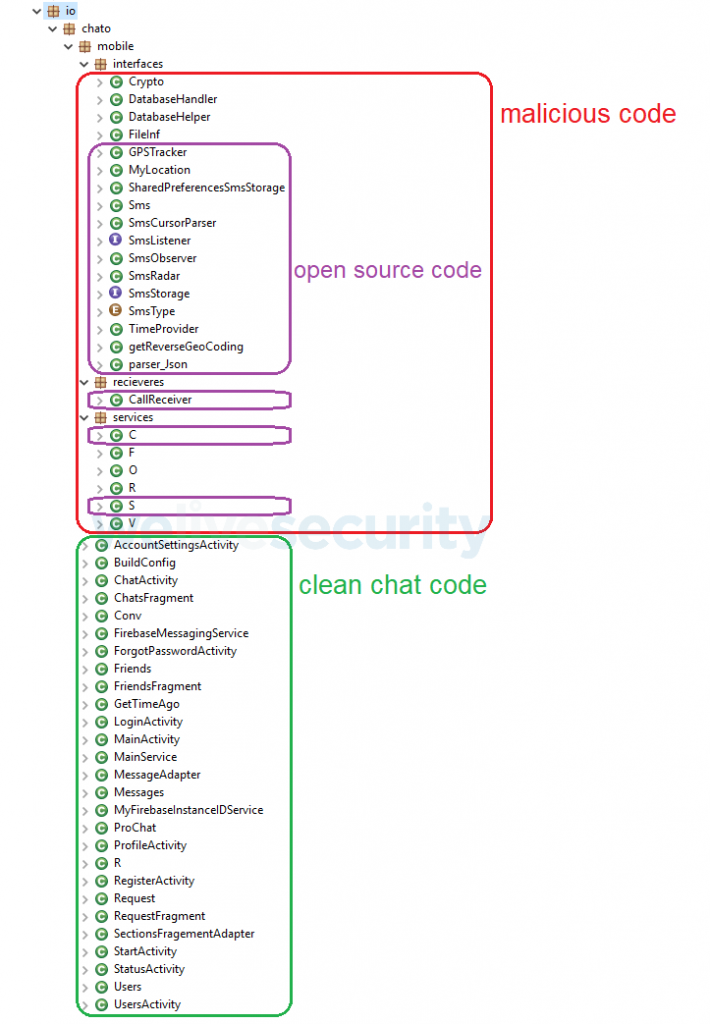

Исследователи пишут, что большая часть кода, который отвечает за шпионские функции в приложении, была позаимствована из открытых источников (например, фрагменты кода, опубликованные в качестве примеров на различных форумах) и опенсорсных проектов. Судя по всему, создатели Welcome Chat не тратили на разработку много времени и сил. Похоже, они вообще взяли первый попавшийся код из результатов поиска. Причем некоторыми кускам кода насчитывается около 5-8 лет.

Также из-за низкой квалификацией злоумышленников приложению и его инфраструктуре не хватает базовой защиты, к примеру, шифрования передаваемых данных. Подключение к сайту загрузки тоже никак не защищено. Хуже того, в БД приложения на сервере можно найти все, кроме паролей от учетных записей пользователей. Там доступны имена, адреса электронной почты, номера телефонов, токены устройств, изображения профилей, сообщения и списки друзей.

«Передаваемые данные не зашифрованы, и поэтому они доступны не только злоумышленнику, но и любому желающему, находящемуся в той же сети», — пишет специалист ESET Лукас Стефанко (Lukas Stefanko).