В конце июня 2020 года ИБ-специалисты обнаружили вымогательское ПО ThiefQuest, нацеленное на устройства под управлением macOS. ThiefQuest представлял собой не просто шифровальщик: малварь также устанавливала на зараженные машины кейлоггер и реверс шелл для полного контроля над скомпрометированными хостами. ТакжеThiefQuest позволяет своим операторам похищать различную информацию с зараженных машин, включая изображения, документы, базы данных, исходный код, ключи шифрования и данные криптовалютных кошельков.

Специалисты писали, что шифровальщик распространяется с пиратским софтом, например, ThiefQuest был найден в программном пакете Google Software Update, в пиратской версии популярного диджейского ПО Mixed In Key и защитном инструменте macOS Little Snitch.

При этом было замечено, что вредонос использует один и тот же статический биткоин-адрес для всех жертв, а записка с требованием выкупа не содержит адреса электронной почты или других контактов для связи.

По сути, из-за этого злоумышленники не могли как-либо идентифицировать жертв, которые заплатили выкуп, и пострадавшие не могли связаться с операторами малвари для расшифровки данных. Из-за этого основатель Bleeping Computer Лоуренс Абрамс предполагал, что ThiefQuest — это не обычный вымогатель, а вайпер (wiper, от английского to wipe — «стирать»), то есть деструктивная малварь, которая намеренно уничтожает файлы.

К счастью для пострадавших, в начале июня 2020 года специалисты SentinelOne смогли создать бесплатный расшифровщик, которым жертвы малвари могли расшифровать свои файлы.

Теперь аналитики компании Trend Micro провели собственный анализ вредоноса и, сравнив несколько версий, обнаружили, что тот продолжает эволюционировать и изменяться.

Оказалось, что новейшие версии ThiefQuest уже не обладают функциональностью шифрования файлов, и малварь больше не демонстрирует жертвам записку с требованием выкупа. Исследователи отмечают, что первые варианты ThiefQuest, появившиеся в начале июня, тоже представляли собой скорее бэкдор, а вымогательская функциональность появилась только во втором и третьем поколениях вредоноса. В свою очередь, четвертая версия малвари, замеченная в начале июля, более не является вымогателем.

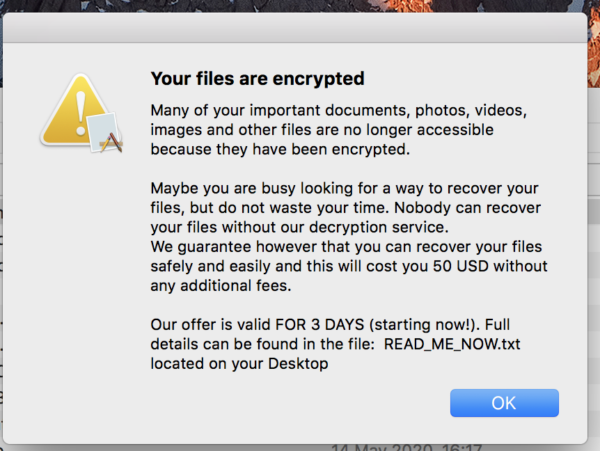

Вместе с этим исследователи Trend Micro обнаружили новую функциональность, которая позволяет вредоносу запускать изображения и звуковые файлы с помощью штатных приложений macOS. По мнению экспертов, это может говорить о том, что разработчики ThiefQuest готовятся к повторному внедрению в код функциональности шифровальщика. Дело в том, что предыдущие версии ThiefQuest отображали записку с требованием выкупа в модальном окне и использовали речевую функцию macOS, чтобы прочитать эту записку жертве. Упомянутые обновления так же могут использовать для аналогичных целей в будущем.

Другие изменения, обнаруженные Trend Micro в новых версиях ThiefQuest, связаны с тем, как осуществляется чтение полезной нагрузки, сжатие и распаковка, генерация IP-адресов управляющего сервера, а также изменениями в именах файлов и поддоменов сервера.