Аналитики компании AdGuard выявили в Chrome Web Store 295 вредоносных расширений для браузера Chrome, которые были установлены более 80 000 000 раз.

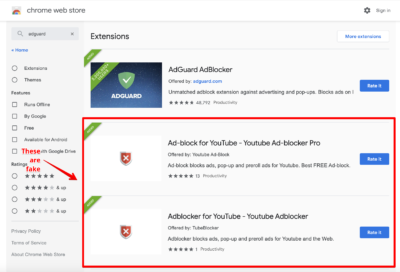

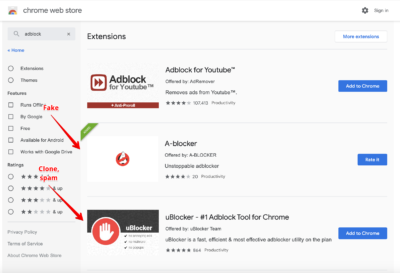

Большинство опасных расширений маскировались под блокировкщики рекламы и легко находились по таким запросам, как adblock, adguard, ublock, ad blocker и так далее. Также были обнаружены расширения, замаскированные под виджеты прогноза погоды и утилиты для создания скриншотов. При этом на самом деле 245 из 295 расширений не имели никакой полезной для пользователей функциональности и могли лишь поменять настраиваемый фон для новых вкладок в Chrome.

Все эти расширения становились вредоносными не сразу: лишь после получения соответствующей команды с удаленного сервера они загружали вредоносный код с fly-analytics.com, а затем незаметно внедряли рекламу в результаты поиска Google и Bing.

Так, некоторые расширения проверяли, на какой странице они запускаются. Если это были результаты поиска Bing или Google, малварь загружала изображение с домена lh3.googleusrcontent.com. Исследователи отмечают, что этот домен не имеет ничего общего с Google, а имя специально похоже, чтобы запутать потенциального наблюдателя. В загруженном таким образом изображении при помощи стеганографии скрыта реклама, которую расширение в итоге внедряет в результаты поиска.

Другие расширения использовали технику cookie stuffing, то есть после получения команды от управляющего сервера они незаметно устанавливали на машину жертвы специальные «партнерские» файлы cookie. Например, если пользователь посещал Booking.com, злоумышленники внедряли в систему «партнерский» файл cookie, и когда пользователь совершал покупку, автор расширения получал комиссию от Booking.com.

Исследователи отмечают, что подобные мошеннические расширения объединяет ряд общих черт, в числе которых:

- загруженное более 1 000 000 расширение раз не может иметь 5–100 отзывов в Chrome Web Store;

- фальшивки используют исходный код других блокировщиков рекламы;

- такие расширения имеют очень короткие описания, максимум 2-3 абзаца. Они попадают в топ результатов поиска нечестными путями;

- политика конфиденциальности фальшивок обычно опубликована в Google Docs или Notion;

- вредоносные расширения используют Google Tag Manager, что позволяет их операторам изменить тег в любой момент и полностью изменить код расширения.

В настоящее время специалисты Google уже изучают отчет экспертов и занимаются удалением малвари из Chrome Web Store. Также удаленные расширения будут отключены в браузерах пользователей и помечены как вредоносное ПО.