На конференции DEF CON 28, которая в этом году проходила в оналйн-формате, исследователь Мазин Ахмед (Mazin Ahmed) наглядно продемонстрировал ряд проблем, затрагивающих популярное приложение для видеоконференций Zoom. Две уязвимости затрагивали Linux-клиент Zoom и позволяли злоумышленнику, имеющему доступ к скомпрометированной системе, читать и извлекать пользовательские данные Zoom, а также запускать скрытое вредоносное ПО.

Мазин Ахмед отмечает, что для реализации некоторых атак, злоумышленник должен заранее скомпрометировать устройство жертвы каким-то другим способам, но исследователь считает, что это не умаляет серьезности обнаруженных им проблем.

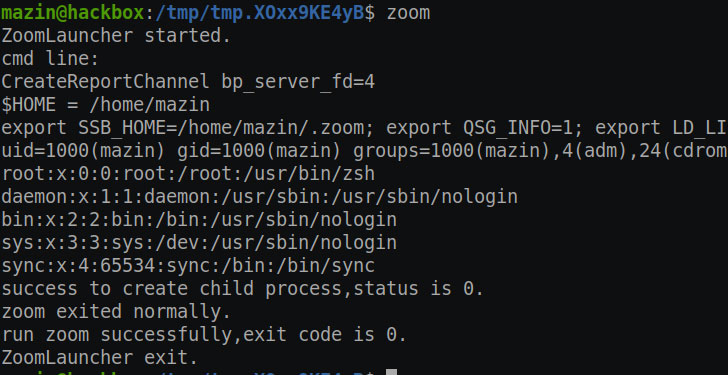

К примеру, одна из уязвимостей связана с Zoom Launcher для Linux. Она позволяла атакующему запускать неавторизованное ПО под видом исполняемых файлов Zoom, тем самым обходя белые списки приложений и позволяя малвари работать как ПО надежного вендора (в данном случае Zoom).

Также злоумышленник, имеющий доступ к машине жертвы, мог читать и похищать пользовательские данные и конфигурационные данные Zoom, просто обратившись к локальной базе данных. Хуже того, хакер мог получить доступ даже к сообщениям чата, которые хранились в системе в формате обычного текста.

Также Ахмед обнаружил проблемы, связанные с аутентификационной службой Kerberos (ca01.idm.meetzoom.us) и TLS/SSL, а также утечку данных, корнями уходящую к старой уязвимости ImageMagick (CVE-2017-15277), эксплуатация которой подразумевает загрузку вредоносного файла GIF в профиль пользователя. Впрочем, последнюю уязвимость разработчики Zoom признавать отказались, заявив, что вообще не используют проблемную утилиту для преобразования GIF-файлов в формат JPEG.

Ахмед сообщил компании о проблемах в несколько этапов, в апреле и июле текущего года, и разработчики устранили эти недостатки совсем недавно, 3 августа 2020 года, с релизом версии 5.2.4.