Специалисты Palo Alto Networks заметили, что шифровальщик Thanos обзавелся новой функциональностью и пытается вносить изменения в MBR (Master Boot Record) на зараженных машинах, чтобы воспрепятствовать нормальному запуску системы.

В частности такое поведение вредоноса было зафиксировано в июле 2020 года, во время двух атак на госучреждения на Ближнем Востоке и Северной Африке. К счастью, авторы малвари допустили ошибку в коде, и MBR пострадавших систем остается целым.

«Перезапись MBR — это более деструктивный подход к вымогательским атакам. Жертвам придется приложить больше усилий, чтобы восстановить свои файлы, даже если они заплатят выкуп. К счастью, в данном случае код, отвечающий за перезапись MBR, не срабатывал, так как сообщение с требованием выкупа [которое должно выводиться на экране блокировки] содержало недопустимые символы», — рассказывают аналитики Palo Alto Networks.

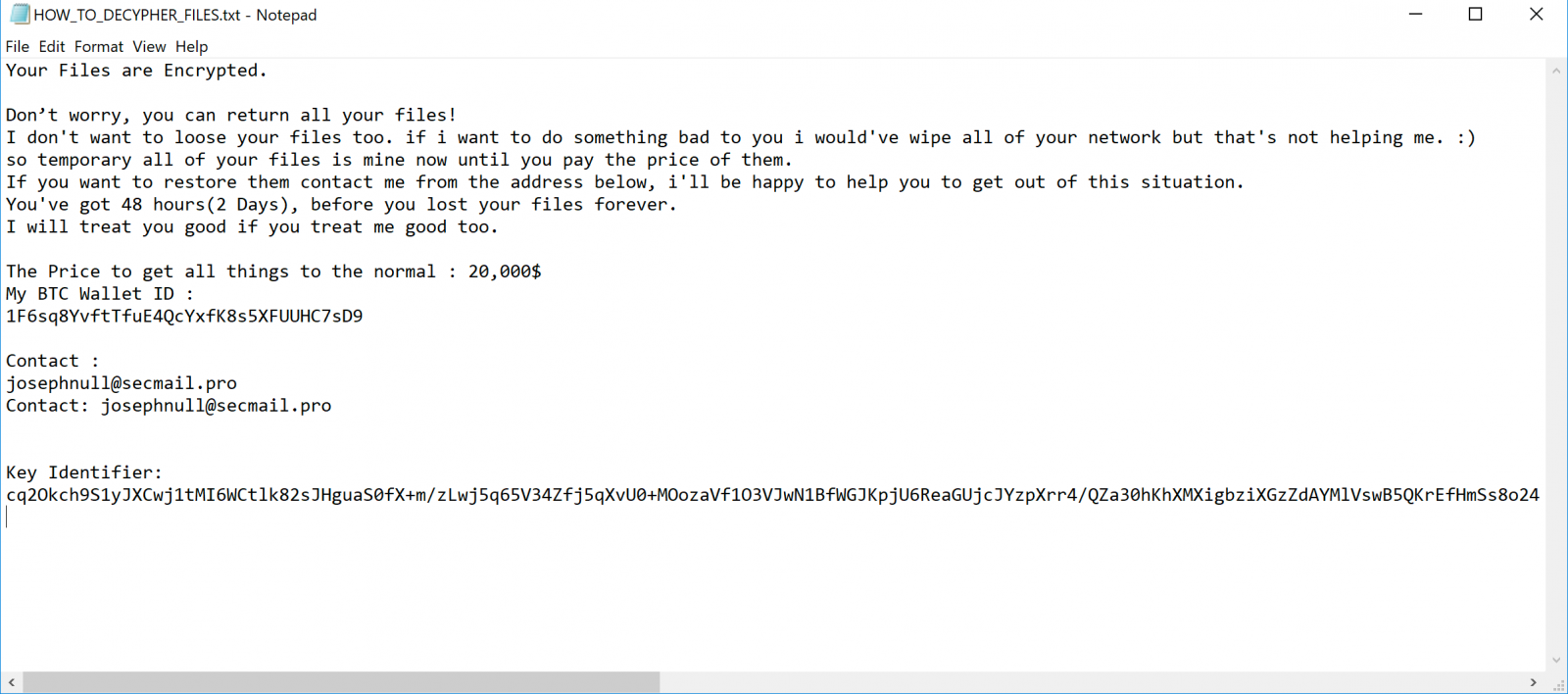

Хотя перезаписать MBR малвари не удалось, во время упомянутых атак операторы Thanos создали на зараженных машинах обычные текстовые файлы HOW_TO_DECIPHER_FILES.txt и потребовали у своих жертв 20 000 долларов за восстановление данных. При этом у экспертов нет информации о том, согласились ли пострадавшие на уплату выкупов.

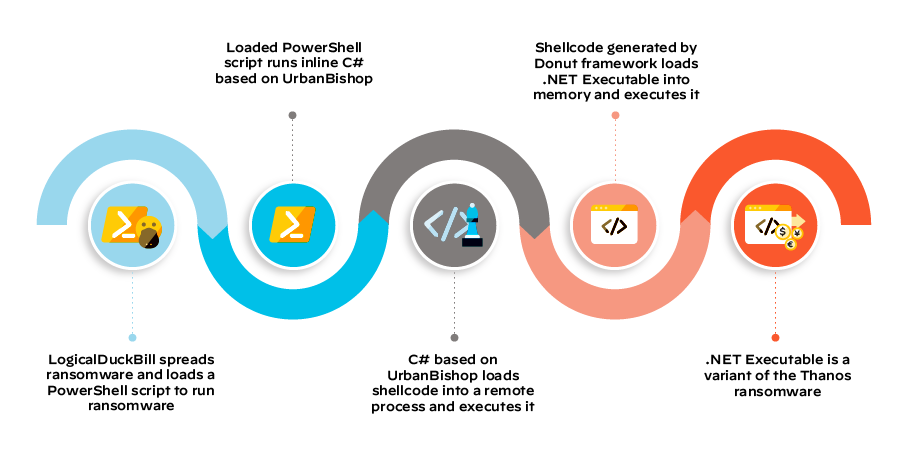

Исследователи полагают, что злоумышленники проникли в целевые сети задолго до развертывания пейлоадов вымогателя, так как в образцах, восстановленных после атаки, удалось обнаружить действительные учетные данные.

Thanos представляет собой RaaS (Ransomware-as-a-Service), который активно рекламируется на русскоязычных хакерских форумах с февраля 2020 года. Некоторые образцы Thanos также фигурировали в отчетах экспертов под названием Hakbit (из-за различных расширений, который шифровальщик оставляет после себя), но исследователи из Recorded Future пишут, что это была одна и та же малварь.