Специалисты Group-IB рассказали о русскоязычной хак-группе OldGremlin, которая игнорирует негласное правило «не работать по РУ» и активно атакует исключительно российские компании — банки, промышленные предприятия, медицинские организации и разработчиков софта.

Взлом медицинской компании

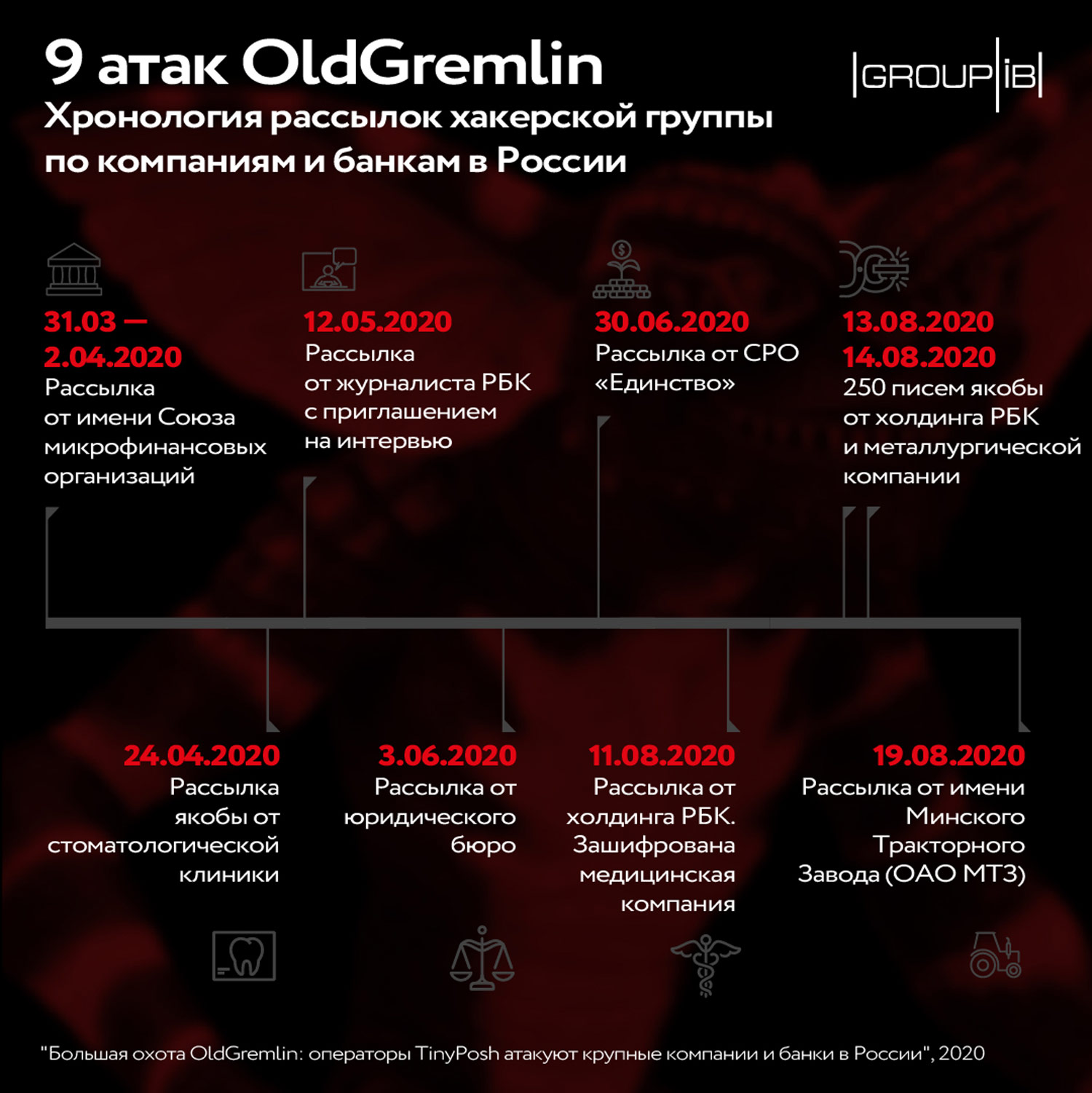

Недавно специалисты зафиксировали атаку на российскую медицинскую компанию: злоумышленники полностью зашифровали ее корпоративную сеть и потребовали выкуп в размере 50 000 долларов. В целом же, начиная с весны 2020 года, OldGremlin провела как минимум девять кампаний по рассылке вредоносных писем якобы от имени Союза микрофинансовых организаций «МиР», российского металлургического холдинга, белорусского завода «МТЗ», стоматологической клиники, а также медиахолдинга РБК.

В августе текущего года, ходе исследования инцидента, специалистами стали известны подробности удачной атаки OldGremlin. Жертвой хакеров стала крупная медицинская компания с сетью региональных филиалов. Атака началась с фишингового письма, написанного якобы от медиахолдинга РБК.

Как установили исследователи, на первоначальном этапе атакующие использовали уникальный самописный бэкдор TinyNode, выполняющий функцию первичного загрузчика, который позволяет скачивать и запускать другие вредоносные программы. С его помощью злоумышленники получили удаленный доступ к зараженному компьютеру жертвы, который выступал в качестве плацдарма для разведки, сбора данных и дальнейшего продвижения по сети организации. Как и многие другие группы, для эффективной пост-эксплуатации OldGremlin использовали инструмент для пентестов Cobalt Strike Beacon.

Спустя несколько недель после начала атаки злоумышленники удалили резервные копии организации, чтобы лишить ее возможности восстановления данных. В один из выходных дней хакеры распространили с того же сервера своего шифровальщика TinyCryptor на сотни компьютеров корпоративной сети. В результате атаки работа региональных подразделений компании была парализована — за расшифровку данных злоумышленники потребовали 50 000 долларов в криптовалюте.

«OldGremlin — это единственная на данный момент активная русскоязычная группа-оператор шифровальщика, которая несмотря на негласный запрет „работает по РУ“ и совершает многоступенчатые целевые атаки на российские компании и банки, используя сложные, как у APT, тактики и техники. По аналогии с группами, которые „работают“ по иностранным целям, OldGremlin можно отнести к категории Big Game Hunting (Охотники за большой добычей), которая объединяет операторов вирусов-шифровальщиков, нацеленных на крупную добычу», — комментирует Олег Скулкин, ведущий специалист Лаборатории компьютерной криминалистики Group-IB.

Хронология

Первая атака OldGremlin была зафиксирована в марте-апреле 2020 года. Используя актуальную тему COVID-19, злоумышленники от имени Союза микрофинансовых организаций «МиР», разослали по финансовым организациям рекомендации по обеспечению безопасной работы в период пандемии. Именно тогда впервые атакующими был использован другой самописный бэкдор — TinyPosh, который также позволяет скачивать и запускать другую малварь. Вторая атака с его участием произошла 24 апреля — схема была примерно та же, что и в первый раз, но отправителем вредоносных писем выступала стоматологическая клиника «Новадент».

Две недели спустя Old Gremlin решили сменить тактику. Они подготовили фейковое письмо от имени российской журналистки РБК, которая якобы приглашала получателей принять участие во «Всероссийском исследовании банковского и финансового сектора во время пандемии коронавируса». «Журналистка» назначала потенциальной жертве (банку) тридцатиминутное интервью, и специально для проведения атаки хакеры создали календарь, в котором и назначали встречу жертве. В отличие от первых писем, сообщение отфиктивного корреспондента РБК было довольно точно подделано под рассылку медиахолдинга и написано хорошим русским языком. Как и в первых почтовых рассылках, открытие ссылки в письме приводило к тому, что на машину жертвы загружался троян TinyPosh.

После непродолжительных «каникул» группа снова вышла на «охоту» — 13 и 14 августа 2020 CERT-GIB зафиксировал две масштабных рассылки вредоносных писем, но на этот раз от имени металлургической компании и вновь от лица РБК. За двое суток преступники разослали около 250 писем, нацеленных на российские компании из финансовой и производственной отраслей.

Уже через несколько дней киберпреступники поменяли письмо-приманку, взяв на вооружение главную тему русскоязычных СМИ — белорусские протесты. Утром 19 августа эксперты зафиксировали вредоносную рассылку по российским финансовым организациям от имени «Минского Тракторного Завода» (ОАО МТЗ). «Увы, порядка недели назад в МТЗ Холдинг нагрянула проверка прокуратуры. Понятное дело, эти события происходят потому, что мы объявили забастовку Лукашенко», — писали авторы письма и просили получателей перейти по ссылке, скачать архив и прислать недостающие документы для проверки. На самом деле, после попытки открытия приложенного к письму файла на компьютер загружается и устанавливается все та же вредоносная программа — бэкдор TinyPosh.

«Отсутствие прочного канала связи между организациями, противостоящими киберпреступности, а также сложная политическая ситуация приводят к появлению новых преступных групп, чувствующих себя в безопасности. Еще одним фактором, позволяющим киберпреступникам, зарабатывать на выкупе, является недооценка угрозы со стороны бизнеса и отсутствие средств защиты, позволяющих вовремя идентифицировать и нейтрализовать шифровальщика», — говорит Рустам Миркасымов, руководитель направления Threat Research в Европе.