Эксперты компании ESET предупреждают, что хак-группа APT-C-23 (она же Desert Scorpion, Desert Falcon, Arid Viper), известная своими атаками на Ближнем Востоке, а также атаками на военные и образовательные учреждения как минимум с 2017 года, распространяет новое шпионское ПО для Android, маскируя его под фальшивые приложения Threema, Telegram, WeMessage и так далее.

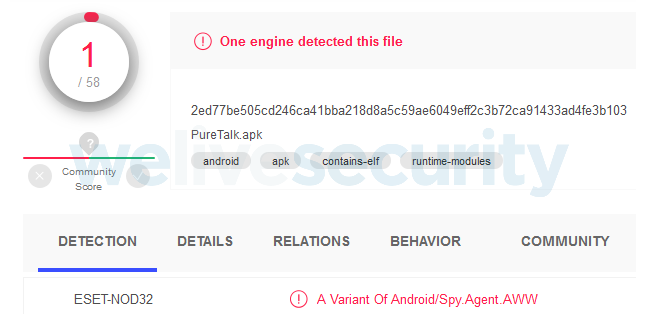

Еще в апреле 2020 года ИБ-эксперты MalwareHunterTeam сообщили о шпионском ПО для Android, у которого был очень низкий уровень обнаружения на VirusTotal. Изучив этот образец, исследователи ESET пришли к выводу, что он является частью арсенала группировки APT-C-23.

Спустя примерно два месяца, в июне текущего года, MalwareHunterTeam нашли еще один образец той же малвари, который скрывался в установочном файле мессенджера Telegram, доступного в неофициальном магазине приложений DigitalApps. Проведенное экспертами ESET расследование показало, что это было не единственное опасное приложение.

Аналитики ESET пишут, что по сравнению с версиями Android/SpyC23, задокументированными в 2017 году, новая версия имеет расширенные шпионские функции, в том числе может читать уведомления мессенджеров и приложений социальных сетей (WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber и так далее), записывать входящие и исходящие звонки, а также происходящее на экране, отключать уведомления встроенных инструментов безопасности Android. Последнее касается уведомлений от SecurityLogAgent на устройствах Samsung (securitylogagent); уведомления безопасности от MIUI на устройствах Xiaomi (com.miui.securitycenter); а также от Phone Manager на девайсах Huawei (huawei.systemmanager).

Также специалисты напоминают, что Android/SpyC23 давно умеет делать на зараженном устройстве фото и записывать аудио, похищать журнал вызов, список контактов, скачивать и удалять файлы определенными расширениями (pdf, doc, docx, ppt, pptx, xls, xlsx, txt, text, jpg, jpeg, png), а также приложения, и обладает рядом других опасных функций.

Заражение устройств новой малварью происходит в том случае, если жертвы посещают неофициальный магазин приложений DigitalApps и загружают оттуда такие приложения, как Telegram, Threema, WeMessage, AndroidUpdate и так далее, которые используются в качестве приманки. При этом специалисты ESET считают, что DigitalApps — это лишь один из векторов распространения малвари, поскольку ранее исследователи уже находили другие приложения, которые не были доступны в этом магазине, но тоже содержали аналогичные вредоносы.