«Лаборатория Касперского» обнаружила набор вредоносных модулей MontysThree, написанный на C++, существующий как минимум с 2018 года и предназначенный для целевых атак на промышленные предприятия. Сами авторы малвари назвали этот набор MT3, и следуя этой аббревиатуре, эксперты дали ему имя MontysThree.

MontysThree использует техники, помогающие избежать детектирования, в том числе сообщение с C&C-сервером через публичные облачные сервисы и стеганографию.

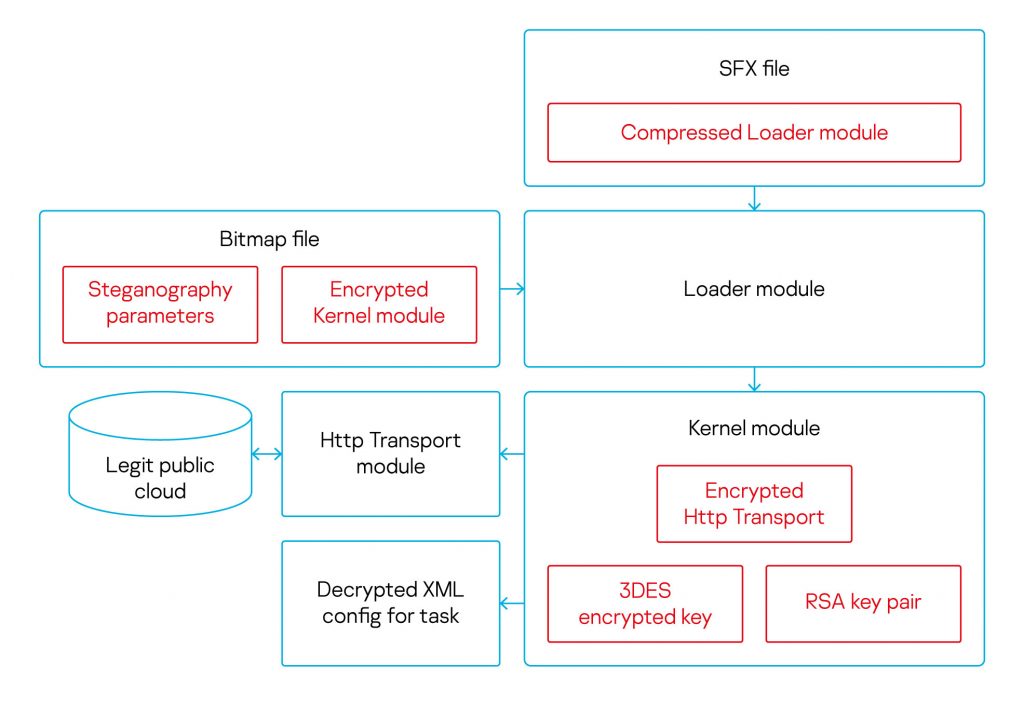

По сути, малварь состоит из четырех модулей. Так, атака MontysThree начинается с классического фишинга, при помощи которого, через самораспаковывающиеся архивы (SFX, RAR) распространяется загрузчик. Названия файлов таких архивов могут быть связаны со списками контактов сотрудников, технической документацией или результатами медицинских анализов. Архивы содержат вредоносные PE-файлы, замаскированные под .pdf или .doc. Если пользователь откроет такой файл, загрузчик расшифрует основной вредоносный модуль из растрового изображения со стеганографией. Для этого применяется специально разработанный хакерами алгоритм.

Основной вредоносный модуль использует несколько алгоритмов шифрования, чтобы избежать обнаружения, — преимущественно это RSA для коммуникаций с управляющим сервером и расшифровки конфигурационных данных. В этих основанных на формате XML данных описываются задачи малвари: поиск документов с заданными расширениями, в указанных директориях и на съемных носителях. В первую очередь операторов MontysThree интересуют документы Microsoft Office и Adobe Acrobat.

Также модули MontysThree способны делать скриншоты рабочего стола, определять, интересна ли жертва операторам, анализируя ее сетевые и локальные настройки и так далее. Найденная информация шифруется и передается в публичные облачные сервисы (Google Drive, Microsoft One Drive, Dropbox), через них же происходит получение новых файлов.

MontysThree использует весьма простой метод для закрепления в зараженной системе — панель быстрого запуска Windows Quick Launch. Пользователи, сами того не зная, запускают первичный модуль малвари каждый раз, когда открывают легитимные приложения, например браузеры, c помощью этой панели.

Эксперты пишут, что не нашли обнаружили сходств этого вредоносного кода с кодом других тагретированных кампаний.

«Атаки с использованием инструментов MontysThree выделяются не только тем, что нацелены на промышленные предприятия (хотя это и не уникально, но они не самые популярные мишени для целевых атак), но и сочетанием продвинутых и любительских тактик и методов. Уровень технических решений в этом наборе инструментов заметно разнится. Разработчики MontysThree используют современные надежные криптографические стандарты и кастомизированную стеганографию. Уровень разработки не такой высокий, как у крупных APT-игроков, но авторы вложили много сил в создание этого набора инструментов и продолжают его развивать, поэтому мы предполагаем, что у них есть вполне определенные цели и данная кампания не является краткосрочной», — комментирует Денис Легезо, старший эксперт по кибербезопасности в «Лаборатории Касперского».