Журналисты Bleeping Computer обратили внимание на интересный случай, произошедший в рамках bug bounty программы Monero на HackerOne. Исследователь выдал обнаруженную другим человеком уязвимость и эксплоит для нее за свою работу и получил вознаграждение.

Издание отмечает, что охота за багами — это не просто благое дело, приносящее пользу сообществу, но и многомиллионная индустрия. В итоге некоторые могут попытаться злоупотребить такими платформами, как HackerOne и Bugcrowd, предназначенными для развития этики, доверия и ответственности среди профессионалов в области информационной безопасности, ради собственной финансовой выгоды.

В прошлые выходные ИБ-специалист Гвидо Вранкен (Guido Vranken) обнаружил, что некий Эвертон Мело (Everton Melo) использовал копию созданного им эксплоита, чтобы сообщить об уязвимости в рамках bug bounty программы Monero на HackerOne. Уязвимость, которую Вранкен нашел в серии libzmq 4.1 еще в 2019 году, представляла собой критическую ошибку переполнения буфера (CVE-2019-6250). Исследователь уведомил о ней разработчиков в январе 2019 года.

Lol someone copy-pasted my libzmq exploit + analysis verbatim into a @Hacker0x01 bug bounty program and collected the cashhttps://t.co/6XPNcMJfmP

— Guido Vranken (@GuidoVranken) October 17, 2020

«Lol кто-то дословно скопипастил мой эксплоит libzmq + анализ в [HackerOne] bug bounty и забрал деньги», — написал Вранкен в Twitter.

Хотя ранее инженеры HackerOne уже обнаруживали и закрывали отчеты с плагиатом, всегда остается возможность случайной ошибки сотрудника. В настоящее время разработчики Monero уже сообщили о том, что не могут вернуть уже выплаченную плагиатору сумму:

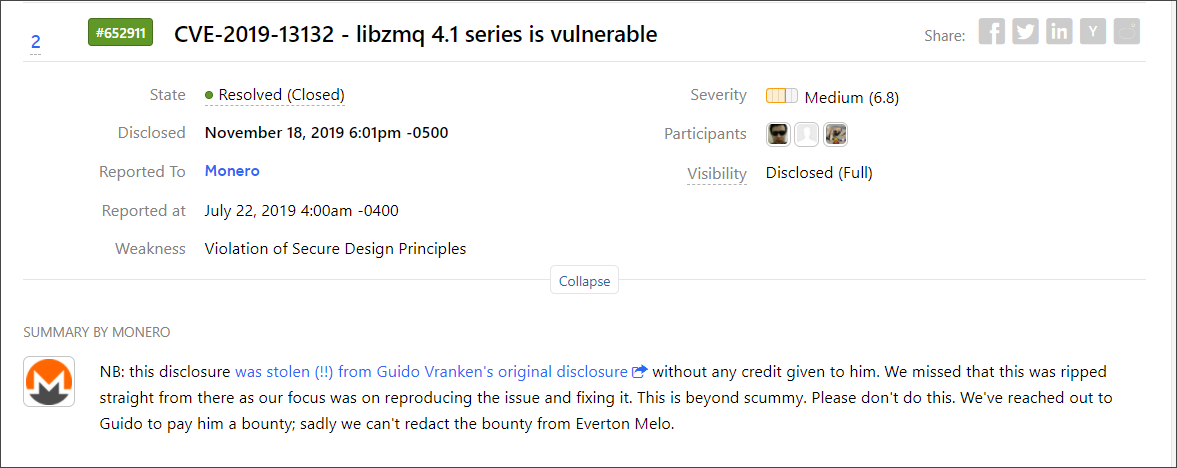

«NB: этот отчет был украден (!!) из оригинального отчета об уязвимости Гвидо Вранкена без каких-либо упоминаний его заслуг. Мы упустили тот факт, что отчет передран оттуда, так как сосредоточились на воспроизведении проблемы и ее устранении. Это невероятная подлость. Пожалуйста, не делайте так. Мы связались с Гвидо, чтобы выплатить ему вознаграждение, и к сожалению, не можем отозвать вознаграждение у Эвертона Мело».

Интересно, что при более внимательном рассмотрении отчета разработчики определили, что серия 4.1, судя по всему, не подвержена проблеме CVE-2019-6250, зато точно подвержена уязвимости CVE-2019-13132, и поэтому было принято решение, что Мело все же имеет право на вознаграждение. По этой же причине название отчета на HackerOne было изменено на CVE-2019-13132 вместо CVE-2019-6250.