Ранее в этом месяце компания исправила более 400 уязвимостей в своих продуктах, и среди них была критическая проблема с идентификатором CVE-2020-14882, набравшая 9,8 баллов из 10 по шкале оценки уязвимостей CVSS.

Данная уязвимость связана с Oracle WebLogic (версий 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 и 14.1.1.0) и, по сути, позволяет взламывать уязвимые системы с помощью простого запроса HTTP GET. Так как проблема крайне проста в эксплуатации, ИБ-специалисты ожидали, что вскоре ее возьмут на вооружение хакеры. Так и случилось.

Ханипоты, созданные экспертами института SANS, уже обнаружили первые атаки на уязвимость, так как недавно в открытом доступе появился эксплоит для CVE-2020-14882. По данным исследователей, атаки исходят со следующих IP-адресов:

• 114.243.211.182 (China Unicom, Китай);

• 139.162.33.228 (Linode, США);

• 185.225.19.240 (MivoCloud, Молдова);

• 84.17.37.239 - (DataCamp Ltd, Гонконг).

Пока большинство атак представляю собой обычные пинги потенциальных целей и поиск уязвимых систем, хотя действующие с IP-адреса MivoCloud хакеры уже пытались выполнить команду cmd /c. При этом специалисты SANS не могут предоставить более детальные сведения о последующих запросах, так как системы-приманки настроены таким образом, чтобы не отвечать правильным ответом.

Эксплоит, который хакеры использовали для этих атак, похоже, основан на публикации вьетнамского ИБ-исследователя, который на этой неделе посвятил проблеме развернутую статью в своем блоге.

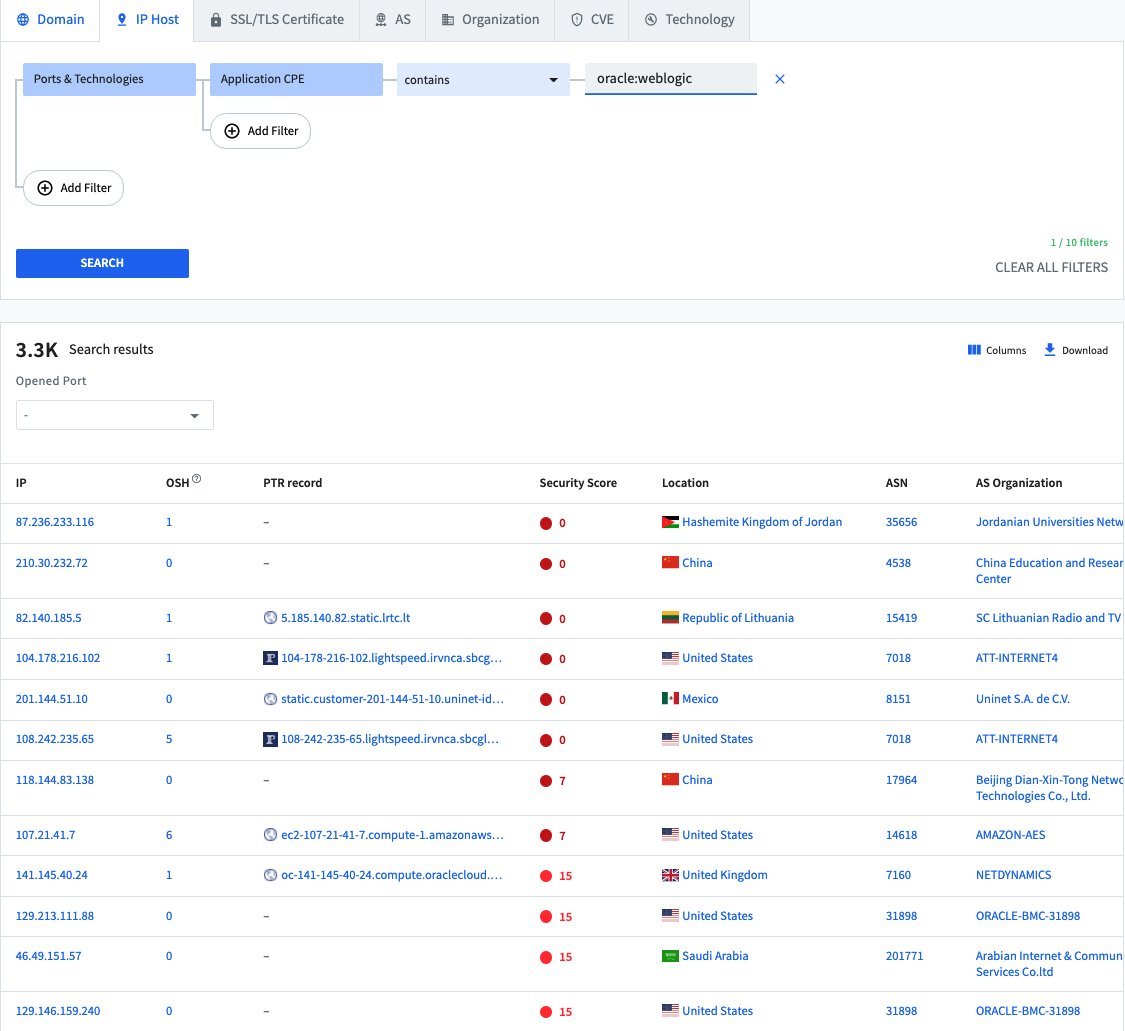

По данным Spyse, в настоящее время в сети по-прежнему доступы более 3000 серверов Oracle WebLogic, потенциально уязвимых для проблемы CVE-2020-14882.