Исследователи «Лаборатории Касперского» подготовили отчет об активности северокорейской хак-группы Lazarus, которая недавно атаковала две организации, участвующие в исследовании COVID-19.

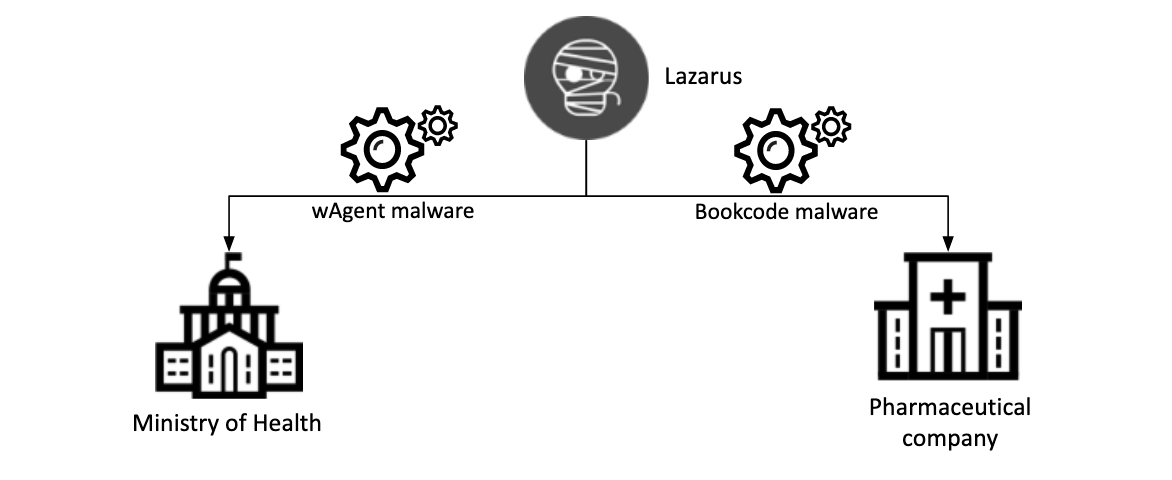

По информации компании, новые атаки Lazarus произошли в сентябре и октябре 2020 года были нацелены на Министерство здравоохранения, а также неназванную фармацевтическую компанию, уполномоченную производить и распространять вакцины от COVID-19, что свидетельствует о явном интересе хакеров к исследованиям коронавируса.

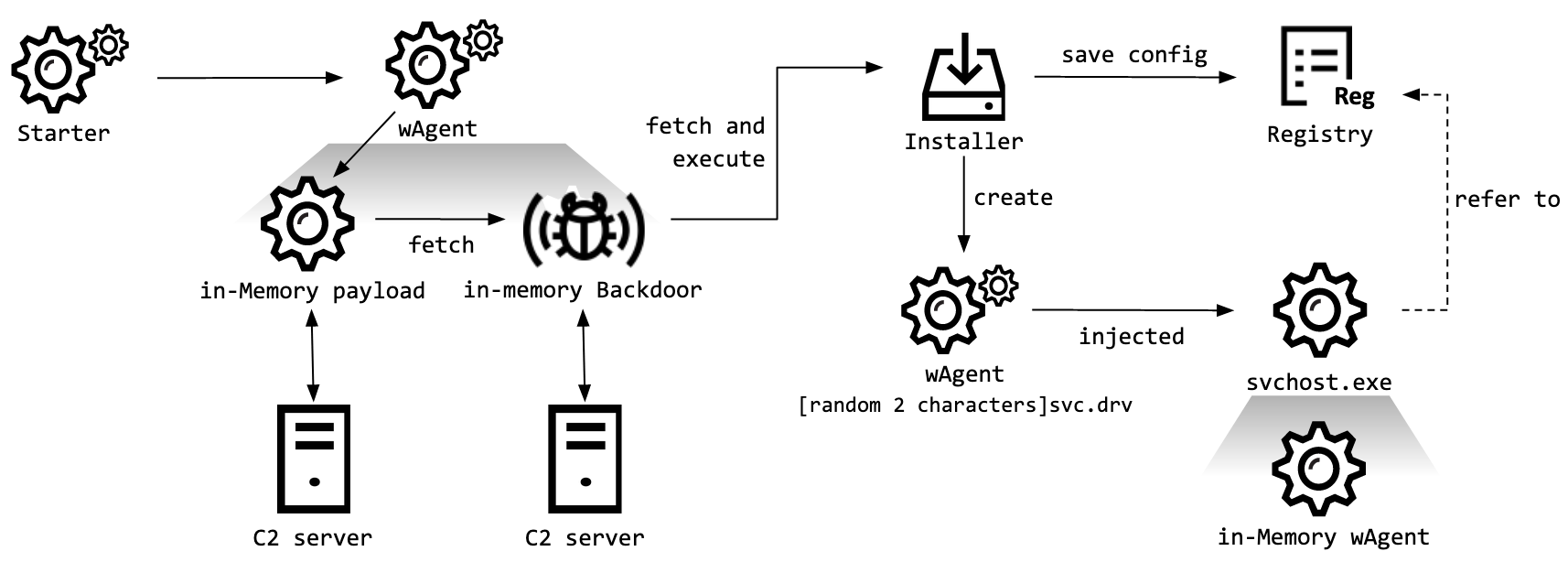

Атака на Министерство здравоохранения была зафиксирована 27 октября 2020 года: были взломаны два Windows-сервера. Экспертам не удалось определить изначальный вектор заражения, но в результате инцидента злоумышленники смогли установить сложный кластер вредоносных программ на взломанных серверах. «Лаборатория Касперского» отлеживает эту малварь как wAgent, и ранее она использовалась для атак на криптовалютные компании. Основной компонент этого вредоноса работает только в памяти и получает дополнительные пейлоады с удаленного сервера злоумышленников.

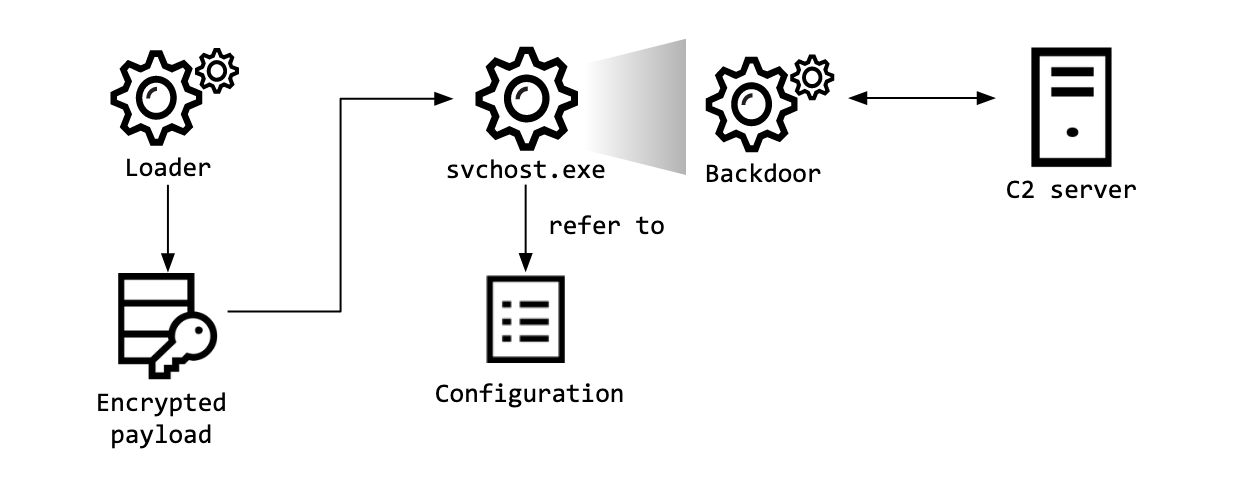

Второй инцидент касался неназванной фармацевтической компании и произошел 25 сентября 2020 года. Согласно телеметрии компании, на этот раз группа Lazarus развернула вредоносную программу Bookcode, о которой ранее сообщала компания ESET. Заражение произошло благодаря атаке на цепочку поставок и взлому южнокорейской компаний, производящей программное обеспечение.

Оба вредоноса были разработаны для работы в качестве полнофункциональных бэкдоров, предоставляя своим операторам полный контроль над зараженными машинами. В каждой атаке использовались разные тактики, техники и процедуры, но исследователи уверены, что за обоими инцидентами стоит именно Lazarus.

Используя wAgent, злоумышленники выполняли различные шелл-команды для сбора информации с машин жертв. Также на зараженных серверах была развернута дополнительная полезная нагрузка, включающая механизм устойчивого присутствия в системе. Бэкдор BookCode, в свою очередь, использовался для сбора системной и сетевой информации из сети жертвы, а также дампа SAM, содержащего хэши паролей. Злоумышленник также пытались собрать информацию о других машинах в сети, вероятно, планируя развивать атаку далее.

«Два эти инцидента демонстрируют интерес группы Lazarus к данным, связанным с COVID-19. Хотя группа в основном известна своими финансовыми атаками, это хорошее напоминание о том, что она может охотиться и за стратегическими исследованиями. Мы считаем, что все организации, которые в настоящее время вовлечены в такую деятельность, как исследования вакцин или урегулирование кризисных ситуаций, должны быть в состоянии повышенной готовности к кибератакам», — пишут специалисты.